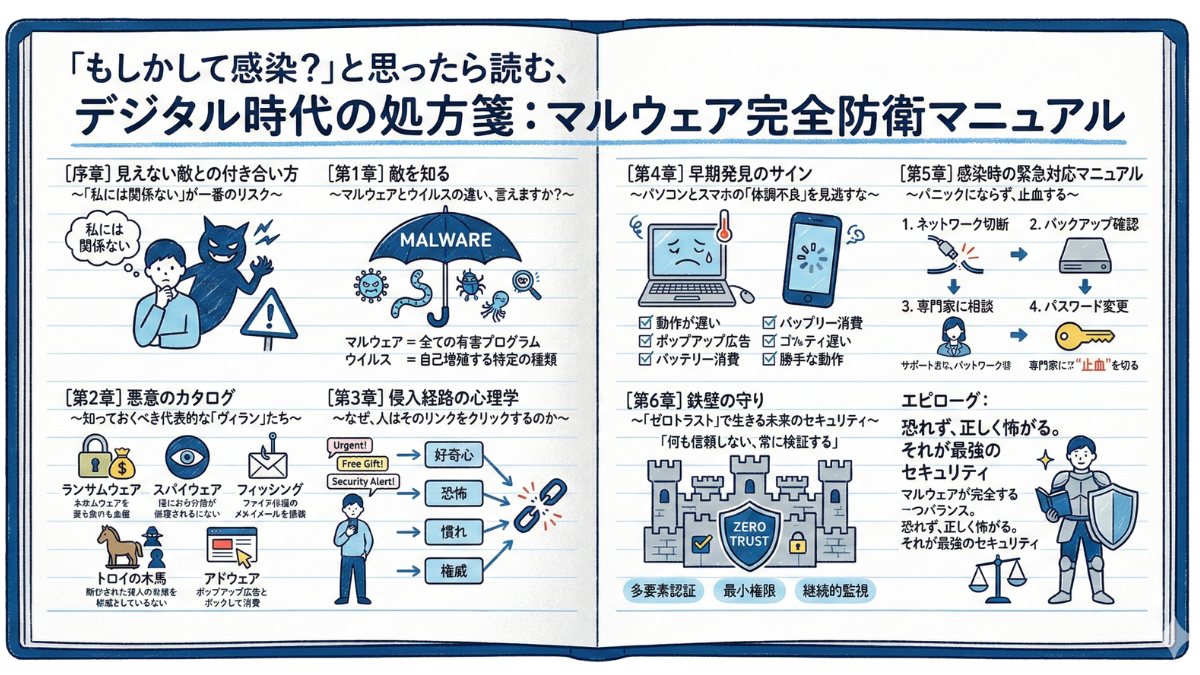

「もしかして感染?」と思ったら読む、デジタル時代の処方箋:マルウェア完全防衛マニュアル

はじめに

—— その「違和感」を、絶対に無視してはいけません。

「マウスが勝手に動いた気がする」「何もしていないのにファンが唸っている」

もし、あなたの第六感が「何かおかしい」と告げているなら、それは気のせいではないかもしれません。現代のマルウェアは、ドクロマークを出して笑ったりしません。「静かなスパイ」として、あなたの資産と信用を音もなく蝕みます。

このページを開いたあなたに、今すぐ伝えたいことがあります。「様子を見る」という選択肢は捨ててください。それは、出血しているのに「寝て治そう」と言うのと同じだからです。

しかし、パニックになる必要はありません。この記事は、不確かな情報に惑わされないための、プロ仕様の「実戦的・完全防衛マニュアル」です。

・診断: その不調は故障か、感染か?見極めるチェックポイント。

・応急処置: 被害を最小限に抑える「止血」の手順。

・治療: 脅威を適切に排除し、安全な状態を取り戻す方法。

ここにあるのは、曖昧な解説ではなく、今すぐ使える「処方箋」です。さあ、見えない侵入者から、あなたの大切なデジタルライフを取り戻しましょう。

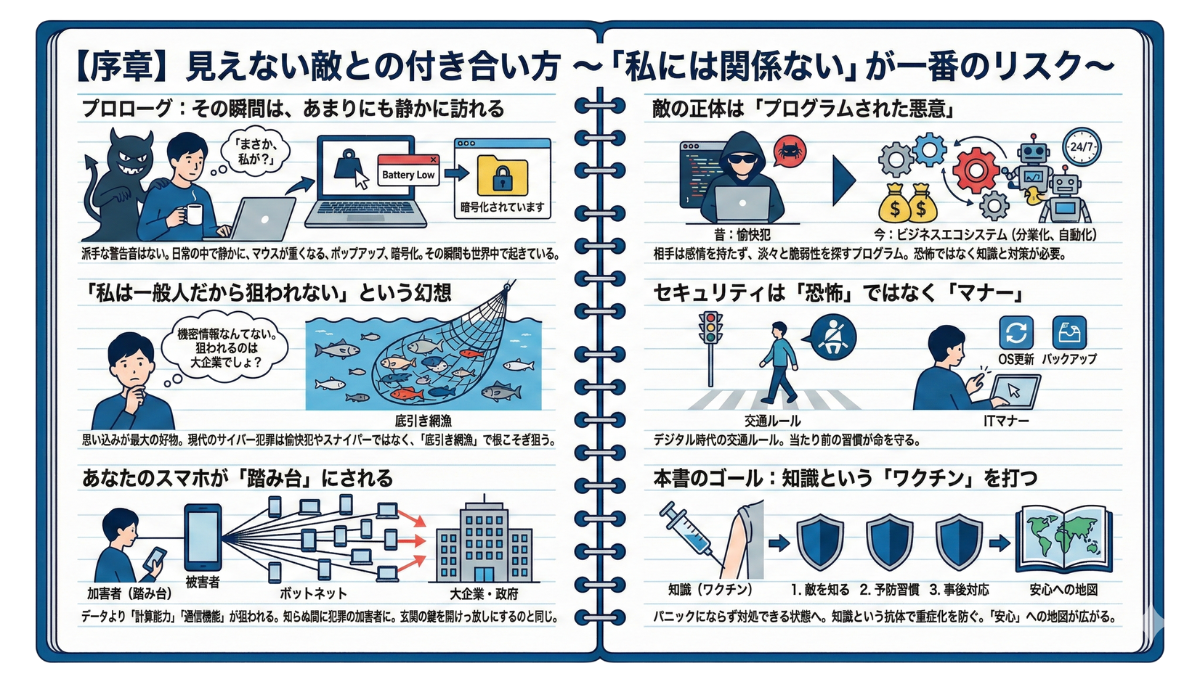

【序章】 見えない敵との付き合い方~「私には関係ない」が一番のリスク~

—— プロローグ:その瞬間は、あまりにも静かに訪れる

映画のような派手な警告音は鳴りません。不気味な骸骨が画面に笑いかけてくることも、実は稀です。

あなたがいつも通り、朝のコーヒーを片手にメールチェックをしていたとき。あるいは、週末の楽しみにしていたネットショッピングの決済ボタンを押した、そのコンマ数秒後のことです。

マウスのカーソルが、ふと重くなる。「あれ?バッテリーが切れそうかな」そう思った次の瞬間、画面に見慣れないポップアップが表示されます。あるいは、昨日まで開けていた大切な家族写真のフォルダが、突然「暗号化されています」という無機質な文字に変わっていることに気づくのです。

心臓が早鐘を打ち、冷や汗が背中を伝う。「まさか、私が?」

その「まさか」は、今この瞬間も、世界のどこかで数秒に一回のペースで現実のものとなっています。

ようこそ、デジタルの裏側に潜む「見えない敵」との戦いの最前線へ。脅かすつもりはありません。ただ、私はあなたに、このデジタル社会を生き抜くための「武器」を渡したいのです。

—— 「私は一般人だから狙われない」という幻想

私がセキュリティのセミナーで登壇する際、必ずと言っていいほど参加者の方から聞かれる言葉があります。

「先生、私のパソコンには盗まれて困るような機密情報なんて入っていませんよ。狙われるのは大企業やお金持ちでしょう?」

はっきり申し上げます。その思い込みこそが、攻撃者にとっての「最大の好物」です。

なぜなら、現代のサイバー犯罪は、もはや「愉快犯」によるイタズラでもなければ、特定の個人を狙い撃ちにする「スナイパー」のような犯行だけではないからです。彼らが行っているのは、海に巨大な網を投げ入れ、かかった魚を根こそぎさらう「底引き網漁」なのです。

—— あなたのスマホが「踏み台」にされる

攻撃者にとって、あなたのパソコンやスマートフォンにあるデータそのもの(写真や日記)は、実はそれほど重要ではないかもしれません。しかし、あなたの端末が持つ「計算能力」や「通信機能」は、彼らにとって喉から手が出るほど欲しい資源です。

セキュリティの甘い一般人の端末を乗っ取り、それを何千、何万台と束ねて軍隊(ボットネット)を作り、そこから大企業や政府機関へ一斉攻撃を仕掛ける。つまり、あなたは「被害者」になるだけではありません。知らぬ間に、犯罪の「加害者(踏み台)」にさせられてしまうリスクがあるのです。

「私には関係ない」と無防備でいることは、自宅の玄関の鍵を開けっ放しにして、「泥棒が入っても盗むものはないから大丈夫」と言っているのと同じです。泥棒は金品を盗まなくとも、そこを隠れ家にして次の犯罪を計画するかもしれないのです。

—— 敵の正体は「プログラムされた悪意」

昔のハッカーは、技術を誇示するためにウイルスを作りました。しかし、今のマルウェア(悪意あるソフトウェア)の背後にあるのは、巨大なビジネスエコシステムです。

・分業化された闇市場: ウイルスを作る人、それをばら撒く人、騙し取った情報を換金する人。これらは完全に分業化されています。

・自動化された攻撃: あなたに怪しいメールを送っているのは、人間ではなく、24時間365日休まず稼働するプログラムです。

相手は疲れを知らず、感情も持たず、ただ淡々と脆弱(ぜいじゃく)なドアを探し続けています。この「感情のない敵」に対して、私たちが「怖い」と感情的に反応してパソコンを閉じてしまっても、問題は解決しません。

必要なのは、恐怖ではなく「知識」です。そして、漠然とした不安を、具体的な「対策」へと変換する技術です。

—— セキュリティは「恐怖」ではなく「マナー」である

ここまで少し厳しい現実をお話ししましたが、ここからは希望の話をしましょう。

マルウェア対策と聞くと、「難しそう」「面倒くさい」と感じるかもしれません。しかし、私はこれを「デジタル時代の交通ルール」だと考えています。

私たちは、交通事故のリスクがあるからといって、道路を歩くのをやめたりはしませんよね?信号を守る、左右を確認する、シートベルトを締める。こうした当たり前の習慣が、命を守っています。

ITセキュリティも同じです。「怪しいリンクはクリックしない」「OSを最新に保つ」「大事なデータはバックアップを取る」。これらは高度な技術ではなく、現代を生きるための作法、つまり「マナー」なのです。

このマナーを身につければ、あなたはもう、見えない敵に怯える必要はありません。インターネットという広大な海を、安全に、そして自由に航海することができるようになります。

—— 本書のゴール:知識という「ワクチン」を打つ

この一連の記事(あるいは書籍)は、あなたにプログラマーになってもらうためのものではありません。目指すのは、「何が起きているかを理解し、万が一の時にパニックにならず対処できる」状態です。

・敵の手口を知ること(敵を知る)

・感染しないための習慣を身につけること(予防)

・もし感染しても、被害を最小限に抑える手順を知っていること(事後対応)

これらは、いわばデジタルな「ワクチン」です。あらかじめ知識という抗体を持っていれば、もしウイルスが入ってきても、重症化を防ぐことができます。

これから続く各章で、私は専門家としての知見を、できる限り噛み砕いてお伝えします。専門用語の羅列はしません。あなたの隣でパソコン画面を指さしながらアドバイスするような、そんな距離感で進めていきます。

さあ、準備はいいですか?まずは、私たちが戦う相手、「マルウェア」の正体を暴くところから始めましょう。ページをめくれば、そこには「安心」への地図が広がっています。

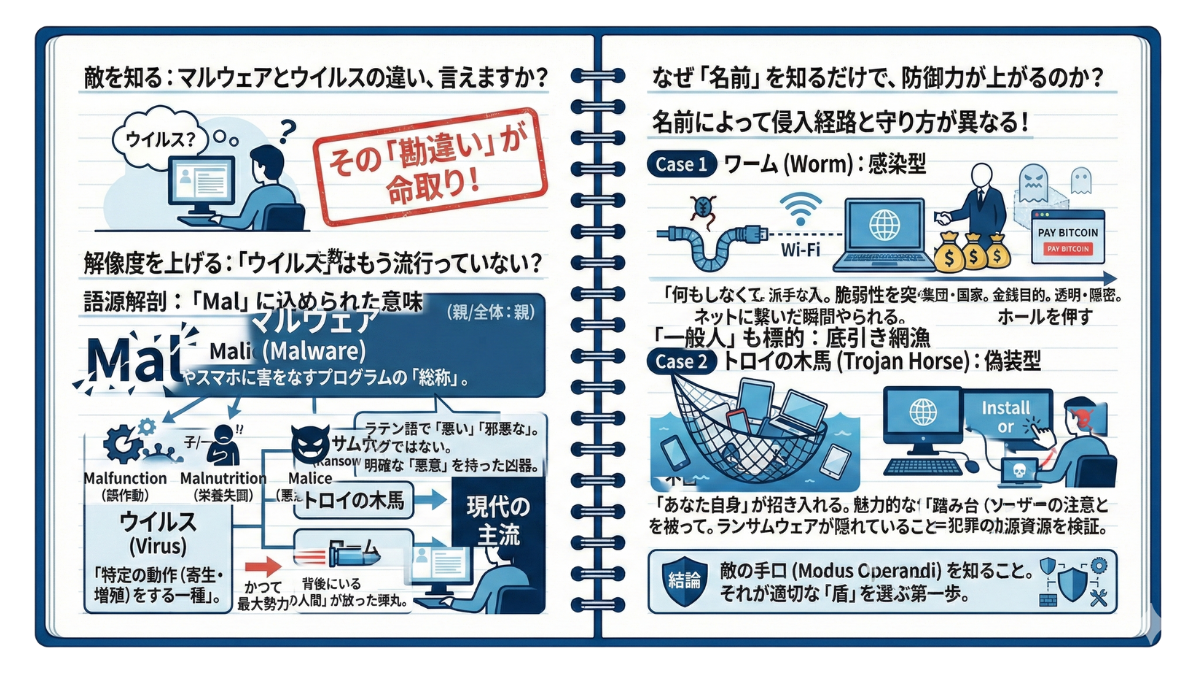

【第1章】 敵を知る ~マルウェアとウイルスの違い、言えますか?~

—— その「勘違い」が、あなたの命取りになる。

「最近パソコンが重くて……ウイルスかな?」「怪しいメールを開いちゃった。ウイルス感染してないか心配」

日常会話で当たり前のように使われる、この「ウイルス」という言葉。もしあなたが、デジタル上のあらゆる脅威をひとまとめにして「ウイルス」と呼んでいるのなら、あえて強い言葉で警告させてください。あなたのセキュリティ認識は、20年前で止まっています。

厳しい言い方ですが、その認識は「お腹が痛い」と言って、原因も探らずにとりあえず風邪薬を飲み続けているようなものです。もし本当の原因が「食中毒」だったら?あるいは「悪性の腫瘍」だったら?風邪薬では治らないばかりか、手遅れになってしまうかもしれません。

デジタルの世界も全く同じです。私たちが直面している脅威は、もはや「ウイルス」という一言で片付けられるほど単純なものではありません。情報をこっそり盗むスパイ、データを人質に取る誘拐犯、パソコンを乗っ取って軍事利用する寄生虫……。彼らはそれぞれ違った顔を持ち、違った手口であなたに近づき、違った目的で攻撃を仕掛けてきます。

敵の正体を知らなければ、守ることはできません。第1章のテーマは「解像度を上げる」ことです。「ウイルス」と「マルウェア」の違いを明確に語れるようになったとき、あなたのセキュリティレベルは、ただの「知識」から、実戦で使える「生存術」へと進化します。

—— 衝撃の事実。「ウイルス」は、もう流行っていない?

まず、プロとして現代のリアルをお伝えしましょう。あなたが「ウイルス」だと思っている攻撃の9割以上は、厳密には「ウイルス」ではありません。

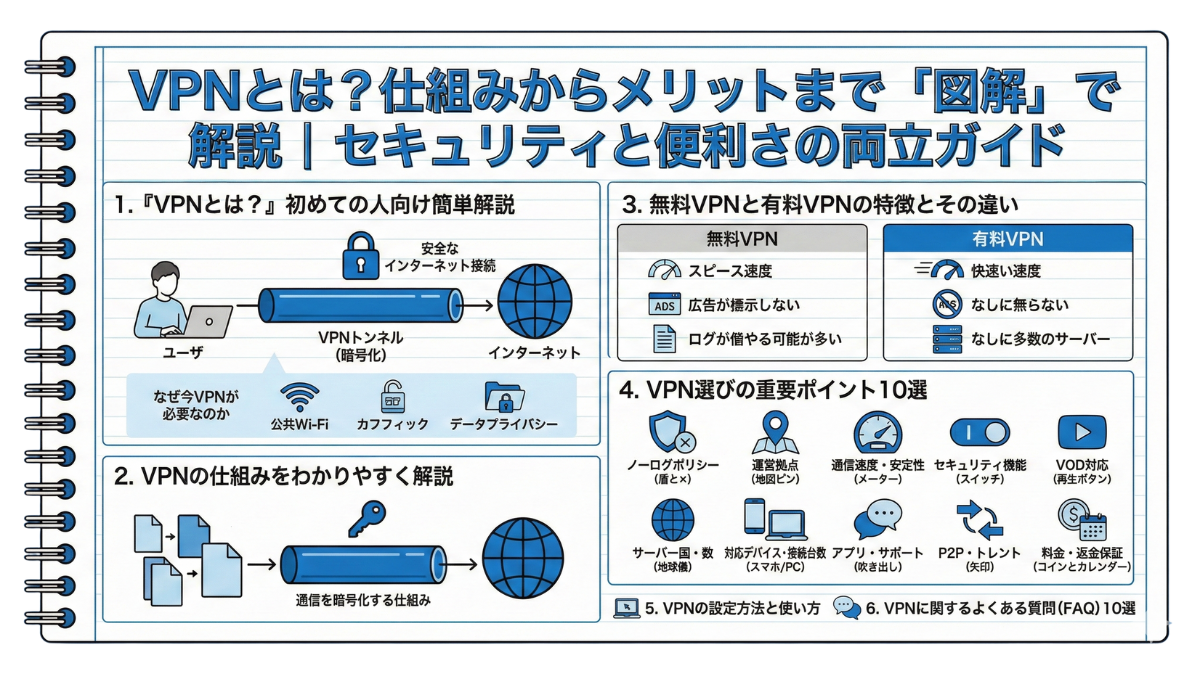

「ウイルス」と「マルウェア」の関係は以下のようになります。

・マルウェア (Malware):親(全体)

「Malicious Software(悪意のあるソフトウェア)」の略語。PCやスマホに害をなすプログラムの「総称」です。

・ウイルス (Virus):子(一部)

マルウェアという巨大なグループの中に含まれる、「特定の動作(寄生・増殖)をする一種」にすぎません。

イメージしてください。「マルウェア」という巨大な反社会的組織があります。その組織の中に、かつて一世を風靡した「ウイルス組」もいれば、今もっとも凶悪な「ランサムウェア組」、詐欺を得意とする「トロイの木馬組」などがひしめき合っているのです。

インターネットの黎明期には「ウイルス組」が最大勢力だったため、今でもセキュリティソフトを「ウイルス対策ソフト」と呼ぶ名残があります。しかし、現代のサイバー攻撃の主流は、もっと狡猾で、もっと見えにくい別の部隊に移っているのです。

—— なぜ「名前」を知るだけで、防御力が上がるのか?

「呼び方の違いなんて、専門家の自己満足でしょう?」そう思われるかもしれません。しかし、この区別がつかないことは、あなたの財産を危険に晒すことになります。なぜなら、「相手の名前(種類)によって、侵入経路と守り方が180度異なるから」です。もしあなたが「敵はすべてウイルス(勝手に入ってくるもの)」だと思い込んでいると、以下の攻撃を防げません。

1. ワーム(感染型):「何もしなくても」やられる

ウイルスはファイルを開かない限り感染しませんが、ワームは違います。もしあなたのOSに「脆弱性(セキュリティの穴)」が放置されていれば、あなたがネットサーフィンもメールもしていなくても、カフェのフリーWi-Fiや社内ネットワークに繋いだ瞬間、ネットワークの隙間から勝手に侵入します。「変なサイトを見ていないから大丈夫」という理屈は、彼らには通用しません。

2. トロイの木馬(偽装型):「あなた自身」が招き入れる

これが現代の最大勢力です。彼らは無理やり侵入しません。「荷物の不在通知」「未払いの請求書」「便利なアプリ」といった、あなたが無視できない魅力的な仮面を被って、玄関前に立ちます。そして、あなた自身の手で「インストール」や「実行」をさせるのです。

恐ろしいことに、先ほど紹介した凶悪な「ランサムウェア組」の多くは、この「トロイの木馬」の中に隠れて侵入してきます。あなたが自ら「どうぞ」と鍵を開けて招き入れてしまえば、どんな堅牢なオートロック(セキュリティソフト)も意味を成しません。「自分は騙されない」という自信こそが、最大のセキュリティホールなのです。

いかがでしょうか。「ウイルス」という言葉の裏側に、全く異なる性質の「悪意」が潜んでいることが見えてきたはずです。敵の手口(Modus Operandi)を知ること。それが、適切な「盾」を選ぶための第一歩です。

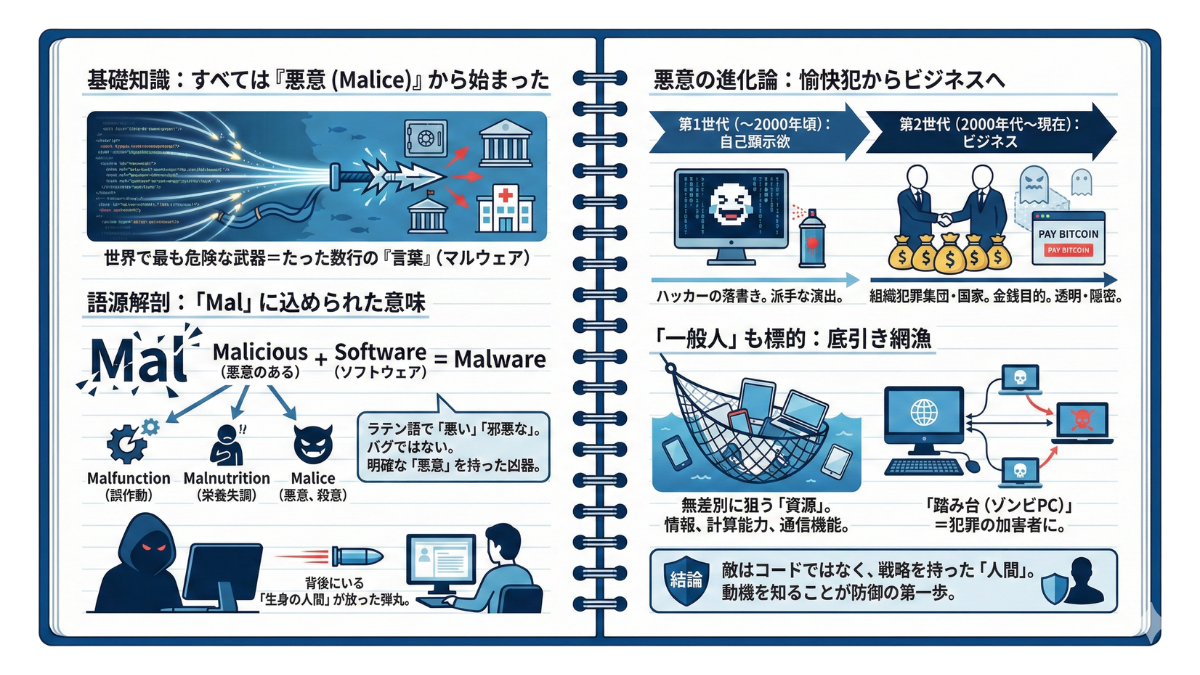

1-1. 基礎知識:すべては「悪意(Malice)」から始まった

—— 世界で最も危険な武器は、鉄でも火薬でもなく、たった数行の「言葉」から生まれました。

あなたが今、この画面を見ている瞬間も、その「言葉」は光の速さで世界中の海底ケーブルを駆け巡っています。ある場所では銀行の金庫を音もなくこじ開け、ある場所では国家の機密を盗み出し、またある場所では病院の救命システムを停止させているかもしれません。

その武器の名前は、「マルウェア(Malware)」。

普段、ニュースや職場で何気なく耳にするこの単語。しかし、その言葉の奥底に隠された「血の通った起源」を正しく理解している人は、驚くほど少ないのが現実です。

「なぜ、私のパソコンが壊れるの?」「なぜ、大切なデータが消えてしまったの?」

それは単なる機械の故障でも、運が悪かっただけの事故でもありません。そこには明確な、そして冷徹な「意思」が存在します。

第1章の冒頭では、小難しい技術論に入る前に、まずこの敵の本質的な定義――「名前の語源」に光を当てます。ここを理解することで、あなたのセキュリティに対する「解像度」は劇的に変わります。なぜなら、敵の「名前」には、彼らの「動機」のすべてが刻み込まれているからです。

—— 語源解剖:「Mal」に込められた意味

まず、言葉にメスを入れてみましょう。「マルウェア(Malware)」という言葉は、二つの英単語が融合して作られた造語です。

Malicious(悪意のある) + Software(ソフトウェア) = Malware

カギとなるのは、前半の「Malicious(マリシャス)」です。この「Mal(マル)」という接頭辞は、ラテン語を語源とし、「悪い」「不完全な」「邪悪な」という意味を持つ、非常にネガティブな言葉です。英語の他の単語を見てみると、そのニュアンスがよく分かります。

・Malfunction(誤作動、機能不全)

・Malnutrition(栄養失調)

・Malice(悪意、殺意)

ここから導き出される事実は一つです。マルウェアとは、プログラマーのミス(バグ)によって偶然生まれた「出来損ないのソフト」ではありません。「誰かに害を与えてやろう」「情報を盗んでやろう」「社会を混乱させてやろう」という、明確な「悪意(Malice)」を持って設計された、完成された凶器なのです。

ここが、本日最初の、そして最も重要なポイントです。あなたのパソコンがウイルスに感染したとき、それは「雨に濡れて風邪を引いた」ような自然現象ではありません。画面の向こう側に、あなたを狙った(あるいはあなたの持っているリソースを狙った)「生身の人間」がいる。マルウェアは、その人間があなたに向けて放った「弾丸」に過ぎないのです。

—— 「愉快犯」から「ビジネス」へ。悪意の進化論

では、その「人間」はいったい何を考えているのでしょうか?「悪意」と一言で言っても、その質は時代とともに恐ろしいほどの変貌を遂げました。少し歴史を紐解いてみましょう。この進化を知ることは、現代のリスクを知ることと同義です。

第1世代:自己顕示欲としての「Malice」(~2000年頃)

かつて、ウイルスの作り手は「ハッカー」と呼ばれる一部の技術オタクたちでした。彼らの動機は、純粋な技術的探究心や、歪んだ自己顕示欲です。

「俺にはこんなすごいプログラムが書けるんだ」「世界中のパソコン画面をジャックして、俺のメッセージを表示させて驚かせたい」

それは、街の壁にスプレーで自分の名前を落書きする「グラフィティ(落書き)」に近い感覚でした。画面上の文字が滝のように崩れ落ちたり、骸骨が笑いかけたりする。確かに迷惑極まりないですが、そこに「金銭的な強奪」の意図は薄かったのです。派手であればあるほど、彼らは満足でした。

第2世代:強盗ツールとしての「Malice」(2000年代~現在)

しかし、インターネットが普及し、ネット上で「お金」が動くようになると、景色は一変します。悪意の質が、「名誉」から「利益」へとシフトしたのです。

現在のマルウェア作成者は、暗い部屋でパーカーを着た孤独な少年ではありません。彼らは「組織化された犯罪集団」であり、あるいは「国家のサイバー部隊」です。

彼らはもう、画面に派手なメッセージを出して自己主張したりしません。なぜなら、目立てば警察に見つかるからです。現代のマルウェアは、「透明」です。あなたが気づかないように静かに侵入し、裏でこっそりとクレジットカード番号を盗み、企業のデータベースを暗号化して「元に戻してほしければ金を払え」と身代金を要求します。

現代のマルウェアは、「稼ぐためのビジネスツール」なのです。そこにある「Malice(悪意)」は、憎しみのような熱い感情ではなく、「あなたを食い物にして、いかに効率よく稼ぐか」という、冷徹で機械的なビジネスロジックです。

—— なぜ「悪意」を前提にする必要があるのか?

ここまで読んで、こう思った方もいるかもしれません。「話はわかったけど、私は一般人だし、お金持ちでもない。そんなプロの犯罪集団に狙われる覚えはないよ」

そう思うのは自然なことです。しかし、プロとして断言します。その「私には関係ない」という油断こそが、現代における最大のセキュリティホールです。

彼らのビジネスモデルは「薄利多売」かつ「底引き網漁」です。特定の誰かを狙い撃ちにするのではなく、プログラムを使ってインターネットの海全体にマルウェアをばら撒きます。そこにかかったのが大企業のサーバーであろうと、あなたの個人のスマートフォンであろうと、彼らにとっては等しく「換金可能な資源」です。

「盗む情報がない」ですって?いいえ、彼らが欲しいのは情報だけではありません。彼らは、あなたのパソコンの「計算能力」や「通信機能」を乗っ取りたいのです。セキュリティの甘い一般人のPCを乗っ取り、それを遠隔操作して、別の誰かを攻撃するための「踏み台(ゾンビPC)」にする。つまり、あなたは「被害者」になるだけではありません。知らぬ間に、犯罪の「加害者」の片棒を担がされるリスクがあるのです。

「泥棒が入っても盗むものはないから、玄関の鍵は開けておく」そう言っているのと同じです。泥棒は金品を盗まなくとも、あなたの家を隠れ家にして、次の犯罪を計画するかもしれないのです。

—— 敵はコードではなく、その背後にいる

第1章のスタート地点として、これだけは覚えておいてください。私たちが戦っている相手は、勝手に暴走したプログラムではありません。そのプログラムを操る、高度に訓練され、ビジネスとして悪意を遂行する「人間」です。

相手が人間である以上、そこには必ず「意図」があり、「心理」があり、「戦略」があります。ただ闇雲に怖がる必要はありません。幽霊は怖くても対処できませんが、人間であれば対処法があります。相手の戦略(悪意の形)を理解すれば、こちらも正しい戦略で迎え撃つことができるのです。

マルウェアの本質は「悪意(Malice)」 動機の変化:愉快犯から「ビジネス」へ 「一般人だから関係ない」は最大の隙 敵はコードではなく「人間」

語源は「Malicious(悪意のある)+Software」。単なるバグや故障ではなく、人間が明確な攻撃意思を持って放った「凶器」である。

かつてのハッカーの動機は「自己顕示欲(落書き)」だったが、現代は組織的な犯罪集団による「金銭目的(ビジネスツール)」へと変貌し、手口が巧妙化した。

攻撃者は「底引き網漁」で無差別に狙う。金銭だけでなく、PCの処理能力や通信機能そのものが「資源」として狙われ、犯罪の「踏み台(ゾンビPC)」にされるリスクがある。

戦う相手は暴走したプログラムではなく、戦略を持った人間である。相手の動機と手口を知ることが、防御の第一歩となる。

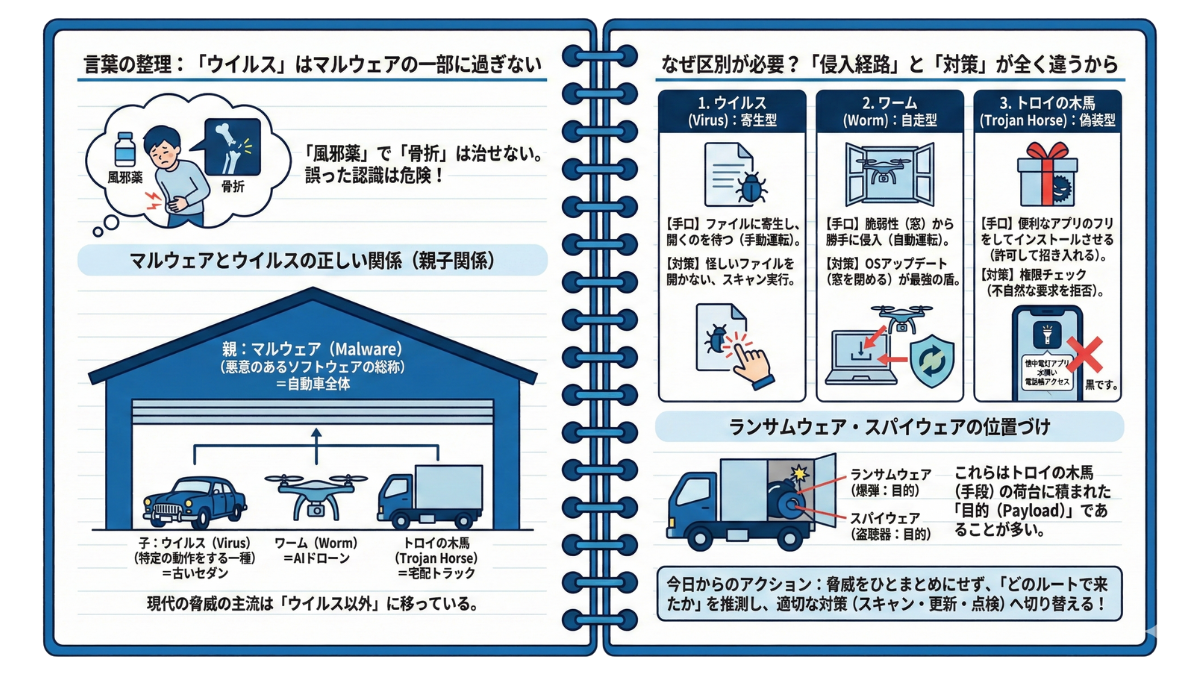

1-2. 言葉の整理:「ウイルス」はマルウェアの一部に過ぎない

—— 「風邪薬」で「骨折」は治せない。言葉の定義は、生存率に直結する。

想像してみてください。あなたが激しい腹痛で病院に運ばれたとします。医者に向かって「先生、お腹が痛いんです。たぶん『風邪』なので、風邪薬をください」と言ったらどうなるでしょうか?

もし本当の原因が「盲腸(虫垂炎)」だったら?もし「食中毒」だったら?風邪薬を飲み続けても痛みは治まらず、最悪の場合、命に関わる事態になりかねません。

実は、セキュリティの世界でも、これと全く同じ「危険な誤診」が毎日繰り返されています。

「パソコンの調子が悪い。ウイルスかな?」「変な広告が出る。とりあえずウイルス対策ソフトを入れておけば大丈夫だろう」

このセリフの何が危険か、お分かりでしょうか?それは、あらゆるデジタル上の脅威をひとまとめにして「ウイルス」と呼んでしまい、「全部同じ薬(対策)で治る」と思い込んでいることです。

第2節のテーマは、少し地味に感じるかもしれませんが「言葉の整理」です。しかし、ここを曖昧にしたままでは、あなたは一生、見えない敵とシャドーボクシングをすることになります。「ウイルス」と「マルウェア」。この2つの言葉の決定的な違いを理解した瞬間、あなたの防御力は格段に跳ね上がります。

—— マルウェアは「車」、ウイルスは「古いセダン」

まず、結論から申し上げましょう。専門家の視点で見ると、「ウイルス」と「マルウェア」は対等な関係ではありません。明確な「親子関係(包含関係)」にあります。

・親:マルウェア(Malware):「悪意のあるソフトウェア」の総称。「乗り物全体」を指す言葉。

・子:ウイルス(Virus):マルウェアという巨大なグループの中に含まれる、「特定の動作をする一種」にすぎません。

分かりやすく「車」で例えてみましょう。「マルウェア」は「自動車(Vehicle)」という大きなカテゴリです。その中に、「セダン(ウイルス)」もあれば、「AIドローン(ワーム)」もあり、「宅配トラック(トロイの木馬)」もあるのです。

それなのに、なぜ私たちはドローンを見てもトラックを見ても、すべて「セダン(ウイルス)」と呼んでしまうのでしょうか?

理由は歴史にあります。1990年代、インターネットの黎明期に最初に流行し、世間を騒がせたマルウェアの種類がたまたま「ウイルス型」だったからです。(ゲーム機をすべて「ファミコン」と呼んでいたお母さん世代の感覚に近いかもしれません)

しかし、時代は変わりました。あえて断言しますが、現在、世界中で猛威を振るっている攻撃のほとんどは、厳密には「ウイルス」ではありません。それらをすべて「ウイルス」と呼び続けることは、頭上からドローンが迫っているのに、「バリケードで道さえ塞げば防げる」と勘違いしているようなものなのです。

—— なぜ区別が必要なのか?「侵入経路」が全く違うから

「呼び方なんて、専門家のこだわりでしょう?」そう思われるかもしれません。しかし、この区別がつかないと、「家のどこから泥棒が入ってくるか」を見誤ります。

マルウェア界の「御三家」と呼ばれる3つのタイプで比較してみましょう。彼らはそれぞれ、あなたのパソコンへの「入り方(Delivery)」が全く異なります。

1. ウイルス(Virus):寄生する「病原体」

・手口: 正常なファイル(WordやExcelなど)に寄生し、誰かがそのファイルを開くのをじっと待ちます。

・特徴: 「手動運転の車」です。運転手(あなた)がキーを回さない限り動きません。

・対策: 「怪しいファイルを開かない」「USBメモリの貸し借りに注意する」。

2. ワーム(Worm):自走する「AIドローン」

・手口: 寄生しません。単独で行動し、ネットワークを通じて自己増殖(コピー)します。

・特徴: 最も恐ろしいのは、「人間(運転手)がいなくても勝手に突っ込んでくる」点です。OSに「脆弱性(セキュリティの穴)」があると、それは「家の窓が開けっ放しの状態」と同じ。あなたが寝ている間に、その窓から自律飛行ドローンのように侵入します。

・対策: ファイル操作に気をつけるだけでは無意味です。「OSのアップデート(窓を閉める)」が唯一の盾です。

3. トロイの木馬(Trojan Horse):偽装する「詐欺師」

・手口: 無理やり侵入しません。その代わり、「便利なカレンダーアプリ」や「無料のゲーム」のフリをして、あなた自身の手で「インストール」させます。

・特徴: 現代のサイバー犯罪の主役です。なぜなら、あなたが「許可」して招き入れたため、セキュリティの関所を堂々と通過してしまうからです。

・対策: ソフト任せでは守りきれません。「人間の目」による「権限チェック」が必要です。

☑ チェックの極意: 「そのアプリに、その機能は必要か?」

☑ 例:「懐中電灯アプリ」なのに「電話帳へのアクセス」を求めてくる。→ 黒です。

☑ 例:「電卓アプリ」なのに「位置情報」を求めてくる。→ 黒です。

—— ニュースで聞く「ランサムウェア」はどこに入る?

ここで、鋭い方なら疑問に思うかもしれません。「じゃあ、ニュースでよく聞く『ランサムウェア』や『スパイウェア』はどこに入るの?4つ目の種類?」

いいえ、違います。ここがプロの視点です。それらは多くの場合、「トロイの木馬」の荷台に積まれている「荷物(Payload)」です。

・トロイの木馬(トラック) = あなたのPCに侵入するための「手段」。

・ランサムウェア(爆弾) = 侵入した後に爆発してデータを破壊する「目的」。

・スパイウェア(盗聴器) = 侵入した後にこっそり情報を盗み続ける「目的」。

つまり、現代の攻撃は「トロイの木馬というトラックに乗って、ランサムウェアという爆弾や、スパイウェアという盗聴器が運ばれてくる」のが一般的なのです。

特に個人のスマホにとって脅威なのは、「スパイウェア(盗聴器)」です。「私には盗まれるような大金はない」と油断していませんか?スパイウェアが狙うのはお金だけではありません。あなたの「位置情報」「保存された写真」「LINEのトーク履歴」「カメラの映像」……これら全てが、あなたの知らないところで裏サーバーに送信され続けているとしたら?金銭的な損害よりも、もっと深い「人生のプライバシー」が人質に取られるのです。

—— 今日からあなたは「マルウェア」と呼ぼう

「ウイルス」という言葉は、確かに便利です。しかし、自分のデバイスを守る、あるいは会社のセキュリティを考えるという「守る側の視点」に立った時、その解像度ではあなたの資産を守れません。

これからは、パソコンやスマホがおかしいと思った時、こう自問してください。「これはマルウェアの仕業かもしれない。だとしたら、どのルートで来た?」

・ファイルにくっついて来たのか?(ウイルス) → 対策:すぐにスキャンを実行する。

・OSの更新をサボっていたから、窓から入られたのか?(ワーム) → 対策:今すぐ「設定」を開き、アップデートを確認する。

・それとも、私が騙されて招き入れてしまったのか?(トロイの木馬) → 対策:スマホのアプリ一覧を見て、「カメラ」や「連絡先」の権限を不自然に求めているアプリがないか点検する。

この思考の切り替えこそが、脱・初心者の第一歩です。敵の名前を正しく知ること。それが、生存率を上げるための最初のアクションなのです。

さて、敵の分類(クラス分け)は終わりました。次章では、この「マルウェア」たちが具体的にPCの中でどのような悪さを働き、どうやってお金を稼いでいるのか?その恐るべきビジネスモデルの裏側に迫ります。

「ウイルス」呼びの危険性 正しい定義は「マルウェア」 3つの主要タイプと侵入経路 ウイルス(寄生型): ファイルを開くことで感染する。「怪しいファイルを開かない」ことが対策。 ワーム(自走・ドローン型): OSの隙間から勝手に侵入する。「OSアップデート(穴を塞ぐ)」が最強の盾。 トロイの木馬(偽装型): 便利なアプリのフリをしてインストールさせる。「権限チェック(不自然なアクセスの拒否)」が必要。 ランサムウェア・スパイウェアの正体 今日からのアクション

全ての脅威を「ウイルス」と呼ぶのは、風邪薬で骨折を治そうとするようなもの。原因を見誤り、間違った対策で被害を拡大させるリスクがある。

「マルウェア」が悪意あるソフトの総称(自動車全体)であり、「ウイルス」はその中の一種類(セダン車)に過ぎない。現代の脅威の主流はウイルス以外にある。

これらはトロイの木馬(トラック)の荷台に積まれた「爆弾」や「盗聴器」といった「目的(Payload)」である。現在は「トロイの木馬」を経由した被害が一般的。

脅威をひとまとめにせず、「どのルートで来たか(ファイル・脆弱性・偽装)」を推測し、それぞれに適した対策(スキャン・更新・点検)を行う思考へ切り替える。

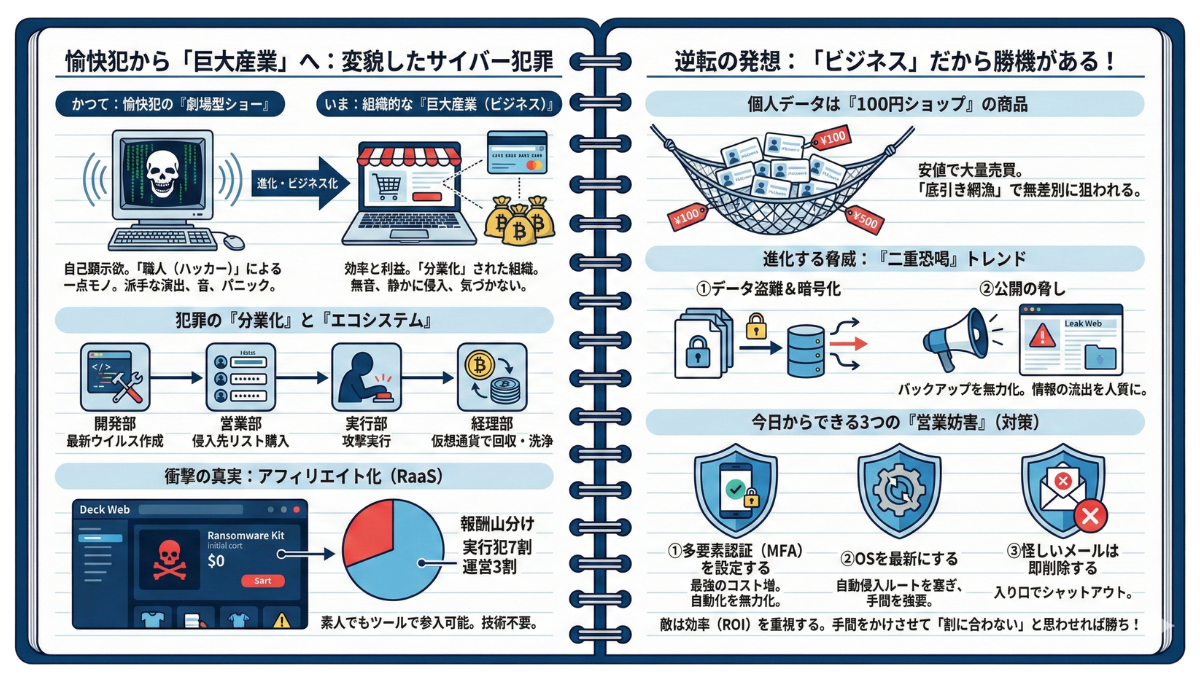

1-3. なぜ作られるのか: 愉快犯からビジネス(闇市場)へ変貌したサイバー犯罪

—— かつて、その犯罪は愉快犯による『劇場型のショー』でした。しかし今は、「巨大産業」です。

「画面に変なドクロが出た!」「文字が滝のように崩れ落ちていく!」

もしあなたが、古くからのパソコンユーザーなら、こうした「派手なウイルス」の被害を覚えているかもしれません。かつて、ウイルス感染は「交通事故」のようなものでした。不幸にもぶつかれば、大きな音がして、画面が壊れ、私たちはパニックになりました。

しかし、今のサイバー攻撃は違います。「音」がしません。あなたのパソコンが感染しても、ドクロも出なければ、音楽も流れません。パソコンは昨日と変わらず動き続け、あなたはいつも通りネットショッピングを楽しむでしょう。

そして、翌月。クレジットカードの明細を見たとき初めて、あなたは青ざめるのです。「身に覚えのない請求がある……」

なぜ、ウイルスは「おしゃべり」をやめて「無口」になったのでしょうか?答えはシンプルです。犯人たちが、「効率」を愛するようになったからです。

第3節では、サイバー犯罪の裏側で起きている「産業革命」についてお話しします。敵がどのように組織化され、何を使って決済し、あなたのデータに「いくらの値札」をつけているのか。その冷徹なエコシステムを知ることは、実は最大の防御策につながります。

—— 第1フェーズ:愉快犯の時代 ~「職人」による一点モノ~

時計の針を、1990年代から2000年代初頭に戻しましょう。この時代のウイルスの作り手は、高い技術を持った「職人(ハッカー)」でした。

彼らの原動力は「自己顕示欲」です。「俺の技術を見ろ!」という情熱で作られたウイルスは、いわば「手作りの工芸品」でした。だからこそ、感染すると派手な演出(ショー)が行われたのです。作った本人が「俺がやったんだぞ」と誇示しなければ意味がなかったからです。

しかし、この時代は終わりました。今のサイバー犯罪の現場に、そのような「職人のこだわり」や「熱」は一切ありません。

—— 第2フェーズ:ビジネスの時代 ~「工場」と「仮想通貨」~

ブロードバンドが普及し、ネット空間に「金」が溢れるようになると、犯罪組織はこう考えました。「ハッカーを雇って、システム化しよう」

ここから、サイバー犯罪の「分業化」が始まります。現代の攻撃は、一人の天才ハッカーが行っているのではありません。まるで一般企業のように、部署が分かれているのです。

・開発部: 最新のウイルスを作成する(高度なエンジニア)

・営業部: 侵入しやすい企業のリストやパスワードを購入してくる(ブローカー)

・実行部: マニュアル通りに攻撃を実行する(非熟練アルバイト)

・経理部: 「仮想通貨(暗号資産)」で身代金を回収し、洗浄する

特に重要なのが「4. 経理部」です。昔は、銀行振込させればすぐに警察に捕まりました。しかし、追跡困難な「仮想通貨」の登場が、彼らのビジネスを完成させてしまったのです。彼らはタイムカードを押すように犯罪を行い、KPI(目標数値)を達成するために淡々と作業をこなします。そこにあるのは、「いかに低コストで、高利益を出すか」という冷徹なROI(投資対効果)の計算だけです。

—— 衝撃の真実:ウイルスは「アフィリエイト」になっている

この「ビジネス化」の最終形態が、RaaS(Ransomware as a Service)です。

信じられないかもしれませんが、闇市場(ダークウェブ)に行けば、まるでネット通販のようにウイルスが売られています。それどころか、初期費用すら要らない「成果報酬型(アフィリエイト)」が主流になっています。

・開発元(運営): 高機能なウイルスと攻撃プラットフォームを提供する。

・利用者(実行犯): ツールを使って攻撃を行う。技術力は不要。

・報酬: 奪った身代金を、運営3割・実行犯7割で山分けする。

この仕組みの恐ろしい点は、「技術のない素人」や「小遣い稼ぎ感覚の未成年」までもが、スマホ一つで安易にサイバー犯罪に加担できてしまうことです。あなたが戦っている相手は、凄腕のハッカーではなく、闇サイトで「簡単に稼げるバイト」を見つけただけの一般人かもしれないのです。

補足:あなたのデータは「二束三文」で売られている

「私には盗まれるような資産はない」と思っていませんか?実は、闇市場では個人のログインIDやパスワードが、1件あたり数百円~数千円という安値で大量に売買されています。彼らにとって、あなたは「高級ブランド品」ではありません。「100円ショップの商品」です。安いからこそ、何万件も集めて(底引き網漁をして)利益を出すのです。「お金持ちじゃないから狙われない」という理屈は、残念ながら通用しません。

—— ビジネスの進化:「二重恐喝」というトレンド

さらに、彼らのビジネスモデルは進化しています。これまではデータを暗号化して「元に戻してほしければ金を払え」と脅すだけでした。しかし、バックアップをとっていて支払わない企業が増えたため、彼らは新しいプランを導入しました。

「二重恐喝(ダブルエクストーション)」です。

1. まず、データを盗み出す。

2. その上で、データを暗号化してロックする。

3. 「復旧料を払え。払わないなら、盗んだ機密情報をネットに公開する」と脅す。

これにより、企業や個人は「バックアップがあるから大丈夫」とは言えなくなりました。「情報の流出」を人質に取る。これが現代の最も凶悪なビジネスモデルです。

—— 逆転の発想:「ビジネス」だからこそ、勝機がある

敵が「巨大な組織」や「ビジネス集団」だと聞くと、絶望的な気分になるかもしれません。「個人がそんなプロ集団に勝てるわけがない……」

いいえ、違います。相手が「ビジネス」だからこそ、私たちには勝機があるのです。

ビジネスで最も重要なことは何でしょうか?そう、「コストパフォーマンス(タイパ)」です。彼らは「手間のかかる客」が大嫌いです。

通常、彼らはプログラム(ボット)を使って、何千台ものPCに自動でパスワード総当たり攻撃を仕掛けます。1台あたり0.1秒もかかりません。しかし、ここに「多要素認証(MFA)」という壁があったらどうなるでしょうか?

ボットはMFAを突破できません。突破するには、人間がわざわざフィッシングサイトを作ったり、電話をかけたりして、あなたから認証コードを聞き出す「手動の作業」が必要になります。これは彼らにとって「猛烈なコスト増」です。0.1秒で終わるはずの仕事に、何時間もかけたくないのです。

つまり、私たちのゴールは「彼らを逮捕すること」ではありません。「あ、こいつの攻略は赤字になるな。他に行こう」とスルーさせること。これだけで、あなたの勝ちなのです。

今日からできる3つの簡単「営業妨害」方法

➀多要素認証(MFA)を設定する: 最強のコスト増対策です。彼らの自動化ツールを無力化します。

②OSを最新にする: 自動侵入ルートを塞ぎ、彼らに「ハッキング」という手間を強要します。

③怪しいメールは即削除する: 入り口でシャットアウトします。

これらは地味な作業ですが、利益率を重視する犯罪者にとって「営業妨害レベルの嫌なコスト」になります。私たちは、サイバー空間における「最も割に合わないターゲット」を目指せばいいのです。

愉快犯から「巨大産業」へ 犯罪のエコシステム化 個人データは「100円ショップ」 脅威の進化「二重恐喝」 勝機は「コスパの悪化」にあり

かつての攻撃は自己顕示欲による「派手なショー」だったが、現在は組織的な「ビジネス(金儲け)」に変貌。音もなく侵入し、効率的に利益を上げる。

開発・営業・実行・経理(仮想通貨)の分業制が確立。「RaaS(アフィリエイト型)」の登場により、素人でもツールを使って安易に犯罪に加担できるようになった。

個人のIDやパスワードは安値で大量に売買されるため、「金持ちではないから狙われない」は通用しない。底引き網漁のように無差別に狙われる。

単なるデータの暗号化だけでなく、「払わなければ情報を公開する」と脅すことで、バックアップによる復旧を無力化する手口が横行している。

敵は効率(ROI)を重視する。MFA(多要素認証)やOS更新で「自動化できない手間」を強いることが、最大の営業妨害(防御策)となる。

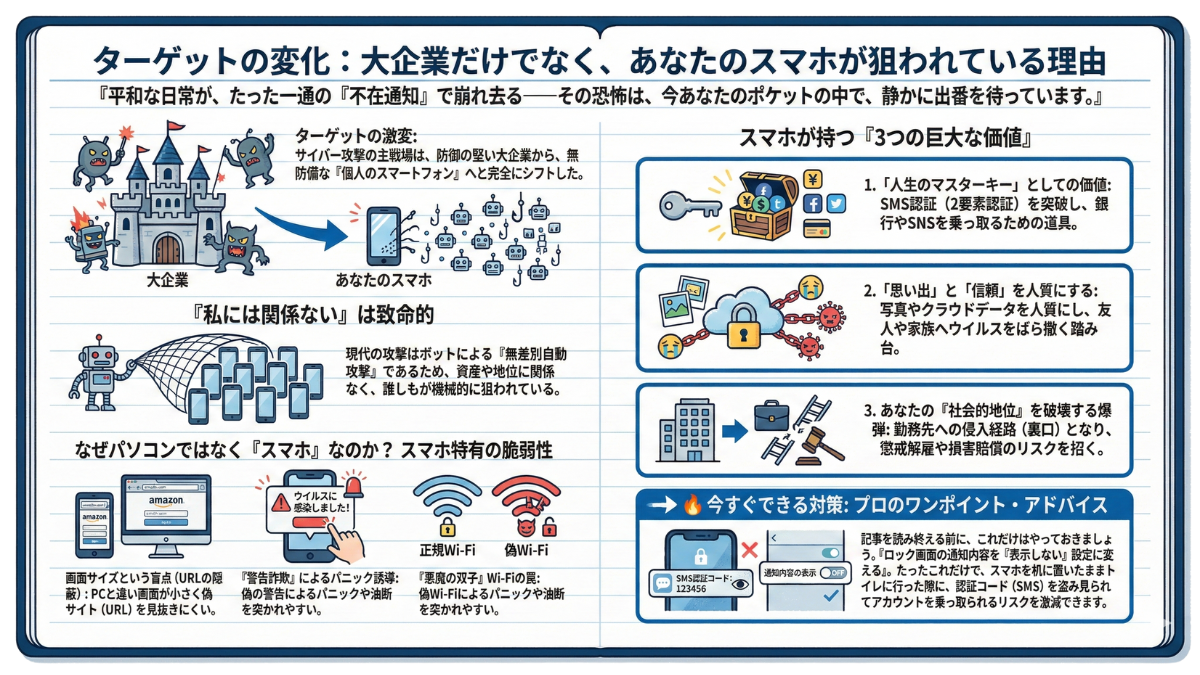

1-4. ターゲットの変化: 大企業だけでなく、あなたのスマホが狙われている理由

—— 平和な日常が、たった一通の『不在通知』で崩れ去る——その恐怖は、今あなたのポケットの中で、静かに出番を待っています。

「お客様の口座に不正アクセスの可能性があります」

あるいは、「お荷物を持ち帰りました。下記よりご確認ください」

そんなメッセージが届いたとき、あなたの背筋は凍るでしょうか?それとも、「ああ、再配達頼まなきゃ」と無意識にリンクをタップしてしまうでしょうか。

その瞬間こそが、世界中の犯罪者たちが待ち望んでいる「隙」です。

かつて、サイバー攻撃といえば、映画の中の話か、巨大企業のサーバーを狙うハイテク犯罪でした。しかし、時代は完全に変わりました。今、ハッカーたちが最も熱視線を送っているのは、要塞のように守られた大企業のメインコンピューターではありません。

それは、無防備にカフェのWi-Fiに繋がれ、ロック画面に通知が表示されたままの、あなたのスマートフォンです。

「私はお金持ちでもないし、国家機密も持っていない」。もしそう思っているなら、あなたは最もカモにされやすい状態にあります。本章では、なぜターゲットが個人へとシフトしたのか、その「不都合な真実」を解き明かします。

—— 「私には盗まれる情報なんてない」という致命的な誤解

私がセキュリティの講演をする際、必ずと言っていいほどこの言葉を聞きます。「ハッカーが私を狙って何の得があるんですか?大した貯金もないのに」。

はっきり申し上げましょう。その考え方は、今日ここで捨ててください。なぜなら、現代のハッカーはあなた個人を恨んで狙っているわけではないからです。彼らは「自動化プログラム(ボット)」を使い、底引き網漁のように無差別に何万台ものスマホを攻撃しています。

あなたが「特別」だから狙われるのではありません。あなたが「そこにいる」から、そして「無防備」だから、機械的に狙われるのです。

プロの犯罪者集団にとって、あなたのスマートフォンには「3つの巨大な価値」があります。

1. 「人生のマスターキー」としての価値

これが現代において最も恐ろしい点です。今、銀行、SNS、クレジットカードなど多くのサービスが、セキュリティのために「SMS認証(ショートメールで届くコード)」を使っています。ハッカーにとって、あなたのスマホを乗っ取る(あるいはSMSを盗み見る)ことは、あなたの全財産への「合鍵」を手に入れることと同義です。パスワードがわからなくても、「パスワードを忘れた方へ」を押し、あなたのスマホに届く認証コードさえ手に入れば、彼らは正規の手順で堂々とあなたのアカウントを乗っ取れてしまうのです。

2. 「思い出」と「信頼」を人質にする

スマホの中には何が入っていますか?過去10年分の家族の写真、友人とのLINE、誰にも見せられないメモ。スマホが乗っ取られるということは、それらが保存されている「クラウド(GoogleフォトやiCloud)」への扉が開かれることを意味します。大切な思い出を全て削除すると脅されたり(ランサムウェア)、あなたになりすまして友人にウイルスをばら撒いたり。あなたは被害者であると同時に、周囲を危険に晒す「加害者」にされてしまうのです。

3. あなたの「社会的地位」を破壊する爆弾

テレワークが普及した今、個人のスマホで業務チャットやメールを確認していませんか?大企業の正面玄関(社内サーバー)は警備が厳重です。しかし、社員や契約パートナーの個人のスマホ(裏口)はどうでしょうか。ハッカーは、警備の甘い個人のスマホへ侵入し、そこから会社へ侵入します。「侵入経路はあなたのスマホでした」と特定されたとき、あなたを待っているのは、懲戒解雇や巨額の損害賠償請求かもしれません。あなたのスマホの設定ひとつが、キャリアを一瞬で吹き飛ばすリスクを孕んでいるのです。

—— なぜパソコンではなく「スマホ」なのか?

ターゲットがPCからスマホへ急激にシフトしているのには、私たちの心理とスマホ特有の弱点を突いた明確な理由があります。

画面サイズという盲点(URLの隠蔽):

PCならマウスカーソルを合わせてURLを確認できます。しかしスマホでは、アドレスバーが省略されたり、画面外に隠れたりします。見た目は完全に本物の銀行サイトなのに、実は偽サイトという罠を、小さな画面で見抜くのはプロでも困難です。

「警告詐欺」によるパニック誘導:

Webサイトを見ているといきなり「ウイルスに感染しました!今すぐ削除してください」と警告音が鳴り響いたことはありませんか?これは恐怖心を利用して、怪しい「クリーナーアプリ(掃除アプリ)」や「セキュリティアプリ」をインストールさせる手口です。焦ってインストールしたそのアプリこそが、情報を抜き取るスパイウェアなのです。

「悪魔の双子」Wi-Fiの罠:

カフェに入って、お店の名前と同じWi-Fiを見つけたら、安心して接続していませんか?ハッカーは、お店の正規Wi-Fiと全く同じ名前(SSID)の「偽Wi-Fi」を設置して待ち構えています。これに繋いだ瞬間、あなたの通信内容はすべて筒抜けになります。

—— 「狩られる側」から「守る側」へ

ここまで読んで、怖くなったかもしれません。しかし、恐れる必要はありません。敵の手口を知ることは、防御への最初にして最大のステップだからです。

彼らが狙っているのは、高度な技術の壁ではなく、あなたの心の「隙」と「設定の甘さ」です。 「OSのアップデートを後回しにする隙」「ロック画面にメッセージ内容を全文表示させている隙」。

「私は狙われている」

今日から、そう意識を変えてください。その意識一つが、高価なセキュリティソフト以上に、あなたのデジタルライフを守る最強の盾となります。

🔥 今すぐできる! ワンポイント・アドバイス

記事を読み終える前に、これだけはやっておきましょう。

「ロック画面での通知内容を『表示しない』設定に変える」

たったこれだけで、スマホを机に置いたままトイレに行った隙に、認証コード(SMS)を盗み見られてアカウントを乗っ取られるリスクを激減できます。

ターゲットの激変 サイバー攻撃の主戦場は、防御の堅い大企業から、無防備な「個人のスマートフォン」へと完全にシフトした。 「私には関係ない」は致命的 現代の攻撃はボットによる「無差別自動攻撃」であるため、資産や地位に関係なく、誰しもが機械的に狙われている。 スマホが持つ「3つの巨大な価値」 人生のマスターキー: SMS認証(2要素認証)を突破し、銀行やSNSを乗っ取るための道具。 人質と拡散: 写真やクラウドデータを人質にし、友人や家族へウイルスをばら撒く踏み台。 社会的破滅の引き金: 勤務先への侵入経路(裏口)となり、懲戒解雇や損害賠償のリスクを招く。 スマホ特有の脆弱性 PCと違い画面が小さく偽サイト(URL)を見抜きにくい点や、偽の警告・偽Wi-Fiによるパニックや油断を突かれやすい。 今すぐできる対策 「ロック画面の通知内容を『表示しない』」設定に変更し、認証コードの盗み見を防ぐことが最優先の防御となる。

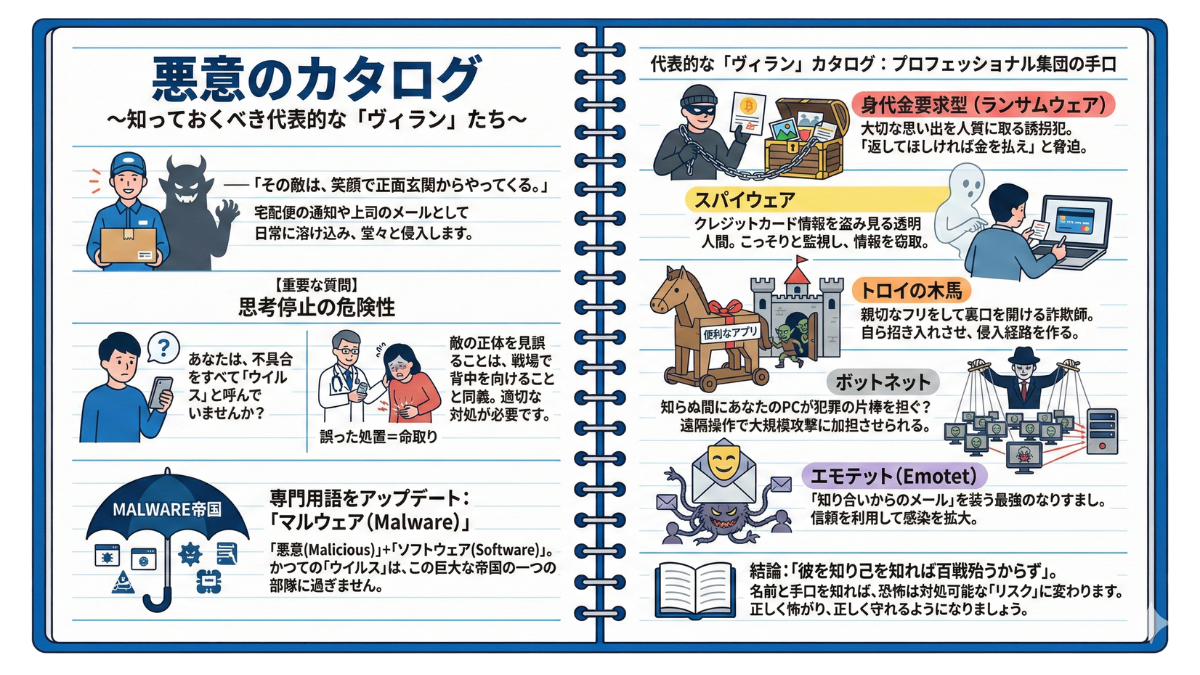

【第2章】 悪意のカタログ ~知っておくべき代表的な「ヴィラン」たち~

—— 「その敵は、笑顔で正面玄関からやってくる。」

夜道を歩いていて、怪しい人影があれば、私たちは逃げることができます。しかし、サイバー空間における「敵」は、恐ろしい形相で襲いかかってくるわけではありません。

彼らは、あなたが待ちわびていた「宅配便の通知」として、あるいは信頼する上司からの「至急のメール」として、あなたの日常に溶け込みながら、堂々と「正面玄関」から侵入してきます。

第1章では、なぜあなたのスマホが狙われるのか、その「理由」をお話ししました。ここからは、その標的を狙う「敵の正体」に迫ります。相手が「強盗」なのか「詐欺師」なのかを見抜けなければ、どれだけ鍵をかけても守りきることはできないからです。

ここで、あなたに一つ、非常に重要な質問があります。

あなたは、スマホやPCに起きる不具合や脅威を、すべてひっくるめて「ウイルス」と呼んでいませんか?

「細かい定義なんてどうでもいいじゃないか」と思われるかもしれません。しかし、これこそがセキュリティ対策における最も危険な「思考停止」であり、被害を拡大させる致命的な誤解なのです。

想像してみてください。お腹が激痛を訴えている患者に、医者が何も考えずに「とりあえず風邪薬を出しておきましょう」と言ったらどうなるでしょうか?もしそれが盲腸だったら、その処置は命取りになります。

デジタル空間も全く同じです。相手が「ウイルス」なら駆除が必要ですが、もし「スパイウェア」ならパスワードの変更が最優先ですし、「ランサムウェア」なら即座にネットワークを切断しなければなりません。敵の正体を見誤ることは、戦場で敵に背中を向けることと同義なのです。

ここで、一つだけ専門用語をアップデートしましょう。私たちが直面している脅威の総称は、「マルウェア(Malware)」と言います。「悪意(Malicious)」と「ソフトウェア(Software)」を組み合わせた言葉です。かつて世間を騒がせた「ウイルス」というのは、この巨大なマルウェア帝国に所属する、ほんの一つの部隊の名前に過ぎません。

現代のサイバー犯罪組織(マルウェア)は、恐ろしいほどに分業化され、それぞれの「得意技」を持ったプロフェッショナル集団です。

-

【デジタル誘拐犯(ランサムウェア)】 あなたの大切な思い出(データ)を暗号化して人質に取り、「返してほしければ金を払え」と脅迫する冷酷なビジネスマン。

-

【羊の皮を被った狼(トロイの木馬)】 「便利なアプリ」や「無料ゲーム」の顔をして自らインストールさせ、裏口からこっそりと情報を流し続ける偽装の達人。

-

【見えざる寄生虫(ボット)】 あなたのスマホを乗っ取り、あなたの知らないところで勝手に世界中へのサイバー攻撃に加担させる、静かなる支配者。

彼らはそれぞれ異なる侵入経路と、異なる特殊能力を持った「ヴィラン(悪役)」たちです。

孫子の兵法に「彼を知り己を知れば百戦殆(あや)うからず」という言葉があります。前章で私たちは「己(狙われる自分)」を知りました。ならば、次の一手は「彼(敵)」を知ることです。

本章では、セキュリティソフトの無機質なログに埋もれがちな彼らの正体を解説します。専門用語の裏に潜む、彼らの狡猾な手口と生態を、カタログを眺めるように紐解いていきましょう。

名前と手口を知れば、漠然とした「お化け」のような恐怖は、冷静に対処可能な「リスク」に変わります。さあ、デジタル空間に巣食う「悪意のカタログ」のページを、一緒にめくっていきましょう。あなたが今夜から、正しく怖がり、そして正しく守れるようになるために。

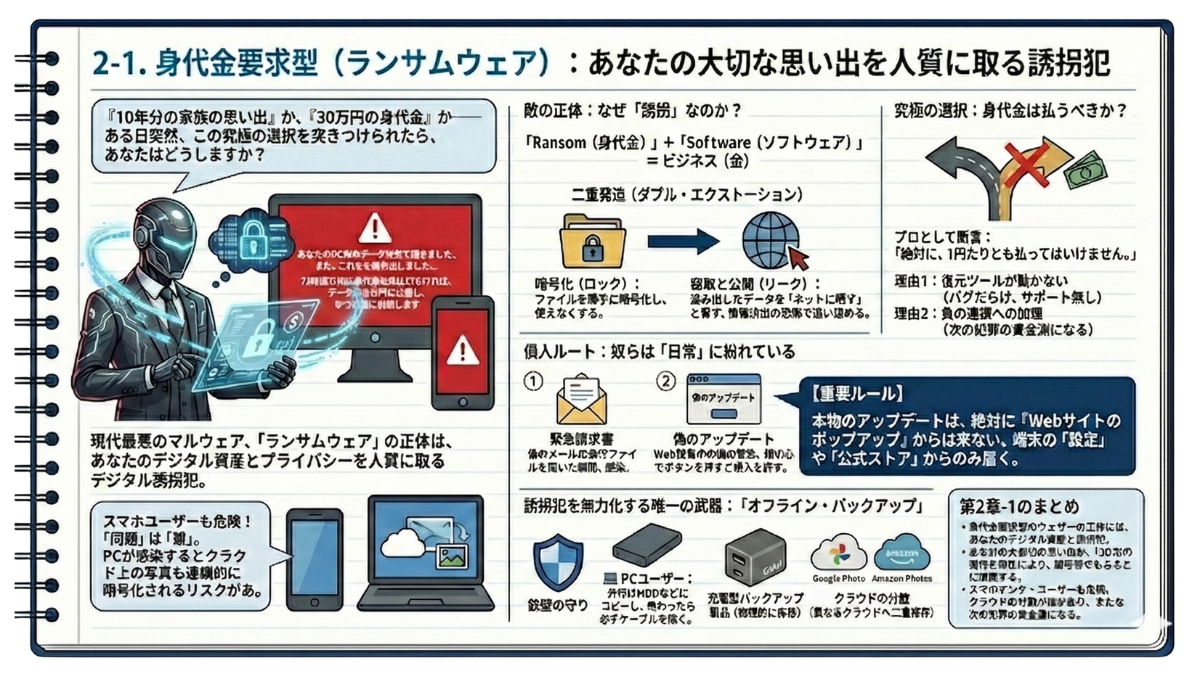

2-1. 身代金要求型(ランサムウェア): あなたの大切な思い出を人質に取る誘拐犯

—— 『10年分の家族の思い出』か、『30万円の身代金』か——ある日突然、この究極の選択を突きつけられたら、あなたはどうしますか?

「あなたのPC内のデータは全て頂きました。また、これらを暗号化しました」 「72時間以内に身代金を支払わなければ、データを全世界に公開し、かつ永遠に削除します」

ある日突然、画面が真っ赤に染まり、不気味なカウントダウンと共に突きつけられるこのメッセージ。 これは映画の話ではありません。今この瞬間も発生している「デジタル誘拐事件」の現場です。

「私はスマホしか使わないから関係ない」 そう思ったあなた。あなたのスマホの写真、クラウド経由でPCと同期(シンクロ)していませんか?

多くの人が誤解していますが、「同期」とは「鏡」のようなものです。 PCがランサムウェアに感染し、ファイルが暗号化されると、その「暗号化された状態」が即座にクラウドという鏡(GoogleフォトやiCloud)にも反映されてしまいます。

結果、あなたの手元のスマホからも、クラウド上の「子供の成長記録」や「大切な思い出」が見られなくなってしまうのです。

まるで、自宅の鍵を変えられて締め出された上に、窓から家財道具を一つずつ外へ放り投げられるような絶望感。 それが、現代最悪のマルウェア、「ランサムウェア(Ransomware)」の正体です。

本章では、あなたのデジタル資産とプライバシーを人質に取るこの卑劣な誘拐犯の手口と、一銭も払わずに撃退するための「鉄壁の守り」について解説します。

—— 敵の正体:なぜ「誘拐」なのか?

「ランサムウェア」は、「Ransom(身代金)」と「Software(ソフトウェア)」を組み合わせた言葉です。 彼らの目的は、嫌がらせや破壊ではなく、明確な「ビジネス(金)」です。 彼らの手口は年々凶悪化しており、現在は「二重脅迫(ダブル・エクストーション)」が主流です。

- 暗号化(ロック): あなたのファイルを勝手に暗号化し、使えなくする。

-

窃取と公開(リーク): 暗号化する前にデータを盗み出し、「金を払わないとネットに晒す」と脅す。

つまり、「バックアップがあるからデータは復元できる」と安心している人に対しても、「プライベート写真の流出」や「個人情報の公開」という新たなナイフを突きつけ、精神的に追い詰めてくるのです。

—— 侵入ルート:奴らは「日常」に紛れている

彼らは、ハッカー映画のように黒い画面にコードを打ち込んで侵入してくるわけではありません。あなたの「うっかり」を待っています。

① 「緊急請求書」の偽装

「未払いの料金があります」という件名のメール。焦って添付ファイルを開いた瞬間、感染します。

② 「偽のアップデート」

Web閲覧中に「動画プレイヤーの更新が必要です」や「システムが古くなっています」というポップアップが表示されたことはありませんか? ここで重要なルールを一つ伝授します。

「本物のアップデートは、絶対に『Webサイトのポップアップ』からは来ない」

OSやアプリの更新通知は、必ず端末の「設定」や「公式ストア」から届きます。Webサイトを見ていて出る警告は、100%詐欺です。親切心でボタンを押した瞬間、侵入を許してしまいます。

—— 究極の選択:身代金は払うべきか?

もし被害に遭い、「30万円払えば元に戻すし、データも晒さない」と言われたら、あなたはどうしますか? 「プライベートな写真が流出するくらいなら……」と心が揺らぐかもしれません。

しかし、断言します。 「絶対に、1円たりとも払ってはいけません。」

その理由は、相手が「犯罪者」であり「技術者としては三流」だからです。

-

理由1:復元ツールが動かない

彼らの作る解除プログラムはバグだらけです。金を払って鍵を受け取っても、エラーで復元に失敗し、データが戻らないケースが後を絶ちません。彼らに「カスタマーサポート」は存在しないのです。 -

理由2:負の連鎖への加担

あなたが支払った30万円は、次のランサムウェアの開発費に使われます。それは、巡り巡ってあなたの友人や家族を襲う「武器」になります。被害者であるあなたが、犯罪組織のスポンサーになってはいけません。

「払っても地獄、払わなくても地獄」。 だとしたら、せめて犯人に資金を渡さず、自分のできる対策をとるしかありません。

—— 誘拐犯を無力化する唯一の武器: 「オフライン・バックアップ」

流出(リーク)を完全に防ぐのは困難ですが、少なくとも「データがすべて消える」という最悪の事態だけは防げます。

ここで重要なのが、「クラウドの過信」は禁物だということです。 GoogleドライブやOneDriveには「バージョン履歴」がありますが、最新のランサムウェアは、この履歴機能さえも削除してから暗号化するほど狡猾です。 だからこそ、最強の盾となるのは「物理的に繋がっていないバックアップ」です。

【今日からできる最強の儀式】

💻 PCユーザーの場合: 外付けHDDやUSBメモリに定期的にコピーを取り、終わったら必ずケーブルを抜くこと。棚の中にしまってあるHDDには、どんな凄腕ハッカーも手出しできません。これが「最後の聖域」になります。

📱 スマホユーザーの場合: PCがない、あるいはiPhoneを使っていてSDカードが刺せない方も多いでしょう。 その場合は、以下の2つの方法でリスクを分散してください。

-

「充電しながらバックアップ」製品を使う: 充電アダプタと一体化したバックアップ製品(Qubiiなど)を使い、物理的にデータをSDカードへ逃がす。

-

「クラウドの分散」: Googleフォトに加え、Amazon Photosなど「別の会社のクラウド」にも二重でバックアップを取る。両方が同時に攻撃される確率は極めて低いためです。

もし明日、あなたのPCやスマホが乗っ取られても、棚の中のHDDや別のクラウドが無事なら、あなたは犯人に向かってこう言い放つことができます。

「デバイスはくれてやる。初期化して終わりだ」と。

デジタル誘拐の正体 データを暗号化して使えなくし、復元と引き換えに身代金を要求するマルウェア。その目的は破壊ではなくビジネス(金銭)である。 スマホユーザーも危険 「同期」は「鏡」のようなもの。PCが感染すると、同期機能を通じてクラウド上の写真やデータも連鎖的に暗号化(上書き)されてしまうリスクがある。 最新手口「二重脅迫」 データのロック(暗号化)に加え、盗み出した情報を「ネットに晒す」と脅す(リーク)手口が主流。バックアップを持っていても、情報流出の恐怖で精神的に追い詰められる。 騙しのテクニック 「偽の請求書メール」やWeb閲覧中の「偽アップデート通知」から侵入する。「本物のシステム更新通知は、Webサイトのポップアップからは絶対に来ない」という鉄則を知っておくことが重要。 身代金は払わない 金を払っても復元ツールが正常に動かないケースが多く、支払うことで犯罪組織の資金源(スポンサー)になってしまうため、絶対に応じてはいけない。 最強の防御「オフライン・バックアップ」 ネットワークから物理的に切り離されたデータだけが、確実に守られる。 PC: 外付けHDDにバックアップし、使用後は必ずケーブルを抜く。 スマホ: 充電型バックアップ製品(Qubii等)を使って物理的に保存するか、異なるクラウドへ分散保存してリスクを回避する。

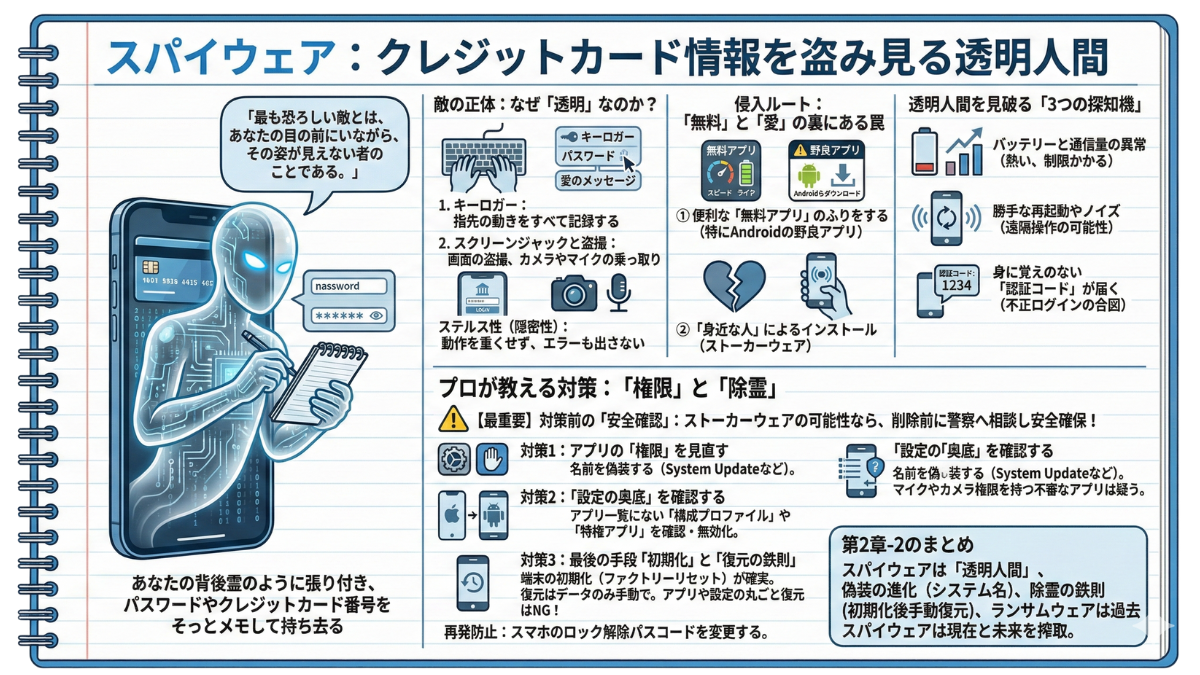

2-2. スパイウェア: クレジットカード情報を盗み見る透明人間

—— 最も恐ろしい敵とは、あなたの目の前にいながら、その姿が見えない者のことである。

前章で解説した「ランサムウェア」は、画面を赤く染め、けたたましい警告音と共に現れる「派手な強盗」でした。彼らの攻撃に気づかない人はいません。

しかし、今回紹介するヴィランは真逆です。彼らは、あなたのPCやスマートフォンの中に侵入しても、画面をロックしたりはしません。脅迫状も送りません。むしろ、あなたが快適にスマホを使い続けることを望んでいます。

なぜなら、彼らの仕事は、あなたの背後霊のように張り付き、あなたが入力する「パスワード」や「クレジットカード番号」を、そっとメモして持ち去ることだからです。

翌月のカード明細を見て「行った覚えのない海外のホテル」の請求に気づくまで、あなたは自分が被害者であることすら知りません。それが、静かなる侵入者、「スパイウェア(Spyware)」の正体です。

本章では、あなたのプライバシーを丸裸にするこの「透明人間」の手口と、その視線から身を隠すための防衛術について解説します。

—— 敵の正体:なぜ「透明」なのか?

スパイウェアの最大の武器は「ステルス性(隠密性)」です。彼らは、あなたのデバイスの動作を重くしたり、エラーを出したりして、存在を悟られることを極端に嫌います。彼らはOSの奥深くに潜伏し、以下の特殊能力を使って情報を収集します。

1. キーロガー: 指先の動きをすべて記録する

これが最も古典的かつ凶悪な機能です。あなたがキーボードで打った文字をすべて記録します。 あなたがAmazonでカード番号を入力したその瞬間、遠隔地のハッカーの画面には、数字がリアルタイムで表示されています。もちろん、SNSのパスワードも、パートナーへの愛のメッセージも、すべて筒抜けです。

2. スクリーンジャックと盗撮

あなたがネットバンキングにログインし、残高照会をしているその画面。スパイウェアは定期的に「スクリーンショット」を撮影し、外部へ送信します。さらに恐ろしいのが、「カメラやマイクの乗っ取り」です。あなたの部屋の中や会話を勝手に盗聴・盗撮し、私生活を丸裸にします。

—— 侵入ルート: 「無料」と「愛」の裏にある罠

スパイウェアは決して怪しい姿では現れません。時には「便利さ」を、時には「身近な人の手」を借りてやってきます。

① 便利な「無料アプリ」のふりをする(Androidユーザーは特に注意)

「スマホの動作を高速化!」「バッテリー長持ち!」。そんな魅力的なアプリの裏側で、情報を抜き取るケースです。特に危険なのが、Google Playなどの公式ストアを通さず、Webサイトから直接ダウンロードする「野良アプリ」です。「有料のゲームが無料で遊べる」などの甘い言葉で誘惑し、自らの手でインストールさせようとします。

② 「身近な人」によるインストール(ストーカーウェア)

これが現代ならではの恐怖です。ハッカーだけでなく、パートナーや嫉妬深い知人が、あなたのスマホを少し借りた隙に「監視アプリ」を仕込むケースが急増しています。「GPSで居場所を知りたい」「浮気を疑っている」。そんな理由で入れられたアプリが、あなたの全生活を監視し続けるのです。

—— 透明人間を見破る「3つの探知機」

姿が見えないスパイウェアを見つけるのは困難ですが、彼らが動くとき、必ず「痕跡」が残ります。以下の症状に心当たりはありませんか?

バッテリーと通信量の異常:

「何もしていないのにスマホが熱い」「月末でもないのに通信制限がかかった」。裏でデータを大量送信している証拠かもしれません。

勝手な再起動やノイズ:

操作していないのに勝手に再起動したり、通話中に不自然なノイズが入ったりする場合、遠隔操作されている可能性があります。

身に覚えのない「認証コード」が届く:

SMSで「認証コード:1234」のような通知が届くのは、誰かが別の端末で、盗んだIDを使ってあなたのアカウントにログインしようとしている合図です。

—— 対策: 「権限」と「除霊」

スパイウェアから身を守るために必要なのは、高価なツールではなく「疑う目」です。ただし、対策を行う前に必ず「敵が誰か」を考えてください。

【最重要】対策前の「安全確認」

もし、パートナーや知人に監視されている(ストーカーウェアの)可能性がある場合、むやみに設定を変更したりアプリを削除したりしないでください。「位置情報が切れた」「アプリが消えた」という通知が相手に届き、逆上されてあなたの身に危険が及ぶ可能性があります。このケースでは、まず信頼できる第三者や警察に相談し、安全を確保してから、以下の対策を行ってください。

対策1: アプリの「権限」を見直す(iPhone/Android共通)

相手が金銭目的のハッカーなら、即座に遮断しましょう。スマホの「設定」→「プライバシー」→「権限マネージャー」を開いてみてください。

【注意】現代のスパイウェアは名前を偽装する

かつては「電卓」などが定番でしたが、今は「System Update」「Wi-Fi Service」「Google Play Support」など、「消してはいけないシステム」のような名前に偽装しています。もし、聞き慣れない「システムっぽいアプリ」が、「マイク」や「カメラ」の権限を持っていたら、それは99%スパイウェアです。

対策2: 「設定の奥底」を確認する

アプリ一覧にはいないのに、システム深部に寄生しているケースがあります。

-

iPhoneユーザー: 「設定」→「一般」→「VPNとデバイス管理」を確認してください。身に覚えのない「構成プロファイル」があれば、それが元凶です。

-

Androidユーザー: 「設定」→「セキュリティ」→「デバイス管理アプリ(特権アプリ)」や、「ユーザー補助」を確認してください。ここに見知らぬアプリがいれば、即座に無効化してください。

対策3: 最後の手段「初期化」と「復元の鉄則」

アプリを消しても不安が残る、あるいは消せない場合。唯一にして確実な除霊方法*「端末の初期化(ファクトリーリセット)」です。

⚠️ ここで最大の落とし穴があります!初期化した後、「感染していた時のバックアップ」から「すべて復元」しないでください。アプリや設定まで丸ごと復元すると、せっかく追い出したスパイウェアまで丁寧に復元してしまいます。初期化後の復旧は、面倒でも「写真や連絡先」などのデータのみを手動で戻し、アプリはストアから一つずつ入れ直してください。

そして、全てが終わった後は必ず「スマホのロック解除パスコード」を変更してください。ストーカーウェアが入っていたということは、元のパスコードが犯人にバレていた証拠だからです。

ランサムウェアがあなたの「過去」を人質に取るなら、スパイウェアはあなたの「現在」と「未来」を搾取します。

スパイウェアの正体 画面ロックなどをせず、ユーザーに気づかれないように潜伏し、パスワードやクレジットカード情報を盗み出す「透明人間」。 主な手口 キーボード入力の記録(キーロガー)、画面のスクショ撮影、カメラ・マイクの乗っ取りによる私生活の盗聴・盗撮。 侵入ルート 「高速化」などを謳う偽装アプリ(特にAndroidの野良アプリ)や、パートナーなどが勝手に仕込む「ストーカーウェア」。 感染の兆候 バッテリーやデータ通信量の異常な急増、勝手な再起動、身に覚えのないSMS認証コードの受信。 ストーカー対策の鉄則 アプリを削除すると相手に通知が届き逆上されるリスクがあるため、削除前にまず警察などに相談し身の安全を確保する。 権限チェックの落とし穴 「System Update」のようなシステム名に偽装している場合がある。「マイク」や「カメラ」権限を持つ不審なアプリは疑う。 設定の深部確認 アプリ一覧だけでなく、iPhoneは「構成プロファイル(VPNとデバイス管理)」、Androidは「デバイス管理アプリ(特権アプリ)」を確認する。 確実な駆除(除霊) 「端末の初期化」が唯一確実な方法だが、感染時のバックアップから「丸ごと復元」するのはNG(スパイウェアも戻ってしまうため)。写真などのデータのみ手動で戻すこと。 再発防止 対策完了後は、侵入の原因となった「スマホのロック解除パスコード」を必ず変更する。

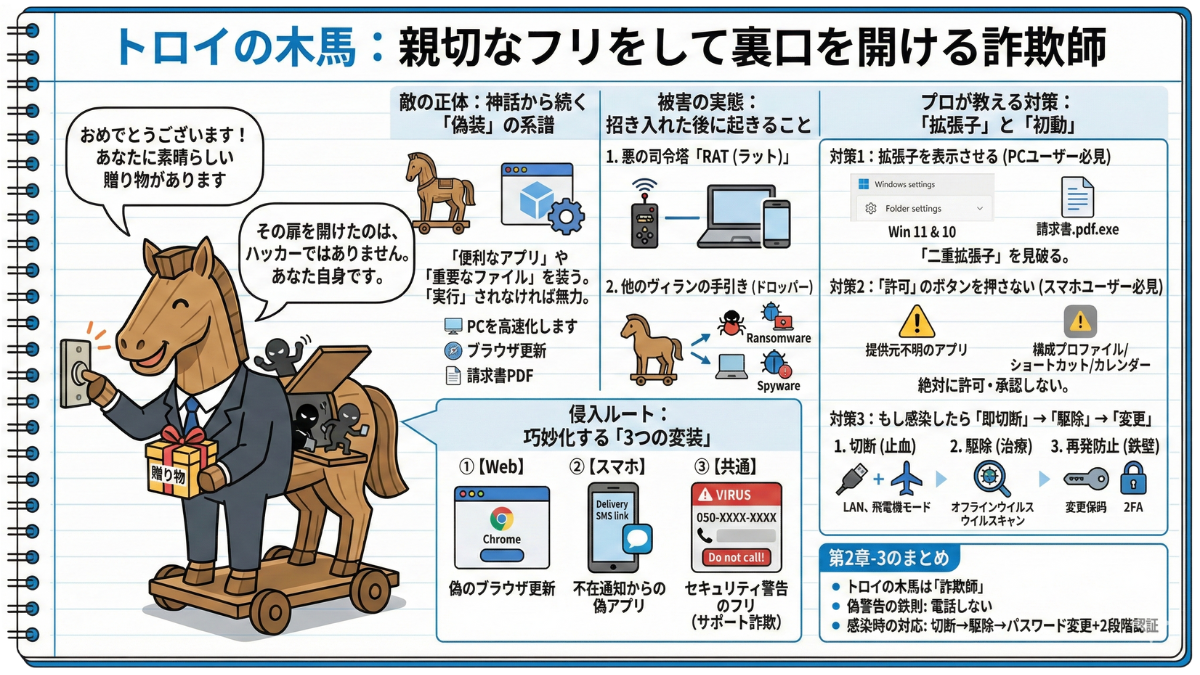

2-3. トロイの木馬: 親切なフリをして裏口を開ける詐欺師

—— その扉を開けたのは、ハッカーではありません。あなた自身です。

これは、サイバーセキュリティの世界において、最も残酷で、かつ認めがたい真実です。

ランサムウェアは「強盗」でした。ドアを蹴破り、土足で踏み込んできます。スパイウェアは「透明人間」でした。忍び込み、息を潜めていました。

しかし、今回紹介するヴィランは、そのどちらとも違います。彼は、スーツをピシッと着こなし、満面の笑みを浮かべて、あなたの家のインターホンを鳴らします。手には素敵なプレゼントを持って。「おめでとうございます!あなたに素晴らしい贈り物があります」

あなたは疑うどころか、感謝してドアを開け、彼を家の中に招き入れます。そして、彼が帰った後、夜になって泥棒たちが次々と入ってくるのです。あなたが招き入れた彼が、こっそり裏口の鍵を開けておいたから。

それが、歴史上最も古く、そして今なお最強の詐欺師、「トロイの木馬(Trojan Horse)」です。

本章では、善意につけ込み、あなた自身の手で破滅のスイッチを押させるこの詐欺師の手口と、その「嘘」を見抜くための審美眼について解説します。

—— 敵の正体:神話から続く「偽装」の系譜

「トロイの木馬」という名前は、ギリシャ神話に由来します。難攻不落のトロイアの城壁を落とすため、ギリシャ軍は巨大な木馬の中に兵士を隠し、それを「贈り物」として敵に城内へ運び込ませました。

デジタルの世界でも全く同じことが起きています。トロイの木馬は、ウイルスのように勝手に感染したり、増殖したりはしません。彼らは「実行」されなければ無力だからです。

だからこそ、彼らは必死に「有益なソフト」や「必要なファイル」のフリをします。

・「あなたのPCを高速化します」

・「ブラウザのバージョンが古いため、更新してください」

・「請求書のPDFをご確認ください」

これらをクリックした瞬間、あなたは「便利なアプリ」と一緒に、裏切りのプログラムをインストールしてしまいます。

—— 被害の実態:招き入れた後に起きること

トロイの木馬を家に入れてしまうと、何が起きるのでしょうか?彼らの最大の目的は、「バックドア(裏口)」を作ることです。

1. 悪の司令塔「RAT(ラット)」

彼らは侵入すると、外部のハッカーがいつでも接続できる「秘密の通信路(バックドア)」を開設します。一度バックドアが開けば、あなたのPCやスマホはハッカーのリモコン操作で動くラジコンも同然です。カメラで私生活を覗くのも、ファイルを盗むのも、あるいはあなたのデバイスを踏み台にして警察署に爆破予告メールを送るのも、彼らの指先一つで自由自在です。

2. 他のヴィランの手引き(ドロッパー)

現代のトロイの木馬は、「運び屋」としても優秀です。最初は「無害なファイル」として侵入し、セキュリティソフトのチェックをすり抜けた後に、インターネットから「ランサムウェア」や「スパイウェア」をダウンロードして実行させます。つまり、トロイの木馬に感染するということは、「あらゆるマルウェアの総合デパート」を開店させることと同義なのです。

—— 侵入ルート: 巧妙化する「3つの変装」

彼らはどのような「仮面」を被ってくるのでしょうか。PCとスマホ、それぞれの代表的な手口を紹介します。

① 【Web】「偽のブラウザ更新」のフリをする

ネットを見ていると、「お使いのChromeは古いです。更新してください」という通知が出ることがあります。本物に見えますが、指示通りに「更新ボタン」を押すと、ダウンロードされるのはブラウザではなくトロイの木馬です。「更新通知は、Webサイトの画面上ではなく、ブラウザのメニューから確認する」のが鉄則です。

② 【スマホ】「不在通知」からの偽アプリ(スミッシング)

「お荷物の住所が不明です。確認してください」というSMSが届き、リンクをタップすると、配送業者のアイコンそっくりのアプリをインストールさせられます。これを入れた瞬間、あなたのスマホは乗っ取られ、今度はあなたの電話番号から無差別に詐欺SMSをバラ撒き始めます。

③ 【共通】「セキュリティ警告」のフリ(サポート詐欺)

突然「ウイルスに感染しました!」と警告音が鳴り、「サポート窓口:050-XXXX-XXXX」と電話番号が表示される手口です。これに電話をかけると、「遠隔操作ソフト」を入れさせられ、PCの中身を丸ごと盗まれます。画面に電話番号が出たら、それは100%詐欺です。

—— 対策: 「拡張子」と「初動」

詐欺師に騙されないために必要なのは、高度な技術ではなく、ちょっとした「知識」と「疑う心」です。

対策1: 「拡張子」を表示させる(PCユーザー必見)

Windowsの方は、今すぐ「拡張子」を表示する設定に変えてください。

・Windows 11の場合: フォルダ上部の「表示」→「表示」→「ファイル名拡張子」にチェックを入れる。

・Windows 10の場合: フォルダ上部の「表示」タブ→「ファイル名拡張子」にチェックを入れる。

ハッカーは「二重拡張子」というトリックを使います。例えば「請求書.pdf.exe」というファイルを作ると、初期設定のWindowsでは末尾の「.exe」が隠され、「請求書.pdf」に見えてしまいます。 アイコンもPDFなのに、実はプログラム(exe)。このマジックを見破るには、拡張子を表示させるしかありません。

対策2: 「許可」のボタンを押さない(スマホユーザー必見)

Androidの場合:

アプリを入れる際、「セキュリティ上の理由から、この提供元からの不明なアプリのインストールは許可されていません」という警告が出たら、絶対に「設定」を押して許可しないでください。 公式ストア(Google Play)以外からアプリを入れる行為は、道端で拾ったおにぎりを食べるようなものです。

iPhoneの場合:

SNSなどで「動画保存便利ツール」「アイコン着せ替え」などと謳い、「構成プロファイル」や「ショートカット」の追加を求めてくるリンクには要注意です。また、「カレンダー」に乗っ取り通知(「ウイルス感染!」という予定)を入れる手口も多発しています。見知らぬカレンダーの共有依頼は無視してください。

対策3: もし感染したら「即切断」→「駆除」→「変更」

「 やってしまった!」と思ったら、以下の3ステップで被害を食い止めます。

➀止血(切断): すぐにLANケーブルを抜くか、Wi-Fiをオフにして「機内モード」にする。これで情報の流出は止まります。

➁治療(駆除): オフラインの状態でセキュリティソフトの「フルスキャン」を実行します。不安な場合は、電源を切って専門業者へ連絡してください。

➂再発防止(変更): ここが最重要です。駆除が終わったら、「金銭に関わるもの(銀行、クレカ)」と「メールアカウント」のパスワードを変更し、さらに「2段階認証(2FA)」を必ずオンにしてください。2段階認証さえあれば、万が一パスワードが盗まれても、ハッカーはログインできません。

ランサムウェア、スパイウェア、そしてトロイの木馬。これら「悪意の御三家」の手口を知ったあなたは、もう以前のように無防備なカモではありません。

-

トロイの木馬の正体 ウイルスのように勝手に増殖せず、「便利なアプリ」や「重要なファイル」を装って、ユーザー自身にインストールさせる「詐欺師」のようなマルウェア。

-

最大の目的「バックドア」 PCやスマホに侵入後、外部から遠隔操作できる「裏口」を作成。盗撮、データ盗難、サイバー攻撃の踏み台などに悪用される。

-

主な侵入ルート

-

偽のブラウザ更新: Web閲覧中に「Chromeが古いです」と表示し、偽アプリをダウンロードさせる。

-

スミッシング(スマホ): 不在通知SMSから、配送業者を装った偽アプリを入れさせる。

-

サポート詐欺: 「ウイルス感染」の偽警告と共に電話番号を表示し、電話をかけさせて遠隔操作ソフトを入れさせる。

-

-

PCでの対策(拡張子の確認) 「請求書.pdf.exe」などの偽装(二重拡張子)を見破るため、Windowsの「表示」設定から「ファイル名拡張子」を表示させる(Win11対応)。

-

スマホでの対策(許可しない)

-

Android: 「提供元不明アプリ」のインストール警告が出たら絶対に許可しない。

-

iPhone: 「プロファイル」や「ショートカット」、不審な「カレンダー共有」を承認しない。

-

-

感染時の3ステップ対応

-

切断(止血): LANケーブルを抜く/機内モードにして情報流出を止める。

-

駆除(治療): オフラインでウイルススキャンを行うか、専門業者に依頼する。

-

再発防止(鉄壁): 金融・メールサービスのパスワードを変更し、必ず「2段階認証(2FA)」を設定して不正ログインを防ぐ。

-

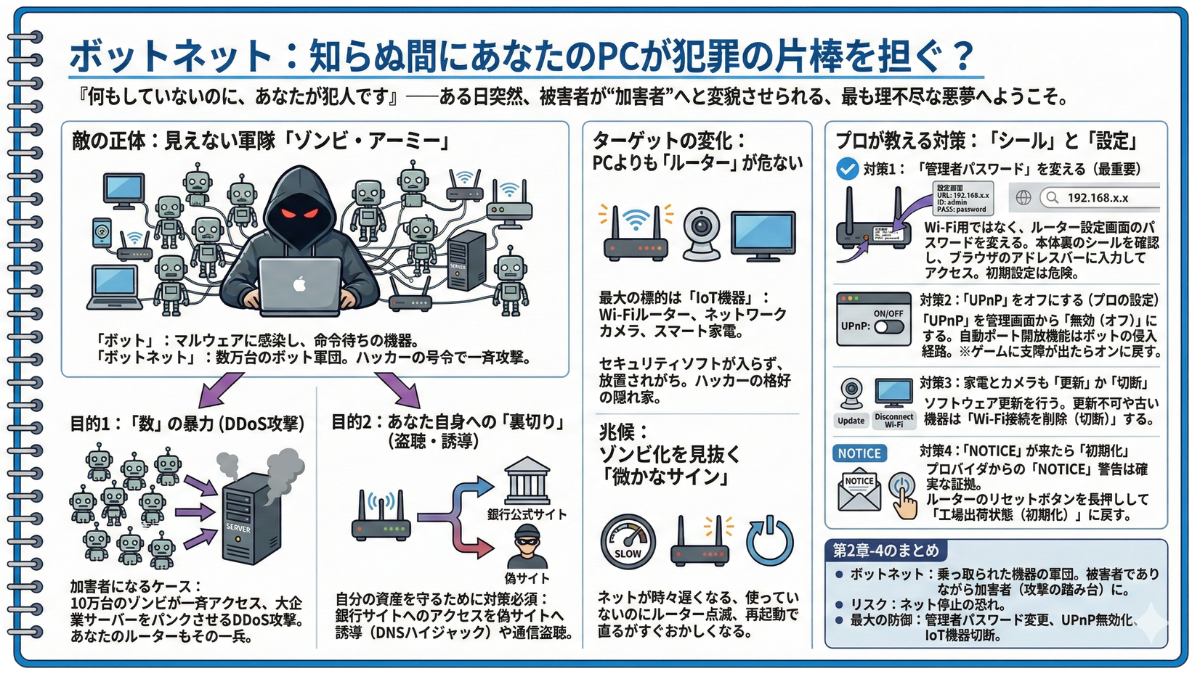

2-4. ボットネット: 知らぬ間にあなたのPCが犯罪の片棒を担ぐ?

—— 『何もしていないのに、あなたが犯人です』――ある日突然、被害者が“加害者”へと変貌させられる、最も理不尽な悪夢へようこそ。

「ある日突然、自宅のインターネットが繋がらなくなる。慌ててプロバイダに電話すると、『あなたの家からサイバー攻撃が行われているため、契約を停止しました』と告げられる。」

警察が来る前に、まずはあなたのライフラインが断たれます。「まさか。私は何もしていない」 そう答えるでしょう。確かに、あなたの意識は何もしていません。

しかし、あなたの自宅の回線は違います。あなたが寝静まった深夜、あなたのルーターが勝手に外部へ通信し、世界中の仲間と結託して、ある大企業のサーバーをダウンさせていたとしたら?

あなたは何も盗まれていません。画面もロックされていません。ただ、あなたの愛機が、知らない間に「操り人形(ゾンビ)」にされ、犯罪組織の兵隊として利用されていたのです。

これが、被害者が同時に加害者にもなってしまう最悪のシステム、「ボットネット(Botnet)」の正体です。

本章では、あなたのデバイスを「犯罪の凶器」に変えるこの巨大なネットワークの仕組みと、ゾンビ化を防ぐための「ワクチンの打ち方」について解説します。

—— 敵の正体: 見えない軍隊「ゾンビ・アーミー」

「ボット(Bot)」とは、「ロボット」から来た言葉です。マルウェアに感染し、外部からの命令を待つ状態になった機器のことを指します。

そして、これら数千、数万台のボットを束ねた軍団が「ボットネット」です。司令塔であるハッカー(ボットハーダー)が「攻撃!」と号令をかけると、世界中のボットが一斉に動き出します。

目的1: 「数」の暴力(DDoS攻撃)

これが「あなたが加害者になる」ケースです。1台の攻撃などたかが知れていますが、10万台のゾンビが一斉にアクセスすれば、大企業のサーバーといえどもパンクしてダウンします。あなたのルーターは、この「10万分の1」の兵隊として利用されるのです。

目的2: あなた自身への「裏切り」(盗聴・誘導)

ここが重要です。ボット化されたルーターは、あなたにも牙を剥きます。あなたが「銀行の公式サイト」にアクセスしたつもりでも、ルーターがその行き先を勝手に書き換え(DNSハイジャック)、「そっくりの偽サイト」へ誘導してしまうことがあります。「加害者になりたくない」だけでなく、「自分の資産を守る」ためにも、対策は必須なのです。

—— ターゲットの変化: PCよりも「ルーター」が危ない

「うちはセキュリティソフトを入れているから大丈夫」そう思ったあなた。今、部屋の隅で点滅している「Wi-Fiルーター」にセキュリティソフトは入っていますか?

・Wi-Fiルーター

・ネットワークカメラ(ペットの見守り用など)

・スマートテレビ / レコーダー

これら「IoT機器(モノのインターネット)」こそが、現代のボットネットの最大の標的です。 PCやスマホと違い、「一度設置したらパスワードも変えず、更新もせず、何年も放置される」からです。ハッカーにとって、これほど居心地の良い隠れ家はありません。

—— 兆候: ゾンビ化を見抜く「微かなサイン」

ボットネットに組み込まれても、派手な警告音は鳴りません。しかし、耳をすませば「うめき声」が聞こえます。

インターネットが「時々」遅くなる:

あなたがネットを使っていない時間帯なのに、ルーターのランプが激しく点滅していませんか? 裏で攻撃命令を実行している可能性があります。

再起動すると直るが、またおかしくなる:

多くのIoTマルウェアはメモリ上に常駐するため、電源を切ると消えます。しかし、セキュリティの穴がそのままだと、数分で再感染します。

—— 対策: 「シール」と「設定」

ボットネット対策は、難しい黒い画面を操作することではありません。物理的な確認が9割です。

対策1: 「管理者パスワード」を変える(最重要)

ここを間違えないでください。変えるべきは、スマホを繋ぐ時の「Wi-Fiパスワード」ではなく、ルーターの設定画面に入るための「管理者パスワード」です。多くのルーターは、初期設定が「admin / password」などの共通設定になっています。ハッカーはこのリストを使って侵入してきます。

【汎用アクション】

➀ルーターの「本体裏側のシール」を見てください。

「設定画面」や「Web UI」のURL(例:192.168.x.x)と、初期ID/パスワードが書いてあります。

➁ブラウザを開き、その数字を入力します。

※注意!: Yahoo!やGoogleの「検索窓」に入力しても設定画面は出ません。必ず画面一番上の「アドレスバー(URL欄)」に入力してください。

対策2: 「UPnP」をオフにする(プロの設定)

少し専門的ですが、効果絶大です。ルーターには「UPnP(ユニバーサル・プラグ・アンド・プレイ)」という、ポート(通信の扉)を自動で開けてくれる機能があります。便利ですが、ボットにとっては「勝手に開く自動ドア」です。管理画面から「UPnP」を「無効(オフ)」にしてください。これだけで鉄壁になります。

※ゲームをする方へ: UPnPをオフにすると、Nintendo SwitchやPS5などのオンライン対戦(マッチング)ができなくなる場合があります。もしゲームでエラーが出るようなら、この設定は「オン」に戻してください。

対策3: 家電とカメラも「更新」か「切断」

ルーターだけでなく、「ネットワークカメラ」や「スマートテレビ」も同様です。これらもメニュー画面から「ソフトウェア更新」を行ってください。もし、設定が難しかったり、メーカーサポートが切れていたりする場合は、「Wi-Fi接続を削除(切断)」してください。「物理的にネットから切り離す」こと以上に強力なセキュリティはありません。

対策4: 「NOTICE」が来たら「初期化」

もしプロバイダから「NOTICE(注意喚起)」のメールやハガキが届いたら、それは「あなたの家からゾンビの反応が出ている」という確かな警告です。その場合は、ルーター本体にある「リセットボタン」を長押しして「工場出荷状態(初期化)」に戻してください。これが唯一にして最強の除霊方法です。

あなたの「無関心」が、最大の脆弱性。ボットネットの恐ろしさは、自分でも気づかないうちに「悪の手先」に仕立て上げられてしまう理不尽さにあります。

しかし、ここまで読んだあなたなら、もう闇雲に怯える必要はありません。ルーターの裏側に手を伸ばし、管理者パスワードを塗り替える。そのわずか数分の手間で、あなたのデバイスは「ゾンビ」から「頼れる相棒」へと戻ります。セキュリティは、決してあなたを縛る鎖ではありません。

ボットネットの正体 ウイルス感染によりハッカーの遠隔操作下(ゾンビ状態)に置かれた機器の軍団。ユーザーは被害者でありながら、知らぬ間にサイバー攻撃の「加害者」にされてしまう。 主な目的 DDoS攻撃: 数万台のゾンビ機器で一斉にアクセスし、企業のサーバーなどをダウンさせる。 裏切り行為: ユーザーの通信を盗聴したり、銀行の公式サイトにアクセスしたつもりが偽サイトへ誘導(DNSハイジャック)されたりする。 最大の標的は「IoT機器」 PCよりもセキュリティが手薄になりがちな「Wi-Fiルーター」「ネットワークカメラ」「スマート家電」などが狙われている。 感染の兆候 ネットが時々遅くなる、使っていないのにルーターが点滅する、再起動で一時的に直るがすぐおかしくなる。 鉄壁の対策 管理者パスワードの変更: 「Wi-Fiパスワード」ではなく、ルーター設定画面に入るための「管理者用」を変える(初期設定のままだと危険)。 UPnPの無効化: ボットの侵入経路になりやすい自動ポート開放機能をオフにする(ゲームで不具合が出る場合はオンに戻す)。 IoT機器の管理: 更新できない古い機器や不要なスマート家電はネットから切断する。 警告への対応: プロバイダから「NOTICE」等の警告が来たら、ルーターを「工場出荷状態(初期化)」に戻す。

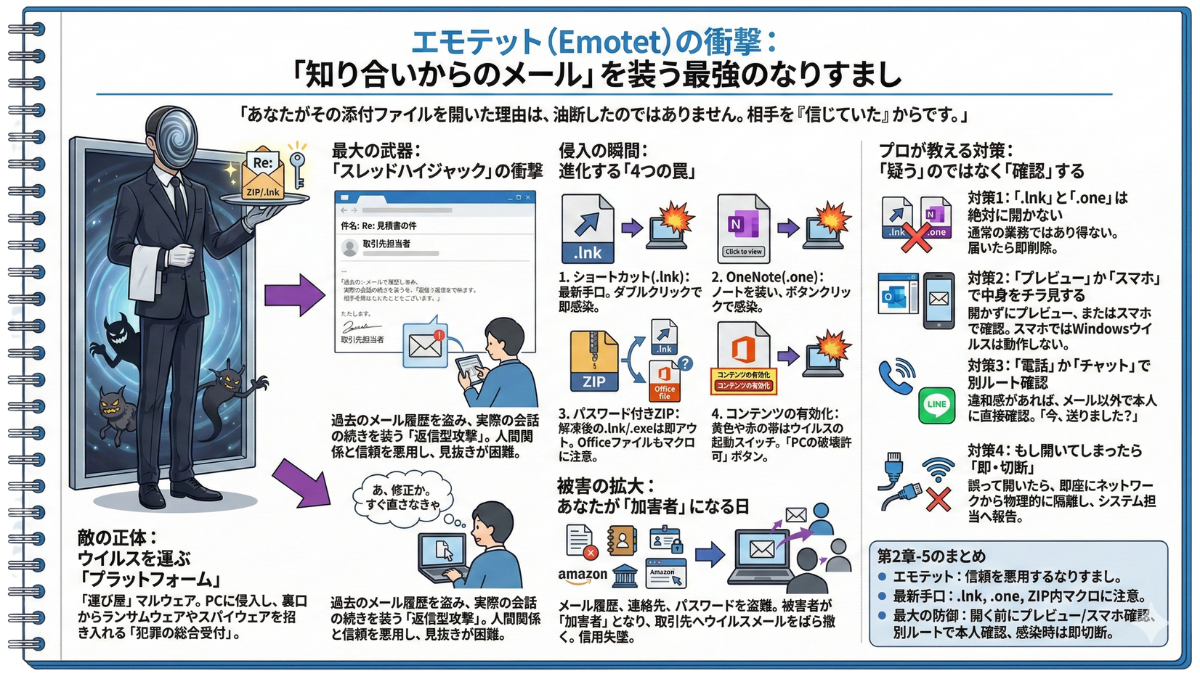

2-5. エモテット(Emotet)の衝撃: 「知り合いからのメール」を装う最強のなりすまし

—— あなたがその添付ファイルを開いた理由は、油断したのではありません。相手を『信じていた』からです。

サイバーセキュリティの講義で、私は必ずこう問いかけます。「怪しい英語のメールや、心当たりのない請求書が届いたら、開きますか?」全員が首を横に振ります。「開くわけがない」と。

では、質問を変えましょう。「昨日あなたが送った見積書への返信として、取引先の担当者から『修正点があるので確認してください』とファイルが送られてきたら?」

件名は「Re: 見積書の件」。本文には、いつもの担当者の署名。しかも、過去のメールのやり取りがそのまま引用されています。

あなたは疑うでしょうか?おそらく、疑う余地すらないはずです。「あ、修正か。すぐ直さなきゃ」そう思ってファイルを開く。

その瞬間、あなたのPCは陥落します。そして数分後には、今度はあなた自身の名前で、あなたの友人や顧客全員にウイルスメールがばら撒かれるのです。

これが、かつて「世界最悪のマルウェア」と呼ばれ、日本中の組織を恐怖のどん底に叩き落とした「エモテット(Emotet)」の正体です。本章では、私たちの「信頼」を逆手に取るこの悪魔的な手口と、その魔の手から逃れるための具体的な防衛策を解説します。

—— 敵の正体: ウイルスを運ぶ「プラットフォーム」

エモテットは、厳密には単体のウイルスというよりも、「他のウイルスを呼び込むためのプラットフォーム(運び屋)」としての性質が強いマルウェアです。ひとたびPCに侵入すると、エモテットは裏口を開け、そこから「ランサムウェア」や「スパイウェア」といった凶悪な仲間たちを次々と招き入れます。

つまり、エモテットに感染することは、「あらゆるサイバー犯罪の総合受付」をPC内に開設してしまうのと同義なのです。

—— 最大の武器: 「スレッドハイジャック」の衝撃

エモテットがなぜこれほど恐れられ、爆発的に感染を広げたのか。それは、他のマルウェアにはない、極めて狡猾な「なりすまし能力」を持っているからです。

通常、迷惑メールといえば「不自然な日本語」や「知らないアドレス」が相場でした。しかし、エモテットは違います。感染したPCから「過去のメールのやり取り(履歴)とアドレス帳」を盗み出します。

そして、その盗んだ情報を使い、「実際のメールの会話の続き」を装って攻撃メールを送るのです。これを専門用語で「スレッドハイジャック(返信型攻撃)」と呼びます。

件名: 「Re: 来週の会議について」

本文: 「お世話になっております。先日の件、資料を添付しますのでご確認ください。」

引用文: (あなたが実際に先週送ったメールの文面)

自分の送ったメールへの返信として届くため、人間の脳はこれを「正規のメール」と誤認します。「怪しいメールを見分ける」という従来の常識は、エモテットの前では無力化したのです。

—— 侵入の瞬間: 進化する「4つの罠」

Microsoftのセキュリティ強化により、エモテットの手口は巧妙に変化しています。特に注意すべき4つのパターンを解説します。

1. 「ショートカットファイル」の罠(最新)

添付ファイルの拡張子が「.lnk(ショートカット)」になっているケースです。アイコンはフォルダや書類に見えますが、これをダブルクリックした瞬間に感染します。ExcelやWordのような警告すら出ません。「.lnk」というファイルがメールで送られてくることは、通常の業務ではあり得ません。

2. 「OneNote」の罠(最新)

デジタルノートアプリ「OneNote(.one)」のファイルを悪用する手口です。「ノートだから安全」と思わせ、ファイルを開かせます。中には「ここをダブルクリックして閲覧」のようなボタンが配置されており、指示通りクリックするとウイルスが実行されます。

3. 「パスワード付きZIP」の罠

日本ではまだ多い「パスワード付きZIP」も悪用されます。「パスワードがあるから安全」ではありません。解凍して出てきたファイルが「.lnk」や「.exe」なら即削除です。また、「Word」や「Excel」が出てきても安心しないでください。それらを開いて次の「罠4」が発動するケースも多発しています。

4. 「コンテンツの有効化」の罠(Excel / Word)

依然として多いのがこの手口です。ファイルを開くと、「プレビューできません」などの偽メッセージと共に、画面上部に「黄色い帯(コンテンツの有効化)」や「赤い帯(セキュリティリスク)」が表示されます。これを押すと「マクロ(自動プログラム)」が実行され、ウイルスに感染します。 あなたがボタンを押したのは、ファイルの表示許可ではなく、「PCの破壊許可」だったのです。

—— 被害の拡大: あなたが「加害者」になる日

エモテットの最も残酷な点は、被害者を「加害者」に変えてしまうことです。

感染すると、メールソフトから過去のメール履歴と連絡先が盗まれます。さらに、ブラウザに保存している「Amazonや銀行のパスワード」までも根こそぎ盗み出します。

そして次の瞬間から、あなたになりすましたエモテットメールが、あなたの取引先、上司、友人にばら撒かれます。

「○○さんからウイルスメールが届いた」「お前のせいでウチの会社も感染した」

取引停止、損害賠償、そして失われる信用。PCのデータはバックアップで戻せても、「失った信用」を取り戻すバックアップなど存在しません。

—— 対策: 「疑う」のではなく「確認」する

相手が知り合いである以上、「怪しいメールを開かない」という対策は通用しません。では、どうすればいいのか?答えはシンプルです。

対策1: 「.lnk」と「.one」は絶対に開かない

通常の業務連絡で、ショートカット(.lnk)やOneNote(.one)をメール添付することはまずありません。もし届いたら、中身を見ずに社内のシステム担当者に報告してください。

対策2: 「プレビュー」か「スマホ」で中身をチラ見する

Outlookなどのメールソフトにある「プレビューウィンドウ」を使えば、ファイルを開かずに中身を確認できます。また、「スマホでメールを確認する」のも有効です。スマホ(iPhone/Android)ではWindowsのウイルスは動作しません。「怪しいけど確認しなきゃ」という時は、まずスマホで開いてみてください。

対策3: 「電話」か「チャット」で別ルート確認

「Re:」で返信が来て、添付ファイルがついている。でも、なんとなく違和感がある。そんな時は、メールで「これウイルスですか?」と聞いてはいけません。必ず「別の手段(電話、Chatwork、LINEなど)」で本人に確認してください。「今、メール送りました?」この一本の電話が、あなたと会社を救います。

対策4: もし開いてしまったら「即・切断」

「やってしまった!」と思ったら、一刻も早くLANケーブルを抜くか、Wi-Fiを切断してください。まずは物理的に隔離することが、被害を最小限に抑える唯一の手段です。そして、すぐに社内のシステム担当者に報告してください。「怒られるから黙っていよう」が最悪の結果を招きます。

—— 「信じる」ことの前に、一呼吸の「確認」を。

エモテットが突きつけてきたのは、技術的な壁ではなく、「私たちの善意や信頼さえも攻撃の道具にされる」という冷徹な現実です。知り合いからのメールだからと、無条件に心を開いてしまう時代は、残念ながら幕を閉じました。

しかし、それは決して悲しいことではありません。相手を大切に思うからこそ、汚染されたファイルを送らせない、そして自分が加害者にならないための「一呼吸」を置く。その所作こそが、現代における真の信頼関係の証なのです。

エモテットの恐怖 感染したPCから盗んだ「過去のメール履歴」を使い、「実在する取引メールの返信」を装って攻撃する(スレッドハイジャック)。人間関係や信頼を利用するため、直感での見抜きが極めて困難。 ウイルスの役割 単なるウイルスではなく、「他の凶悪マルウェア(ランサムウェア等)を招き入れるプラットフォーム(運び屋)」。感染するとPCが「犯罪の総合受付」状態になる。 最新の4大侵入トラップ ショートカットファイル(.lnk): 最新手口。ダブルクリックした瞬間に感染する。 OneNoteファイル(.one): デジタルノートを装い、中にあるボタンを押させて感染させる。 パスワード付きZIP(PPAP): 解凍後に出てくる「.lnk」「.exe」は即アウト。「Word/Excel」もマクロが含まれている可能性があり危険。 コンテンツの有効化(Office): ファイルを開いた際に「黄色や赤の帯」で有効化を求められたら、それは「ウイルスの起動スイッチ」。 被害の拡大 メール履歴や連絡先だけでなく、ブラウザ保存のパスワードも盗難される。被害者は同時に「加害者」となり、取引先へウイルスメールをばら撒いてしまう。 鉄壁の対策 絶対開かない: 「.lnk」「.one」ファイルは即削除。 安全な確認: PCで開く前に、Outlookの「プレビューウィンドウ」や「スマートフォン」で中身を確認する(スマホではWindowsウイルスは動作しない)。 本人確認: 違和感があれば、メールではなく「電話やチャット」で本人に直接確認する。 感染時の初動: 誤って開いた場合は、即座にLANケーブルを抜き(Wi-Fi切断)、物理的に隔離してシステム担当へ報告する。

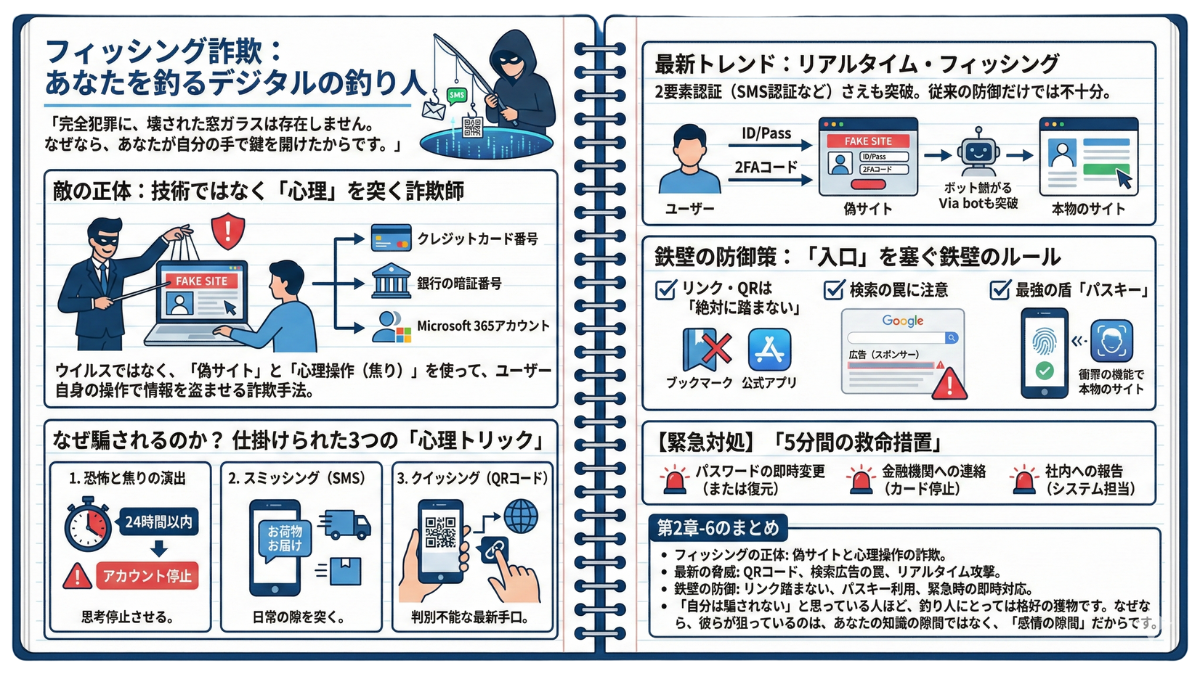

2-6. フィッシング詐欺: あなたを釣るデジタルの釣り人

—— 完全犯罪に、壊された窓ガラスは存在しません。なぜなら、あなたが自分の手で鍵を開けたからです。

想像してください。日曜日の午後、スマホが震えます。画面には、あなたが頻繁に利用している「Amazon」からの通知。

『【重要】お支払い方法に問題があり、プライム会員資格が停止されました。24時間以内に情報を更新してください。』

あなたは焦ります。「せっかくのセール期間中なのに」「明日届くはずの荷物はどうなる?」慌ててリンクをタップすると、見慣れたAmazonのログイン画面が現れます。疑う余地もなくIDとパスワードを入力し、クレジットカード情報を更新する。「更新が完了しました」という画面を見て、あなたはホッと胸をなでおろすでしょう。

……残念ながら、その安堵は「破滅」への合図です。

あなたが入力したその画面は、Amazonではありません。ハッカーが作った、精巧な「偽物の舞台セット」です。あなたが自ら入力したパスワードとカード情報は、その瞬間に裏でハッカーのデータベースに送信され、数分後にはあなたのカードで高額な買い物が繰り返されることになります。

これが、ウイルスを使わずに人間の心理をハッキングする手口、「フィッシング詐欺(Phishing)」です。本節では、デジタル空間に糸を垂らし、あなたという獲物を狙う「釣り人(フィッシャー)」の手口と、その針を回避するための絶対的なルールを解説します。

—— 敵の正体: 技術ではなく「心理」を突く詐欺師

前節までのマルウェア(ウイルス)は、システムを破壊したり、裏口を作ったりする「強盗」でした。しかし、フィッシング詐欺師は「詐欺師(コン・アーティスト)」です。

彼らは、高度なハッキング技術を使いません。代わりに、「精巧な偽サイト(フィッシングサイト)」と、そこへ誘導するための「緊急性を煽るメッセージ(ルアー)」を用意します。

彼らの目的は、PCを壊すことではありません。あなたの「クレジットカード番号」や「銀行の暗証番号」、そして企業の「Microsoft 365アカウント」を、あなた自身の指で入力させることなのです。

—— なぜ騙されるのか? 仕掛けられた3つの「心理トリック」

「怪しいURLなんてクリックしないよ」そう思っている人ほど、簡単に釣られます。なぜなら、彼らはあなたの「理性」ではなく「本能」に訴えかけてくるからです。

1. 「恐怖」と「焦り」の演出

「アカウント停止」「不正利用の疑い」「未払いの税金」。人間は、損失を回避しようとする時、冷静な判断力を失います。「24時間以内」という期限を切られると、確認する時間を惜しんで反射的にリンクを押してしまうのです。

2. 「日常」への擬態(スミッシング)

最近、特に増えているのが、SMS(ショートメッセージ)を使った「スミッシング」です。「お荷物をお届けにあがりましたが不在でした」宅配便、携帯キャリア、電力会社。私たちの生活に溶け込んだインフラを装うことで、警戒心を麻痺させます。無意識に「再配達しなきゃ」と思わせる手口は、まさに生活の一部をハックする行為です。

3. 「読めない」罠(クイッシング)

これが最新の脅威です。メールにURLを貼る代わりに、「QRコード」を貼り付けて読み込ませる手口、通称「クイッシング(Quishing)」が急増しています。「認証設定を更新してください」という案内と共にQRコードがあると、ついスマホで読み取ってしまいます。しかし、人間はQRコードの模様を見ても、飛び先が「正規サイト」か「偽サイト」か判別できません。URLを確認させる隙すら与えない、卑劣な手口です。

—— 最新トレンド: 「二要素認証」すら突破する手口

「私は二要素認証(スマホに届くコード入力)を設定しているから大丈夫」そう過信していませんか?残念ながら、最新のフィッシングはそれすらも突破します。

「リアルタイム・フィッシング」と呼ばれる手口です。あなたが偽サイトにIDとパスワードを入力した瞬間、ハッカーは裏でボットを使い、本物の公式サイトにその情報を入力します。すると、あなたのスマホに本物から「認証コード」が届きます。偽サイトは画面を切り替え、「認証コードを入力してください」と要求します。あなたが何も知らずにそのコードを偽サイトに入力すると……ハッカーはそれをそのまま本物のサイトに入力し、ログインを完了させてしまうのです。

もはや、従来の防御だけでは限界が来ています。

—— 対策: 「入口」を塞ぐ鉄壁のルール

フィッシング詐欺から身を守るために、偽サイトを見分ける「鑑定眼」を養う必要はありません。必要なのは、たった一つのシンプルな行動ルールの徹底です。

対策1: メール・SMSのリンク・QRは「絶対に踏まない」

これが最強にして唯一の防御策です。Amazon、楽天、銀行、宅配便。どんなに緊急を要する内容であっても、「メール内のリンク」や「QRコード」からログインしてはいけません。

もし「アカウント停止」の連絡が来たら?一度メールを閉じ、あらかじめ登録しておいた「ブックマーク(お気に入り)」、または「公式アプリ」からアクセスしてください。

※「Google検索」の注意点

「Google検索すれば安全」と思いがちですが、最近は検索結果の一番上こめじるし「Google検索」の注意点スポンサー/広告枠)に偽サイトが表示されるケースが増えています。検索する場合も、一番上の「広告」と書かれたリンクは避け、必ず公式サイトであることを確認してください。

対策2: 「パスキー(Passkey)」を設定する

リアルタイム・フィッシングへの最強の対抗策です。GoogleやAmazon、Appleなどが導入している「パスキー」を設定してください。これはパスワードの代わりに「スマホの指紋認証・顔認証」でログインする仕組みです。パスキーを使えば、「本物のサイト」でしか認証が反応しないため、万が一偽サイトにアクセスしてもログイン自体ができず、騙されようがありません。

対策3: 「パスワード使い回し」をやめる

万が一、釣られてしまった時のための保険です。もし全てのサイトで同じパスワードを使っていると、Amazonのアカウントを盗まれただけで、会社のメールも、銀行も、SNSも、ドミノ倒しのように乗っ取られます。被害を最小限に抑えるためにも、サイトごとに異なる鍵をかけてください。

—— 【緊急対処】 もし情報を入力してしまったら?

「しまった!」と思った時には、すでに送信ボタンを押した後かもしれません。その時は、パニックにならず、以下の「5分間の救命措置」を行ってください。

パスワードの即時変更:

まだログインできるなら、犯人に締め出される前にパスワードを変えてください。

ログインできない場合:

すでに犯人にパスワードを変えられている場合は、ログイン画面にある「パスワードをお忘れですか?(アカウントの復元)」の手順をすぐに行ってください。

金融機関への連絡:

クレジットカードや銀行口座を入力した場合は、すぐにカード会社・銀行に電話し、「フィッシング詐欺に遭った」と伝えて利用停止してください。

社内への報告:

会社のIDを入力してしまった場合は、怒られるのを恐れず、1秒でも早くシステム担当者に報告してください。あなたの沈黙が、会社全体をランサムウェアの海に沈めることになります。

—— 結論:あなたの「一呼吸」が、最強のファイアウォールになる

フィッシング詐欺の恐ろしさは、技術の欠陥ではなく、私たちの「優しさ」「責任感」そして「焦り」という、人間らしい感情を悪用することにあります。

どれほど強固なセキュリティソフトを導入しても、あなた自身が「どうぞ」と鍵を手渡してしまえば、門は内側から開けられてしまいます。デジタル空間における最大の脆弱性は、常に画面の前に座っている私たち「人間」なのです。

しかし、それは絶望を意味しません。「リンクは踏まない」「公式アプリから確認する」「一呼吸置く」。このわずか数秒の規律を持つだけで、世界中のハッカーが束になってかかってきても、あなたの資産とプライバシーを奪うことは不可能なのです。

技術がどれほど進化し、AIがどれほど巧妙な嘘をつくようになっても、最後の決定権は常にあなたの指先にあります。その指を動かす前に、脳内の「ゼロトラスト・センサー」を働かせてください。

「急げ」という声が聞こえたら、それは「止まれ」のサインです。

正しく怖がり、賢く疑う。その規律こそが、あなたをフィッシングの針から守り、デジタルの大海原を自由に泳ぎ続けるための、最強の防具となるのです。

フィッシングの正体 ウイルスではなく、「偽サイト」と「心理操作(焦り)」を使って、ユーザー自身の操作でクレジットカード情報やIDを盗ませる詐欺手法。 3つの心理的・技術的トリック 恐怖と焦りの演出: 「アカウント停止」「24時間以内」などで思考を停止させる。 スミッシング(SMS): 宅配便や携帯キャリアを装い、日常の警戒心の隙を突く。 クイッシング(QRコード): QRコードでURLを隠し、正規サイトか判別不能な状態でアクセスさせる最新手口。 最新の脅威トレンド 2要素認証(SMS認証など)さえも突破する「リアルタイム・フィッシング」が台頭。従来の防御だけでは不十分。 鉄壁の防御策 リンクは踏まない: メール・SMS・QRからのアクセスは禁止。「ブックマーク」か「公式アプリ」を使う。 検索の罠に注意: Google検索最上位の「広告枠(スポンサー)」に偽サイトが紛れているため警戒する。 最強の盾「パスキー」: 偽サイトでは反応しない「パスキー(指紋・顔認証)」を導入し、物理的に騙されない環境を作る。 緊急時の救命措置 入力してしまった場合は、即座に「パスワード変更(または復元)」、「カード停止」、「社内システム担当への報告」を行う。

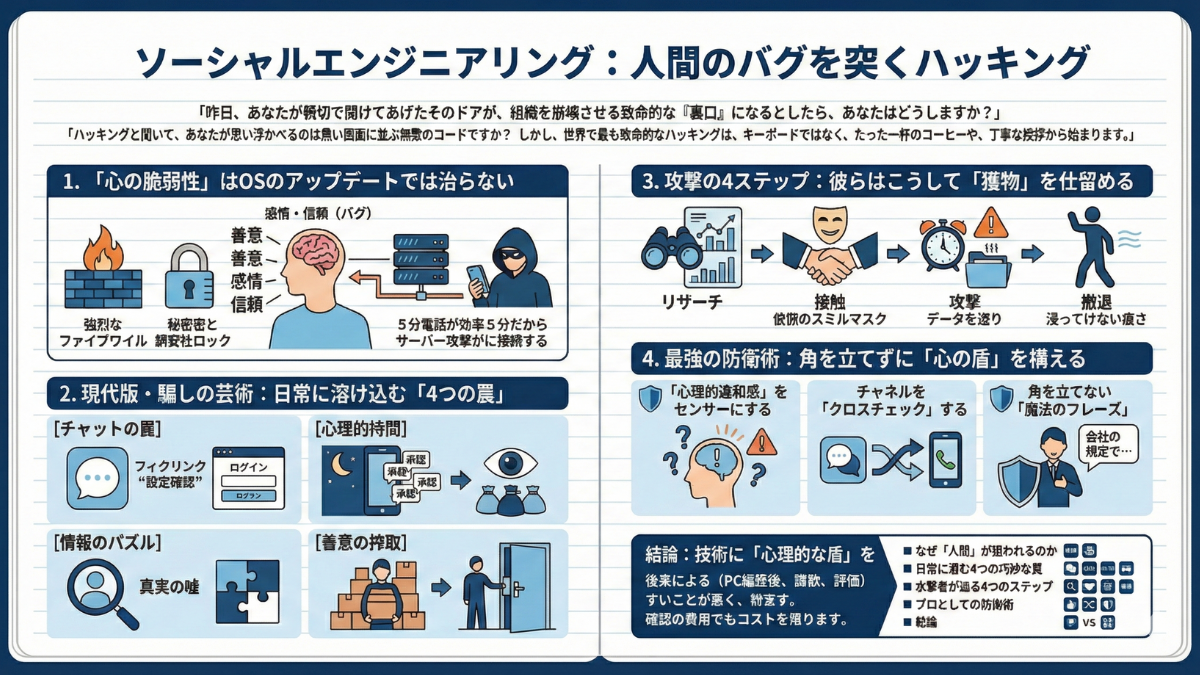

2-7. ソーシャルエンジニアリング: 人間のバグを突くハッキング

—— 昨日、あなたが親切で開けてあげたそのドアが、組織を崩壊させる致命的な『裏口』になるとしたら、あなたはどうしますか?

「ハッキングと聞いて、あなたが思い浮かべるのは黒い画面に並ぶ無数のコードですか?しかし、世界で最も致命的なハッキングは、キーボードではなく、たった一杯のコーヒーや、丁寧な挨拶から始まります。」

1. 「心の脆弱性」はOSのアップデートでは治らない

—— 最強のセキュリティを無力化するのは、あなたの「善意」です。

どれほど強固なファイアウォールを築き、最新の暗号化技術を導入したとしても、システムの最後尾には必ず「人間」がいます。そして、人間は時として、どんなプログラムよりも脆弱なバグを抱えています。それが「感情」であり「信頼」です。

なぜ攻撃者は、あえて手間のかかる対人戦を選ぶのか。答えは残酷です。

「数ヶ月かけてサーバーを攻撃するより、管理者を騙して5分電話する方が、成功率も効率も圧倒的に高い」

これは単なる不注意ではありません。私たちが社会生活を営むために不可欠な「返報性の原理」や「権威への服従」という「人間としての標準仕様」を、攻撃者は「バグ」として利用するのです。

2. 現代版・騙しの芸術:日常に溶け込む「4つの罠」

—— 「怪しい」はもう古い。現代の攻撃は「あまりに自然」です。

【チャットの罠】進化型フィッシング:

SlackやTeamsで、情シス担当を装うアカウントから「設定確認」が届きます。共有されたURLはログイン画面を模倣した偽サイト。一度入力すれば、組織への通行手形はすべて奪われます。

【心理的拷問】2FA(二要素認証)疲労攻撃

深夜、スマホに執拗な「承認」通知が届きます。攻撃者はあえて「あなたが疲れている時間」を狙い、寝ぼけて「承認」を押してしまう一瞬の隙――その「0.5秒の油断」を待っています。

【情報のパズル】OSINTを活用した「真実の嘘」

※OSINT(オシント):SNSやLinkedIn等の公開情報から標的を調査する手法。攻撃者はあなたの出張先やプロジェクト名を調べ上げ、「昨日の大阪出張お疲れ様でした!」と話しかけます。この「事実の断片」が、あなたの警戒心を一瞬で粉砕します。

【善意の搾取】物理的侵入(テイルゲーティング)

荷物を持って困っている人物にドアを開けてあげる――。その美しい善意が、社内ネットワークへの「物理的なバックドア(裏口)」を開く鍵になります。

3. 攻撃の4ステップ:彼らはこうして「獲物」を仕留める

—— あなたは「標的」ではなく、中枢へ入るための「踏み台」です。

・リサーチ(情報収集): SNSからあなたの交友関係、好物、仕事上の悩みを特定。

・接触(フック): 共通の知人や「共通の敵」を装い、一気に心理的距離を縮めます。

・攻撃(エクスプロイト): 「至急」というパニックや「あなたしか頼れない」という特別感で、冷静な判断力を奪い去ります。

・撤退(隠蔽): 「助かりました」と笑顔で去り、あなたが被害に気づくまでの時間を稼ぎます。

4. 最強の防衛術:角を立てずに「心の盾」を構える

—— 疑うのではなく、「プロとしての確認」を。

「心理的違和感」をセンサーにする:

「急かされている」「内密にと言われた」「過剰に褒められた」。これらの感情が動いたときは、あなたの脳が「バグ」を検知したサインです。

チャネルを「クロスチェック」する:

チャットで依頼が来たら、電話で確認する。「一度、相手が用意した土俵から降りる」。これだけで被害の99%は防げます。

角を立てない「魔法のフレーズ」:

相手を疑うのではなく、「会社の規定で、この件は別ルートでの再確認が義務付けられておりまして。ご面倒をおかけしますが、ご協力いただけますか?」と伝えましょう。責任を自分ではなく「規定」に逃がすことで、関係性を壊さずに検証が可能です。

—— 結論:技術に「心理的な盾」を

ソーシャルエンジニアリングの被害は、あなた一人では済みません。万が一、あなたが起点でウイルスが拡散すれば、原因究明のためにあなたのPCは没収され、数週間にわたる調査、全社員への謝罪、そして人事評価への深刻な影響……。

この「果てしなく面倒で、生々しい苦痛」を避けるためのコストは、たった数分の「確認」だけです。

この記事を読み終えた今、あなたのスマホに届く通知を、少しだけ新しい目で見つめ直してみてください。「技術的な防御(ファイアウォール)」に「心理的な盾(マインドセット)」を加えること。これこそが、現代社会を生き抜く、最高品質の武器なのです。

■ なぜ「人間」が狙われるのか 圧倒的な効率性: 数ヶ月かけてシステムを攻撃するより、管理者を5分騙す方が成功率は遥かに高い。 心理の悪用: 「親切心」「権威への服従」「焦り」といった人間本来の性質を、攻撃者は修正不能な「仕様(バグ)」として利用する。 ■ 日常に潜む4つの巧妙な罠 【チャット】進化型フィッシング: SlackやTeamsで同僚や情シスを装い、偽のログインサイトへ誘導。一度の入力で全権限を奪う。 【心理的拷問】2FA疲労攻撃: 深夜などの思考力が落ちる時間に執拗に認証通知を送り、うるささから逃れるための「不注意な承認」を誘う。 【情報のパズル】OSINT: SNS等から得た「あなたしか知らない事実」を会話に混ぜ、警戒心をゼロにする「真実の嘘」を構築する。 【善意の搾取】テイルゲーティング: 荷物で手が塞がったふりをして、あなたの善意でセキュリティドアを開けさせ、物理侵入を果たす。 ■ 攻撃者が辿る4つのステップ リサーチ: 公開情報からターゲットの交友関係や趣味を徹底調査。 接触: 共通の話題で近づき、心理的なガードを解く。 攻撃: 「至急」というパニックを演出し、一気に情報を奪取。 撤退: 相手を安心させたまま自然に去り、発覚を遅らせる。 ■ プロとしての防衛術 「違和感」をセンサーにする: 「急かされている」「過剰に褒められた」と感じた瞬間、それは脳が攻撃を検知したサイン。 チャネルをクロスチェック: 連絡が来た手段とは「別のルート(電話や口頭)」で再確認し、攻撃者の土俵から降りる。 魔法のフレーズ: 「会社の規定で、別ルートでの再確認が義務付けられておりまして」と伝え、角を立てずに検証を徹底する。 結論: あなたが起点で被害が広がれば、原因究明のためのPC没収、全社員への謝罪、人事評価への影響といった「生々しい苦痛」が待っています。数分の「確認」こそが、自分と組織を守る最強の武器です。

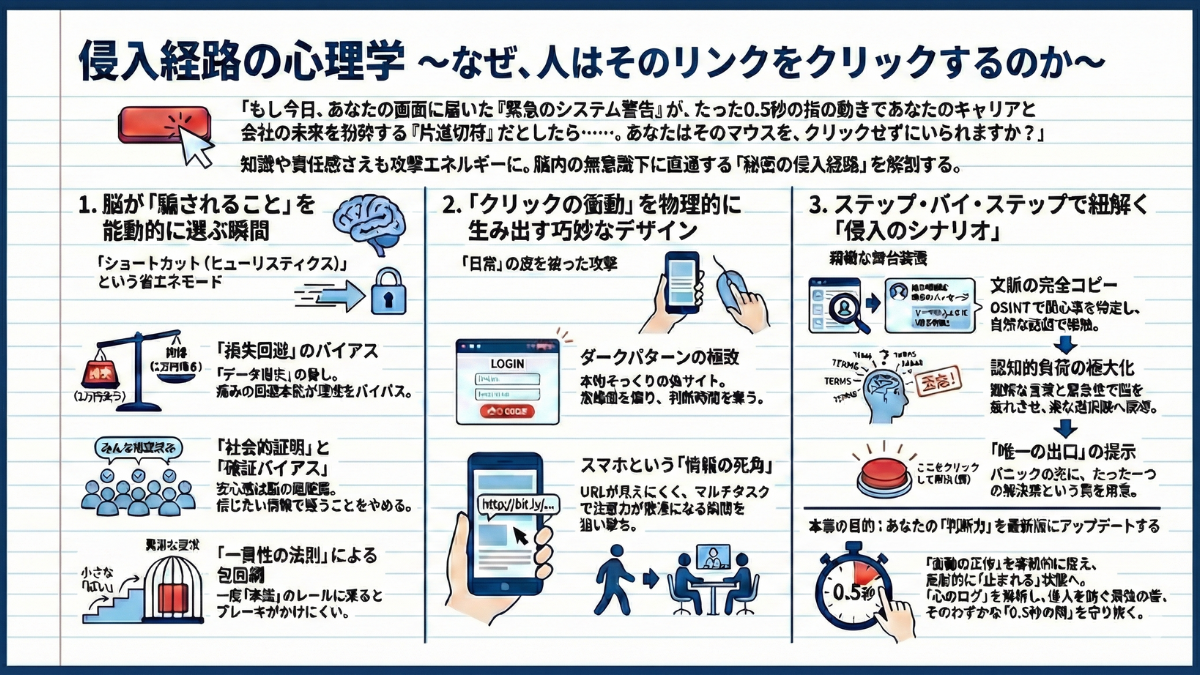

【第3章】 侵入経路の心理学 ~なぜ、人はそのリンクをクリックするのか~

—— もし今日、あなたの画面に届いた『緊急のシステム警告』が、たった0.5秒の指の動きであなたのキャリアと会社の未来を粉砕する『片道切符』だとしたら……。あなたはそのマウスを、クリックせずにいられますか?

前章までは、ソーシャルエンジニアリングの手口や、人間の「バグ」とも言える心理的脆弱性の全体像について触れてきました。

しかし、ここからが本題です。理論を完璧に理解し、「自分はリテラシーが高い」と自負しているプロフェッショナルであっても、なぜか巧妙に仕組まれた一通のメールやメッセージに指が動いてしまうことがあります。

それは、あなたが「無知」だからではありません。むしろ、あなたの「知識」や「責任感」さえも、攻撃者は侵入のためのエネルギーとして利用しているからです。

本章では、私たちの「意思決定のブラックボックス」を解剖します。攻撃者が狙うのは、ネットワークの隙間ではありません。あなたの脳内の無意識下に直通する、目に見えない「秘密の侵入経路」なのです。

1. 脳が「騙されること」を能動的に選ぶ瞬間

私たちの脳は、膨大な情報を処理するために「ショートカット(ヒューリスティクス)」という省エネモードを常に稼働させています。これは生存戦略としては優秀ですが、セキュリティにおいては致命的な脆弱性となります。

攻撃者は、あなたの脳を意図的に「思考停止」へ追い込むために、以下のトリガーを精密に使い分けます。

「損失回避」のバイアス:

「今すぐ対応しなければ、全データが消失します」という脅し。人は「1万円得すること」より「1万円失うこと」を2倍重く感じます。この強烈な痛みの回避本能が、理性を瞬時にバイパス(迂回)させます。

「社会的証明」と「確証バイアス」:

「同僚の佐藤さんも確認済みです」という偽情報。人間は「自分が信じたい(あるいは知っている)文脈」に合致する情報に出会うと、疑うことをやめてしまいます。安心感は、脳にとって最強の睡眠薬です。

「一貫性の法則」による包囲網:

最初に「はい」と答えやすい無害な要求(簡単な確認など)を受け入れさせます。一度「承諾」というレールに乗ってしまうと、その後の異常な要求に対しても、心理的にブレーキがかけにくくなるのです。

2. 「クリックの衝動」を物理的に生み出す巧妙なデザイン

現代の攻撃は、もはや「怪しいメール」の姿をしていません。それは、あなたが毎日使い、信頼しているツールの皮を被った「日常」そのものです。

ダークパターンの極致:

本物のログイン画面と1ピクセルも違わない偽サイト。そこには意図的に「キャンセル」ボタンがなかったり、焦燥感を煽るカウントダウンが設置されていたりします。あなたの「正常な判断時間」を物理的に奪い取ります。

スマホという「情報の死角」:

PCに比べてURLが見えにくいスマホは、検証の手間を心理的に重くさせます。攻撃者は、あなたが「移動中」や「会議の合間」など、マルチタスクで注意力が散漫になる瞬間をピンポイントで狙い撃っています。

3. ステップ・バイ・ステップで紐解く「侵入のシナリオ」

攻撃者があなたの「指」をコントロールするまでのプロセスは、精緻な舞台装置のように組み立てられています。

文脈の完全コピー:

SNSやOSINT(公開情報調査)を駆使し、あなたが今まさに気にしている「プロジェクト」や「給与明細」の話題で接触します。

認知的負荷の極大化:

難解な専門用語や「至急」という言葉で脳を疲れさせます。脳が疲弊すると、人は「最も楽な選択肢」へ逃げ込む習性があるからです。

「唯一の出口」の提示:

パニックの先に、「ここをクリックして解決」というたった一つの解決策(罠)を用意しておきます。

—— 本章の目的:あなたの「判断力」を最新版にアップデートする

この章を読み終える頃、あなたは自分がなぜリンクをクリックしたくなるのか、その「衝動の正体」を客観的に捉えられるようになっているはずです。

知識として「知っている」状態から、反射的に「止まれる」状態へ。エンジニアがシステムのログを解析するように、あなた自身の「心のログ」を解析する技術を身につけていきましょう。

侵入を防ぐ最後の砦は、あなたの指先が画面に触れる、そのわずかな「0.5秒の間」にあるのです。

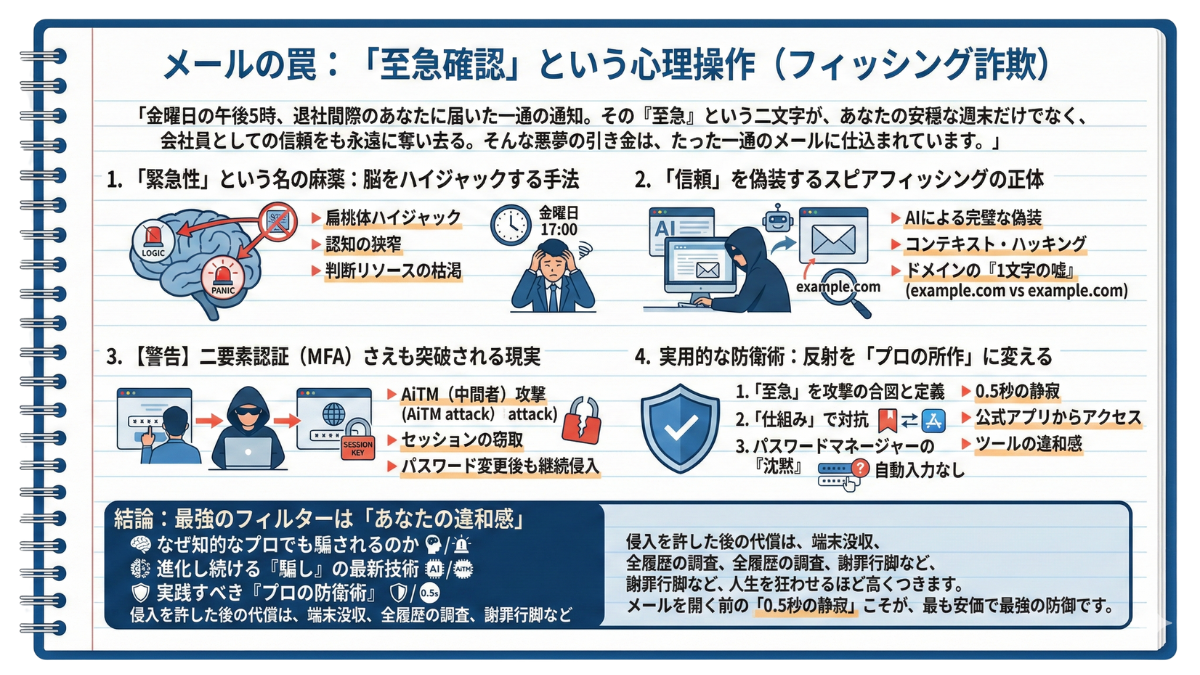

3-1. メールの罠:「至急確認してください」という心理操作(フィッシング詐欺)

—— 金曜日の午後5時、退社間際のあなたに届いた一通の通知。その『至急』という二文字が、あなたの安穏な週末だけでなく、会社員としての信頼をも永遠に奪い去る。そんな悪夢の引き金は、たった一通のメールに仕込まれています。

私たちは毎日、何十通、何百通というメールを処理しています。そのルーチンワークの中に、プロの詐欺師が精巧に作り上げた「毒」が混じっていたら?

本節では、フィッシング詐欺の核心である「心理操作」のメカニズムを解剖します。なぜ知的なプロほど、巧妙な嘘に指が動いてしまうのか。その裏側を明らかにします。

1. 「緊急性」という名の麻薬:脳をハイジャックする手法

—— 攻撃者はあなたのPCではなく、あなたの「生存本能」をハッキングします。

フィッシング詐欺が今なお最強の侵入経路であり続ける理由は、それが技術的な壁を突破するのではなく、私たちの脳が持つ「仕様(バグ)」を突いているからです。

-

扁桃体ハイジャック: 「アカウント停止」という言葉に触れた瞬間、脳の「扁桃体」が暴走。論理を司る「前頭前野」への血流を遮断し、思考を強制終了させます。

-

認知の狭窄: パニックに陥ると、脳は「最速でこの不安を解消できる唯一の出口(=偽のリンク)」しか見えなくなります。これは生物学的な反射であり、個人の意志力(ウィルパワー)で抗うのは不可能です。

-

判断リソースの枯渇: 退社直前や多忙を極める時間帯、あなたの脳の判断エネルギーは空っぽです。攻撃者は、あなたが「最も楽をして、早くこの問題を片付けて帰りたい」と願う心理的隙間を正確に突いてきます。

2. 「信頼」を偽装するスピアフィッシングの正体

—— 「不自然な日本語」の時代は終わりました。AIが生成する嘘は、本物より本物らしい。

-

コンテキスト・ハッキング: 攻撃者はOSINT(公開情報調査)を使い、あなたが実際に進行中のプロジェクト名や取引先を特定します。そこにAIが生成した「完璧なビジネス敬語」が組み合わさることで、違和感はゼロになります。

-

ドメインの「1文字の嘘」:

example.comではなくexampIe.com(小文字のLが大文字のi)。脳が自動補完して読む以上、多忙な業務中にこの「1ピクセルの差」を視覚で捉えることは不可能です。 -

「責任感」という名の弱点: 「会社を守るために設定を確認してください」という依頼。真面目な社員ほど、その責任感ゆえに自ら罠に飛び込んでしまいます。

3. 【警告】二要素認証(MFA)さえも突破される現実

—— 「認証コードを入れたから安心」という慢心こそが、致命傷になります。

多くの人が陥る最大の誤解は、「MFAがあれば、パスワードが漏れても大丈夫」という思い込みです。 最新のフィッシング手法(AiTM攻撃)では、偽サイトが本物のサイトとの間で通信を仲介する「中継役(プロキシ)」として機能します。

-

あなたが偽サイトにパスワードと二要素認証コードを入力する。

-

攻撃者はそれをリアルタイムで本物へ流し込み、「ログイン済みの通行証(セッション)」だけを奪い取る。

-

絶望的な真実: パスワードは「家の鍵」ですが、セッションは「すでにリビングに座られている状態」です。あなたがパスワードを変更しても、攻撃者は「ログインしたまま」の状態を維持できます。彼らはあなたの背後で、数週間にわたりメールを盗み見続け、あなたの名義でウイルスを撒き散らすのです。

4. 実用的な防衛術:反射を「プロの所作」に変える

—— 一度事故を起こせば、失うのは週末どころではありません。

「確認は面倒だ」と感じるかもしれません。しかし、一度侵入を許せば、「全端末の没収」「深夜まで及ぶフォレンジック調査」「取引先への謝罪行脚」という、人生を狂わせるレベルのコストが発生します。

-

「至急」を「攻撃の開始合図」と定義する: 重要な連絡ほど、攻撃者はあなたを急かします。「重要」「至急」「停止」が含まれるメールは、情報の通知ではなく「攻撃の予兆」だと反射的に認識してください。

-

「仕組み(ワークフロー)」で対抗する: AIが生成する完璧な文面を人間が目視で見抜くのは、もはや不可能です。設定確認が必要なら、メール内のボタンは「地雷」と見なし、必ず自らブラウザの「お気に入り」や「公式アプリ」から能動的にアクセスしてください。

-

パスワードマネージャーの「沈黙」を信じる: URLが1文字でも違えば、自動入力は働きません。「あれ、今日は自動入力されないな?」という違和感は、あなたの目よりも正確な『最新の警告ログ』です。

結論:最強のフィルターは「あなたの違和感」

フィッシング詐欺は、技術が進化するほどに「人間らしさ」を装います。しかし、覚えておいてください。本物の管理者が、あなたに恐怖を与えて入力を急かすことは絶対にありません。

メールを開くその指先を、一度だけ止めてください。その「0.5秒の静寂」こそが、あなたと組織のすべてを救い出す、最も安価で最強の防御なのです。

■ なぜ知的なプロでも騙されるのか 扁桃体ハイジャック: 「アカウント停止」等の緊急事態に直面すると、脳は恐怖でパニックに陥り、冷静な論理思考(前頭前野)が強制終了されるため。 判断リソースの枯渇: 退社前や多忙な時間帯、脳は判断エネルギーを使い果たしており、攻撃者が提示する「偽の解決策(リンク)」へ無意識に飛びついてしまう。 ■ 進化し続ける「騙し」の最新技術 AIによる完璧な偽装: 「不自然な日本語」で判断できる時代は終わりました。AIがあなたの業務文脈に合わせた、本物以上の「信頼感」を生成します。 MFA(二要素認証)の無効化: AiTM(中間者)攻撃により、パスワードと認証コードがリアルタイムで中継・窃取されます。「コードを入れたから安心」は今や最大の死角です。 「通行証」の継続利用: パスワードを変更しても、奪われた「セッション(通行証)」が有効な限り、攻撃者はあなたの背後で侵入を継続できます。 ■ 実践すべき「プロの防衛術」 「至急」は攻撃の合図: 感情を揺さぶる言葉が含まれるメールは、情報の通知ではなく「攻撃の予兆」だと再定義する。 「仕組み(ワークフロー)」で守る: AIの嘘を目視で見抜くのは不可能。メール内のリンクは一切無視し、必ず「公式アプリ」や「登録済みのお気に入り」から能動的にアクセスする。 ツールの「違和感」を信じる: パスワードマネージャーが自動入力されない時、それはあなたの目よりも正確な「警告ログ」が発動している。 結論: 侵入を許した後の代償は、端末没収、全履歴の調査、謝罪行脚など、人生を狂わせるほど高くつきます。メールを開く前の「0.5秒の静寂」こそが、最も安価で最強の防御です。

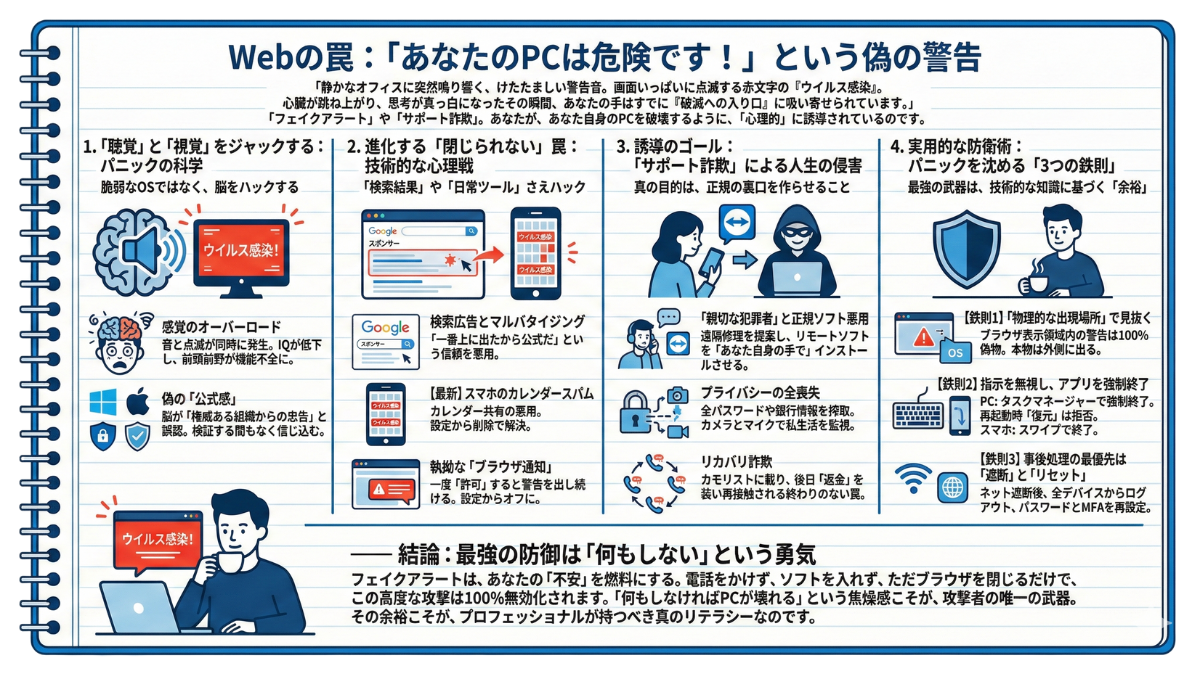

3-2. Webの罠: 「あなたのPCは危険です!」という偽の警告

—— 静かなオフィスに突然鳴り響く、けたたましい警告音。画面いっぱいに点滅する赤文字の『ウイルス感染』。心臓が跳ね上がり、思考が真っ白になったその瞬間、あなたの手はすでに『破滅への入り口』に吸い寄せられています。

前章では「メール」という外側からの侵入を解剖しましたが、本章では、私たちが自ら情報を探しに行く「Webブラウジング」の最中に潜む罠を深掘りします。

技術用語では「フェイクアラート」や「サポート詐欺」と呼ばれます。実はこれ、ハッカーがあなたのPCを攻撃しているのではありません。あなたが、あなた自身のPCを破壊するように、彼らが「心理的」に誘導しているのです。

1. 「聴覚」と「視覚」をジャックする:パニックの科学

—— 攻撃者が狙うのは脆弱なOSではなく、パニックに陥ったあなたの「脳」です。

-

感覚のオーバーロード: ブラウザを開いた瞬間、大音量の警告音や合成音声が流れます。人間は「音」と「点滅」が同時に発生すると、IQが急激に低下し、冷静な判断を司る「前頭前野」が機能不全に陥ります。

-

偽の「公式感」: WindowsやAppleのロゴ、セキュリティソフトのアイコンを無断使用します。脳は反射的に「権威ある組織からの忠告」だと誤認し、検証する間もなく信じ込んでしまいます。

2. 進化する「閉じられない」罠:技術的な心理戦

—— 「検索結果」や「日常ツール」さえ、彼らはハックします。

-

検索広告とマルバタイジング: 正規サイトの広告枠を乗っ取って罠を表示させたり、Google等の検索結果にある「スポンサー(広告)」枠に詐欺サイトを紛れ込ませたりします。「一番上に出たから公式だ」という信頼が、最大の死角になります。

-

【最新】スマホのカレンダースパム: iPhone等のカレンダーに、勝手に「ウイルス感染」という予定が大量登録される現象。これはカレンダーの共有機能を悪用した「通知のハック」であり、設定から該当のカレンダーを削除するだけで解決します。

-

執拗な「ブラウザ通知」の悪用: 一度「通知を許可」してしまうと、ブラウザを閉じても警告を出し続けます。

-

解決策: アドレスバー左横の「鍵アイコン」をクリック > 「通知」をオフ、または「権限をリセット」してブラウザを再起動してください。

-

3. 誘導のゴール: 「サポート詐欺」による人生の侵害

—— 真の目的は、あなたのPCに「正規の裏口」を作らせることにあります。

-

「親切な犯罪者」: 電話をかけると、丁寧なオペレーターが「遠隔修理」を提案します。

-

正規ソフトの悪用: リモートソフト(TeamViewer等)を「あなた自身の手で」インストールさせ、セキュリティの壁を内側から崩させます。

-

プライバシーの全喪失: 彼らは修理を装いながら、ブラウザに保存された全パスワードや銀行情報を一瞬で抜き取ります。さらにカメラを起動させてあなたを盗撮したり、マイクをオンにして私生活を盗聴する「バックドア」を完成させます。

-

リカバリ詐欺: 一度電話をかけると「カモリスト」に載り、数日後に別の詐欺師から「返金手続き」を装って再接触される、終わりのない罠も存在します。

4. 実用的な防衛術:パニックを沈める「3つの鉄則」

—— 最強の武器は、技術的な知識に基づく「余裕」です。

-

【鉄則1】「物理的な出現場所」で見抜く: ブラウザのアドレスバーより下(Webページ表示領域)に出る警告は、100%偽物です。最近はブラウザ内に「偽のアドレスバー(絵)」を描画するサイトもあります。本物のOSやソフトの警告は、必ずブラウザの枠の外側、デスクトップの通知センター等に「独立したウィンドウ」として現れます。

-

【鉄則2】指示を無視し、アプリを強制終了: 画面に「Escキーを長押し」と出ても無視してください(フルスクリーンを固定する罠です)。

-

PCの場合:

Ctrl + Alt + Delでタスクマネージャーを起動し、ブラウザを強制終了。再起動時に「タブを復元しますか?」と聞かれても、絶対に「いいえ」を選択してください。 -

スマホの場合: アプリスイッチャーでブラウザを上にスワイプして強制終了してください。

-

-

【鉄則3】事後処理の最優先は「遮断」と「リセット」: もしソフトを入れてしまったら、まずWi-Fiを切るかLANケーブルを抜いて物理的にネットを遮断してください。その後、別のクリーンな端末からアカウント設定に入り、「すべてのデバイスからログアウト(セッションのリセット)」を実行した上で、全パスワード変更とMFA(二要素認証)の再設定を必ず行ってください。

—— 結論:最強の防御は「何もしない」という勇気

フェイクアラートは、あなたの「不安」を燃料にして燃え上がる火災のようなものです。あなたが電話をかけず、ソフトをインストールせず、ただブラウザを閉じるだけで、この高度な攻撃は100%無効化されます。

「何もしなければPCが壊れる」という焦燥感こそが、攻撃者の唯一の武器です。次に画面が真っ赤に染まったときは、ニヤリと笑ってコーヒーを一口飲み、静かにタスクを終了させてください。その余裕こそが、プロフェッショナルが持つべき真のリテラシーなのです。

■ 罠の本質:心理的ハッキング 目的: ウイルス感染を装いパニックを誘発。あなた自身の手で「遠隔操作ソフト」をインストールさせること。 攻撃手法: 大音量の警告音、有名企業のロゴ悪用、JavaScriptによる「Escキー無効化」やフルスクリーン固定。 侵入経路: 検索結果の広告枠(スポンサー枠)や、正規サイトの広告枠が乗っ取られる「マルバタイジング」。 ■ 被害のゴール:人生の侵害 情報の即時搾取: ブラウザ保存の全パスワード、クレカ情報の抜き取り。 私生活の監視: Webカメラ・マイクの強制起動による盗聴・盗撮。 二次被害: 他者への攻撃の「踏み台(加害者化)」、および後日の「リカバリ詐欺(返金装い)」電話。 ■ 最強の防衛:3つの鉄則 「出現場所」が100%の嘘を証明する: ブラウザの表示領域(Webページ内)に出る警告はすべて「ただの絵」です。本物のOSやソフトの警告は、ブラウザの枠の外(デスクトップの通知センター等)に出ます。 強制終了と「復元拒否」: マウス不能なら 万が一の時は「物理遮断」が先: もしソフトを入れたら、即座にネットを遮断(Wi-Fiオフ・LAN抜線)。その後、別端末から全アカウントの「全セッションの強制ログアウト」とパスワード変更を行ってください。 ■ 結論:最強の防御は「何もしない」勇気 偽警告はあなたの焦燥感を燃料にします。電話をせず、ソフトを入れず、ただブラウザを閉じるだけで、攻撃は完結することなく消滅します。

Ctrl + Alt + Del でブラウザを強制終了。スマホならアプリをスワイプして強制終了。再起動時の「タブを復元しますか?」には絶対に「いいえ」を選択してください。

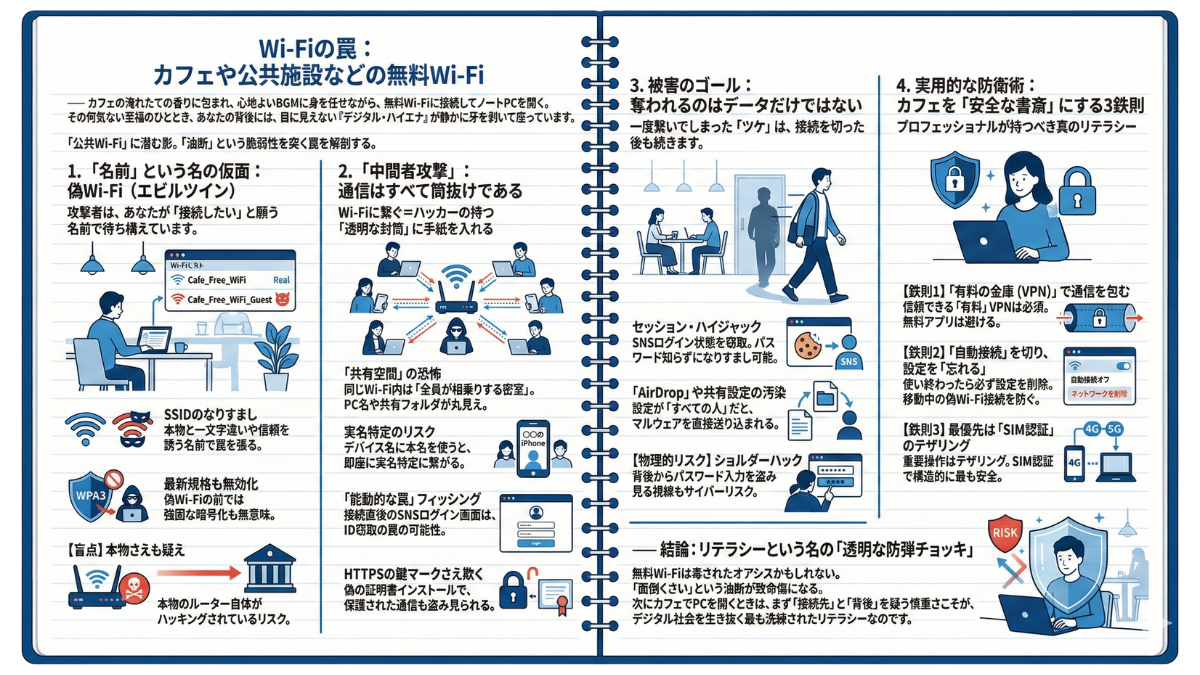

3-3. Wi-Fiの罠: カフェや公共施設などの無料Wi-Fi

—— カフェの淹れたての香りに包まれ、心地よいBGMに身を任せながら、無料Wi-Fiに接続してノートPCを開く。その何気ない至福のひととき、あなたの背後には、目に見えない『デジタル・ハイエナ』が静かに牙を剥いて座っています。

前章では、Webサイト上に現れる視覚的な罠「フェイクアラート」を解剖しました。しかし本節で扱うのは、画面にさえ現れない、より不可視で狡猾な罠。私たちが利便性と引き換えに無防備に接続してしまう「公共Wi-Fi」に潜む影です。

Wi-Fiの罠は、もはや「技術的な隙」を突くものではなく、私たちの「油断」という脆弱性を突くものなのです。

1. 「名前」という名の仮面:偽Wi-Fi(エビルツイン)

—— 攻撃者は、あなたが「接続したい」と願う名前で待ち構えています。

-

SSIDのなりすまし: 攻撃者は、正式なWi-Fi名と一文字違いのものや、「Free_WiFi_Guest」といった信頼を誘う名前のアクセスポイントを設置します。

-

最新規格も無効化する罠: 「WPA3対応だから安全」という知識も、偽Wi-Fiの前では通用しません。接続先そのものが攻撃者の罠であれば、通信はすべて攻撃者の鍵で暗号化(または解除)され、筒抜けになります。

-

【盲点】本物さえも疑え: 店が提供している「本物のルーター」自体が、外部からハッキング(DNS書き換え等)されているケースがあります。公式ポスターの情報を信じて繋いでも、勝手に偽の銀行サイトへ誘導される可能性があるのです。

2. 「中間者攻撃」:通信はすべて筒抜けである

—— Wi-Fiに繋ぐということは、ハッカーが持つ「透明な封筒」に手紙を入れるようなものです。

-

SSIDのなりすまし: 攻撃者は、正式なWi-Fi名と一文字違いのものや、「Free_WiFi_Guest」といった信頼を誘う名前のアクセスポイントを設置します。

-

実名特定のリスク: デバイス名を本名(例:〇〇のiPhone)にしていると、その名前が周囲のハッカーの端末に自動で一覧表示されます。デジタルな覗き見が、即座に実名の特定に繋がるのです。

-

「能動的な罠」フィッシング: 接続直後に現れる「SNSアカウントでログイン」という画面には要注意です。それは店側のものではなく、あなたのIDとパスワードを盗むためにハッカーが用意した「偽の受付」かもしれません。

-

HTTPSの鍵マークさえ欺く: 「保護された通信(HTTPS)」であっても、「安全な接続のためにこの証明書をインストールしてください」という偽の案内で、通信を盗み見るための「スペアキー」をあなた自身に作らせる手口が存在します。

3. 被害のゴール:奪われるのはデータだけではない

—— 一度繋いでしまった「ツケ」は、接続を切った後も続きます。

-

セッション・ハイジャック: SNS等のログイン状態(クッキー)を盗まれます。これにより、パスワードを知らなくてもハッカーは「あなた本人」としてアカウントを操作できます。

-

「AirDrop」や共有設定の汚染: 設定が「すべての人」になっていると、見知らぬ人からあなたのPCに直接、マルウェアや不正なファイルを送り込まれます。カフェを去った後も自宅で機能し続けるバックドアが完成します。

-

【物理的リスク】ショルダーハック: デジタルの罠だけでなく、背後からパスワード入力を盗み見る「ショルダーハック」も多発しています。あなたの背後の視線も、立派なサイバーリスクです。

4. 実用的な防衛術:カフェを「安全な書斎」にする3鉄則

-

【鉄則1】「有料の金庫(VPN)」で通信を包む: 公共Wi-Fiを使うなら、信頼できる「有料」のVPNは必須です。VPNは端末からネットの出口まで「強固に暗号化された専用トンネル」を作ります。ただし、無料のVPNアプリは絶対に避けてください。それ自体がデータ収集を目的とした罠である可能性が高いからです。

-

【鉄則2】「自動接続」を切り、設定を「忘れる」: 見知らぬWi-Fiへの自動接続をオフにするのはもちろん、使い終わったら端末の設定からそのWi-Fiを「削除(ネットワーク設定の削除)」してください。これを怠ると、移動中などに同じ名前の偽Wi-Fiに勝手に繋がるリスクが残ります。

-

【鉄則3】最優先は「SIM認証」のテザリング: 金融機関の操作やログインが必要な作業は、自分のスマホのテザリングに切り替えましょう。キャリア回線(4G/5G)は「SIMカードによる個体認証」と基地局間での個別暗号化が行われているため、公衆Wi-Fiのような「第三者による覗き見」が構造的に不可能です。

結論:リテラシーという名の「透明な防弾チョッキ」

無料Wi-Fiは、現代社会のオアシスに見えますが、その水が毒されていない保証はありません。

「面倒くさい」という一瞬の誘惑が、数年分の貯金や社会的信用を吹き飛ばす引き金になります。プロフェッショナルは、場所を選ばず仕事をしますが、同時に「場所のリスク」を誰よりも熟知しています。

次にカフェでPCを開くときは、まず自分の「接続先」と「背後」を疑ってください。その慎重さこそが、デジタル社会を生き抜くための、最も洗練されたリテラシーなのです。

■ 罠の本質:目に見えないハイエナ

-

偽Wi-Fi(エビルツイン): 公共施設の公式Wi-Fiとそっくりな名前(SSID)で罠を張り、獲物が繋ぐのを待ち構える。

-

最新規格の無力化: 「WPA3だから安全」という常識は、接続先が「本物」である場合のみ。偽Wi-Fiに繋げば、強固な暗号化さえハッカーの集信装置として悪用される。

-

本物の汚染: 店側のルーター自体が脆弱性を突かれ、本物に繋いでも「偽の銀行サイト」等へ飛ばされる(DNS改ざん)リスクが実在する。

■ 被害のゴール:全方位のプライバシー喪失

-

デジタル覗き見: 同じWi-Fi内の「PC名(実名設定は特に危険)」や「共有フォルダ」は、ハッカーの画面に一覧表示され、直接攻撃の対象となる。

-

能動的な搾取: 接続直後の「SNSログイン画面」は、ハッカーが用意したフィッシングサイトの可能性が高い。ID・パスワードを自ら差し出させる罠。

-

物理的リスク: 通信をいくら暗号化しても、背後から画面や入力を盗み見る「ショルダーハック」は防げない。場所そのものがリスクである。

■ 最強の防衛:3つの鉄則

-

「有料VPN」を絶対条件に: 通信を鋼鉄の金庫(専用の暗号化トンネル)に封じ込める。ただし、利用者のデータを収集・売却する「無料VPNアプリ」は論外。

-

接続情報は必ず「削除」する: 使い終わったら、端末の設定からそのネットワークを必ず「削除(忘れる)」。これを怠ると、他所の偽Wi-Fiに勝手に自動接続されるリスクを背負い続けることになる。

-

重要操作は「テザリング」一択: 銀行ログイン等は、SIM認証で個別に保護されたモバイル回線(4G/5G)で行う。これが構造的に最も安全な選択肢である。

■ 結論:利便性とリスクを天秤にかける

無料Wi-Fiは砂漠のオアシスのように見えるが、その水に毒が混じっていない保証はない。「面倒くさい」という油断を捨て、テザリングやVPNという防弾チョッキをまとうのが、真のプロフェッショナルが持つべきリテラシーである。

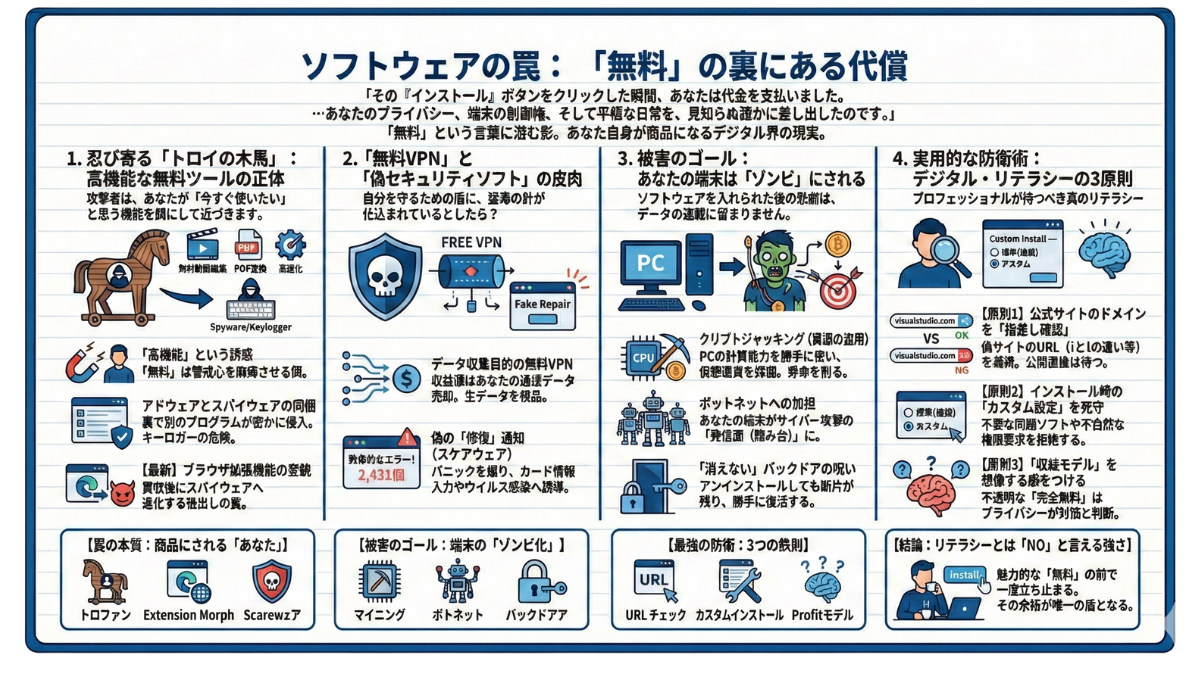

3-4. ソフトウェアの罠: 「無料」の裏にある代償

—— その『インストール』ボタンをクリックした瞬間、あなたは代金を支払いました。財布からお金を出さなかったとしても、あなたはもっと価値のあるもの――あなたのプライバシー、端末の制御権、そして平穏な日常を、見知らぬ誰かに差し出したのです。

前章では「通信(Wi-Fi)」という目に見えない経路の罠を解剖しました。しかし本節で扱うのは、あなたのPCやスマホの心臓部へ直接入り込む、より深刻な侵略。私たちが「便利そうだから」「タダだから」と自ら招き入れてしまう「ソフトウェア」に潜む影です。

デジタル界において「完全な無料」は存在しません。金銭を払わないとき、「あなた自身」が商品になっているのです。

1. 忍び寄る「トロイの木馬」:高機能な無料ツールの正体

—— 攻撃者は、あなたが「今すぐ使いたい」と思う機能を餌にして近づきます。

-

「高機能」という誘惑: 本来なら数千円する動画編集ソフト、PDF変換ツール、PC高速化クリーナー。「無料」という言葉は、あなたの警戒心を麻痺させます。

-

アドウェアとスパイウェアの同梱: インストール時、裏側で密かに「別のプログラム」が書き込まれます。これらは単なる広告表示に留まらず、キーボード入力をすべて記録し、銀行のログイン情報を盗み出す「キーロガー」として機能することもあります。

-

【最新の罠】ブラウザ拡張機能の変貌: ストアにある便利な無料拡張機能も要注意です。公開時は安全でも、後に悪意ある業者に買収され、アップデートを通じて突然スパイウェアへ進化する事例が多発しています。

2. 「無料VPN」と「偽セキュリティソフト」の皮肉

—— 自分を守るための盾に、猛毒の針が仕込まれているとしたら?

-

データ収集を目的とした無料VPN: 無料VPNの収益源は、あなたの「通信データそのもの」を売却することです。暗号化トンネルの出口で、ハッカーがあなたの生データを検品しているようなものです。

-

偽の「修復」通知(スケアウェア): ソフトウェアを実行した瞬間、「2,431個の致命的なエラー!」とパニックを煽ります。修復と称してカード情報を入力させたり、さらに深刻なウイルスを流し込んだりするのが彼らの常套手段です。

3. 被害のゴール:あなたの端末は「ゾンビ」にされる

—— ソフトウェアを入れられた後の悲劇は、データの盗難に留まりません。

-

クリプトジャッキング(資源の盗用): あなたが仕事をしている間、ソフトはPCの計算能力を100%使い切り、こっそりと「仮想通貨のマイニング(採掘)」を始めます。電気代を払い、PCの寿命を削らされるのはあなたです。

-

ボットネットへの加担: あなたの端末は世界中の攻撃者が操る「兵隊(ゾンビPC)」の一員にされます。ある日突然、あなたのPCが企業へのサイバー攻撃の「発信源」となり、加害者として責任を問われるリスクがあります。

-

「消えない」バックドアの呪い: 悪質なソフトは、本体をアンインストールしても、PCの「タスクスケジューラ」や「レジストリ」に自身の断片を隠します。一度招き入れた悪魔は、扉を閉めたつもりでも数日後に勝手に中から鍵を開けて戻ってくるのです。

4. 実用的な防衛術:デジタル・リテラシーの3原則

-

【原則1】公式サイトのドメインを「指差し確認」する: Google広告の最上位に「偽の公式サイト」が並ぶ時代です。ダウンロード前にURLを凝視してください。

visualstudio.comがvlsualstudio.com(iがl)になっていませんか?また、正規サイトであっても、公開直後のソフトには飛びつかず、数日間の「世間の評判」を待つのがプロの慎重さです。 -

【原則2】インストール時の「カスタム設定」を死守する: 「標準(推奨)」を信じてはいけません。「カスタム(詳細)設定」を選び、不要な同梱ソフトを手動で外してください。スマホアプリなら、不自然な「権限(占いアプリが連絡先にアクセスするなど)」を求めてきた瞬間に、その手を止める勇気を持ってください。

-

【原則3】「収益モデル」を想像する癖をつける: そのソフトはどこで利益を上げているのか?有料プランがあるか?寄付ベースのオープンソースか?収益構造が不透明な「完全無料」のソフトは、あなたのプライバシーを対価として徴収していると判断すべきです。

—— 結論:リテラシーとは「NO」と言える強さ

「無料」という言葉は、脳の論理的スイッチをオフにしてしまう魔法です。しかし、プロフェッショナルは知っています。ソフトウェアの開発には莫大なコストがかかっているということを。

そのコストを誰が、どうやって回収しているのか?答えが不透明なソフトに、あなたの人生を預けてはいけません。

次に魅力的なフリーソフトを見つけたときは、一度深呼吸をして考えてください。「私は、自分の自由と引き換えに、この機能が欲しいのか?」と。その余裕こそが、あなたをデジタルな搾取から守る、唯一の壁なのです。

【罠の本質:商品にされる「あなた」】

- トロイの木馬: 「便利・高機能」を餌に、裏でキーロガー(入力情報の窃取)やスパイウェアを忍び込ませる。

- ブラウザ拡張機能の変貌: 公開時は安全でも、後に悪意ある業者に買収され、アプデを通じて豹変する「後出しの罠」。

- スケアウェア: 偽のエラー通知でパニックを煽り、不要なソフト購入やカード情報の入力を強制する。

【被害のゴール:端末の「ゾンビ化」】

- 資源の盗用: PCの能力を勝手に使い、背後で仮想通貨のマイニング(採掘)を行う。電気代と寿命が削られる。

- 加害者への転落: 自分のPCがサイバー攻撃の「踏み台」にされ、警察の捜査対象になるリスク。

- 消えない呪い: アンインストールしても「タスクスケジューラ」等に断片を残し、中から勝手に鍵を開けて復活する。

【最強の防衛:3つの鉄則】

- 公式サイトの「指差し確認」: 広告枠に出る「偽サイト」に注意。URLの1文字の違和感(iとlの違い等)を見抜く。

- 「カスタム設定」の死守: 「標準・推奨」は罠。手動で不要な同梱ソフトや不自然な権限要求(例:占いアプリの連絡先アクセス)を拒絶する。

- 収益モデルの推測: 「この開発者はどこで飯を食っているのか?」を自問する。不明な「完全無料」は、あなたのプライバシーが対価である。

【結論:リテラシーとは「NO」と言える強さ】

魅力的な「無料」を前にしたとき、一度コーヒーを飲んで立ち止まる。その数秒の余裕が、あなたのデジタルな自由を守る唯一の盾となります。

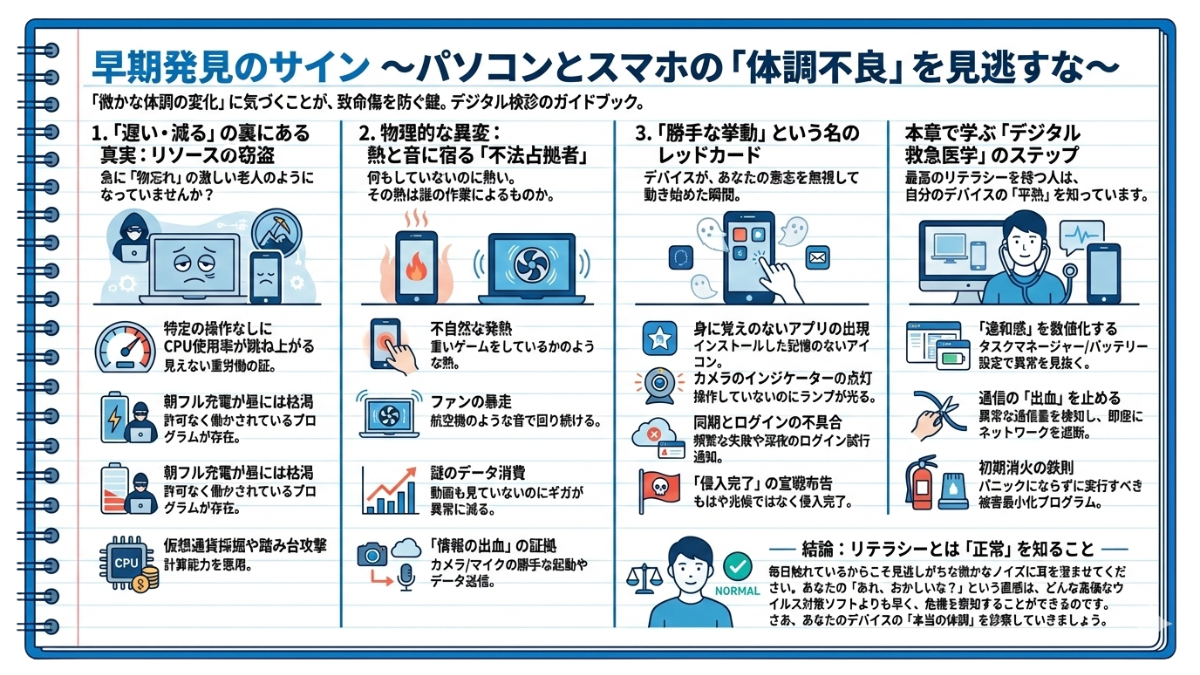

【第4章】 早期発見のサイン ~パソコンとスマホの「体調不良」を見逃すな~

—— その『いつもと違う』は、デバイスがあなたに送っている最後のアラートかもしれません。静かな部屋で響くファンの異音、指先に感じる不自然な熱、そして、昨日まではなかったコンマ数秒のラグ。それらは単なる老朽化ではなく、あなたのデジタルライフを脅かす『侵略者』の足音である可能性があります。

前章までは、インターネットという大海原に仕掛けられた「罠」の数々を解剖してきました。巧妙なフィッシングサイトや、無料を装った不正ソフトウェア。それらの手口を知ることは強力な盾となりますが、残念ながら防御率100%の盾はこの世に存在しません。

どんなに注意深いプロフェッショナルであっても、不意の一撃を受けてしまうことはあります。しかし、ここで絶望する必要はありません。サイバー攻撃の被害を単なる「事故」で終わらせるか、人生を狂わせる「致命傷」にしてしまうかの分かれ道は、あなたの手の中にあるデバイスが発する「微かな体調の変化」に気づけるかどうかにかかっています。

本章では、ウイルスや不正アクセスが端末に潜入した際に現れる「初期症状」を徹底的に解説します。これは、あなたの大切な資産とプライバシーを守るための「デジタル検診」のガイドブックです。

1. 「遅い・減る」の裏にある真実:リソースの窃盗

—— 昨日までキビキビ動いていた相棒が、急に「物忘れ」の激しい老人のようになっていませんか?

私たちはデバイスが重くなったり、バッテリーの減りが早くなったりすると「そろそろ買い替え時かな」と片付けがちです。しかし、特定の操作をしていないのにCPU使用率が跳ね上がったり、朝フル充電だったバッテリーが昼には枯渇しているような場合、それは裏側で「あなたの許可なく働かされているプログラム」が存在するサインです。

ハッカーはあなたの端末を乗っ取り、その計算能力を使って仮想通貨を採掘(マイニング)したり、他のサイトを攻撃するための踏み台にしたりします。デバイスの「倦怠感」は、見えない重労働を強いられている悲鳴なのです。

2. 物理的な異変:熱と音に宿る「不法占拠者」

—— 何もしていないのに熱い。その熱は、誰の作業によるものでしょうか。

- 不自然な発熱: 机に置いているだけのスマホが、まるで重いゲームを長時間プレイしているかのように熱を帯びる。

- ファンの暴走: 動画編集もしていないのに、パソコンのファンが航空機のような音を立てて回り続ける。

- 謎のデータ消費: 動画も見ていないのに、今月の通信量(ギガ)が異常なペースで減っている。

これらのサインは、単なる故障を超えた「異常事態」を示唆しています。マルウェアがあなたのカメラやマイクを勝手に起動させたり、保存されている写真や連絡先を外部サーバーへ密かに送り出したりしている「情報の出血」の証拠なのです。

3. 「勝手な挙動」という名のレッドカード

—— デバイスが、あなたの意志を無視して動き始めた瞬間。

「ゴーストタッチ」と呼ばれる誤作動を単なる液晶の不具合だと思い込むのは危険です。

- 身に覚えのないアプリの出現: インストールした記憶のないアイコンが並んでいる。

- カメラのインジケーターの点灯: 操作していないのに、レンズ横のランプが微かに光る。

- 同期とログインの不具合: クラウドサービスの同期が頻繁に失敗したり、深夜に「別の場所からのログイン試行」を知らせる通知が届く。

これらは、もはや「兆候」ではなく「侵入完了」を告げる宣戦布告。画面に派手な警告が出る「偽物の体調不良(第1章の詐欺広告)」とは違い、本物の脅威は静かに、しかし確実にあなたのデバイスを内側から蝕みます。

本章で学ぶ「デジタル救急医学」のステップ

これから詳しく見ていくのは、以下の3つの防衛線です。

- 「違和感」を数値化する: タスクマネージャーやバッテリー設定から異常を見抜く技術。

- 通信の「出血」を止める: 異常な通信量を検知し、即座にネットワークを遮断する判断力。

- 初期消火の鉄則: 感染が疑われた際、パニックにならずに実行すべき「被害最小化プログラム」。

結論:リテラシーとは「正常」を知ること

最高の医者が患者のわずかな顔色の変化に気づくように、最高のリテラシーを持つ人は、自分のデバイスの「平熱」を知っています。

毎日触れているからこそ見逃してしまいがちな微かなノイズに耳を澄ませてください。あなたの「あれ、おかしいな?」という直感は、どんな高価なウイルス対策ソフトよりも早く、危機を察知することができるのです。

さあ、あなたのデバイスの「本当の体調」を診察していきましょう。

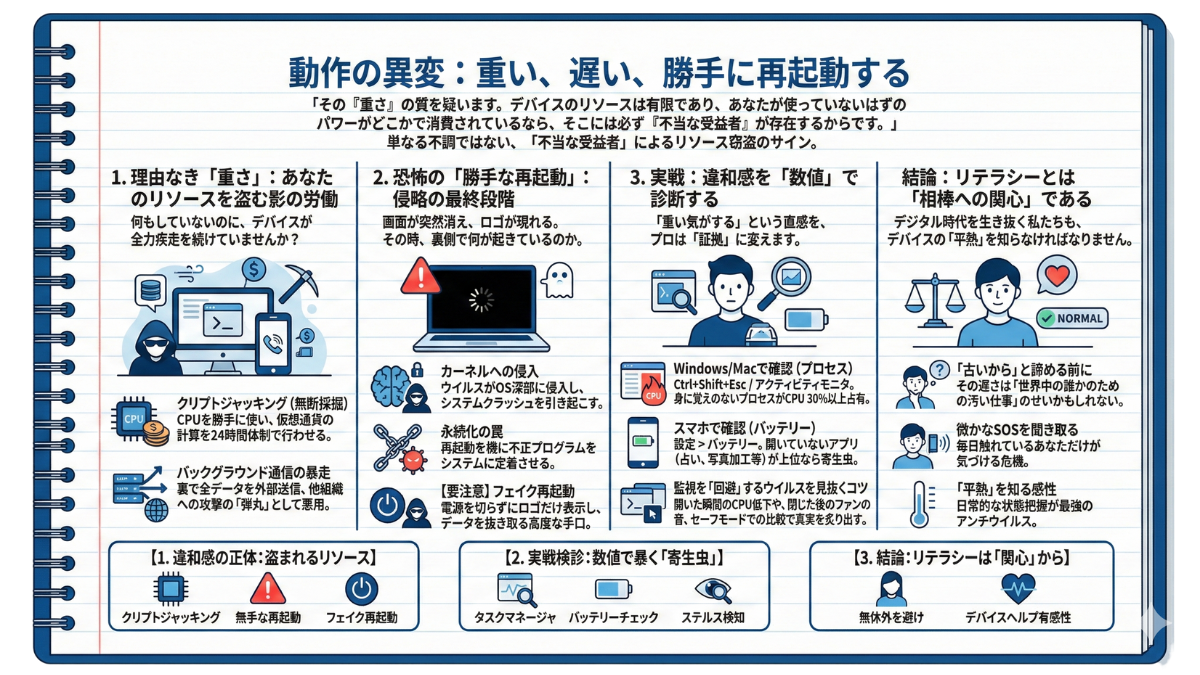

4-1. 動作の異変: 重い、遅い、勝手に再起動する

—— 昨日まであんなに軽やかだった愛機が、今日はまるで鉛を背負っているかのように動かない。マウスのクリック一つに数秒の沈黙が流れ、挙句の果てには、あなたの意志を無視して突然画面が暗転する。それは単なる機械の『寿命』ではなく、あなたの知らない誰かが、あなたのデバイスを内側から操っている悲鳴なのです。

第4章の幕開けとして、私たちが最も遭遇しやすく、かつ「単なる不調」として見逃してしまいがちな「動作の異変」に焦点を当てます。

多くのユーザーは、PCやスマホが重くなると「データが増えたせいだ」「もう古いからだ」と自分を納得させてしまいます。しかし、プロのリテラシーを持つ者は、その「重さ」の質を疑います。なぜなら、デバイスのリソース(計算能力)は有限であり、あなたが使っていないはずのパワーがどこかで消費されているなら、そこには必ず「不当な受益者」が存在するからです。

1. 理由なき「重さ」:あなたのリソースを盗む影の労働

—— 何もしていないのに、デバイスが全力疾走を続けていませんか?

最も警戒すべきは、動画編集や最新ゲームなどをしていないのに発生する、数分〜数時間に及ぶ極端な遅延です。

-

クリプトジャッキング(無断採掘): 悪意あるプログラムが、デバイスの「脳(CPU)」を勝手に使い、仮想通貨の計算を24時間体制で行わせる手口です。ハッカーの計算が最優先されるため、あなたの操作(クリックや入力)は「行列の最後尾」に回され、反応が極端に遅くなります。

-

バックグラウンド通信の暴走: あなたがWebサイトを閲覧している裏で、マルウェアが勝手に全データを外部へ送信したり、他の組織を攻撃するための「弾丸」を送り出し続けたりしている場合があります。

2. 恐怖の「勝手な再起動」:侵略の最終段階

—— 画面が突然消え、ロゴが現れる。その時、裏側で何が起きているのか。

「最近よく再起動するな」という違和感を放置してはいけません。これは単なるエラーではなく、深刻な事態が進行しているサインです。

-

カーネルへの侵入: ウイルスがOSの最も深い部分(カーネル)に無理やり侵入しようとして競合が起き、システムが耐えきれずにクラッシュしている状態です。

-

永続化の罠: 再起動をきっかけに、攻撃者が用意した不正なプログラムをシステムの一部として定着(永続化)させようとする動きです。

-

【要注意】フェイク再起動: 実際には電源を切らず、画面上にロゴだけを表示してユーザーを安心させ、その隙に全データを抜き取る高度な手口も2026年現在は確認されています。

3. 実戦:違和感を「数値」で診断する

—— 「重い気がする」という直感を、プロは「証拠」に変えます。

違和感を覚えたら、以下の手順で「緊急検診」を行ってください。ただし、巧妙なウイルスは「管理画面が開かれると活動を隠す」性質があるため、開いた直後の数秒間の動きを凝視してください。

-

Windows(Ctrl + Shift + Esc): 「プロセス」タブを確認。名前の知らないアプリがCPUやメモリを常時30%以上占有していないか。

-

Mac(Command + Space で「アクティビティモニタ」): リソースを食いつぶしている「身に覚えのないプロセス」を炙り出します。

-

スマホ(設定 > バッテリー): 使用状況を確認。今日一度も開いていないアプリ(特に占いアプリや写真加工アプリ等)が上位にあれば、それが「寄生虫」の正体です。ポケットの中でスマホが熱を帯びている場合、即座にここを確認してください。

監視を「回避」するウイルスを見抜くコツ

タスクマネージャーを開いた瞬間にCPU使用率がスッと下がるなら、それは「隠れている」証拠です。画面を閉じ、デバイスのファンの音が再び激しくなるかを確認してください。また、どうしても判断がつかない場合は、最小構成で起動する「セーフモード」を試してください。そこで動作が軽快になるなら、原因は十中八九、後から入り込んだ外部プログラムにあります。

結論:リテラシーとは「相棒への関心」である

最高のレーサーがエンジンのわずかな振動でマシンの不調を察知するように、デジタル時代を生き抜く私たちも、デバイスの「平熱」を知らなければなりません。

「古いから仕方ない」と諦める前に、一度立ち止まってください。あなたのデバイスが遅いのは、その背中で「世界中の誰かのための汚い仕事」を無理やりさせられているからかもしれません。

その微かなSOSを聞き取れるのは、毎日その画面を見つめている、あなたしかいないのです。

【1. 違和感の正体:盗まれるリソース】 理由なき「重さ」: 動画編集等の高負荷作業をしていないのに動作が遅い。これはハッカーがあなたのCPU(脳)を占有し、仮想通貨の採掘やサイバー攻撃の「踏み台」に悪用しているサインです。 勝手な再起動: ウイルスがOSの深部(カーネル)に侵入し、競合(クラッシュ)が起きている、あるいは再起動を装ってバックドア(裏口)を設置している「侵略の最終段階」の恐れ。 【2026年最新の罠】フェイク再起動: 電源を切らずに「ロゴ」だけを表示。ユーザーを安心させ、画面が暗い隙に全データを抜き取る高度な偽装工作です。 【2. 実戦検診:数値で暴く「寄生虫」】 PC(Windows/Mac): 確認ツール: タスクマネージャー / アクティビティモニタ 基準: 心当たりのないプロセスがCPUを30%以上食いつぶしていないか凝視する。 スマホ(iOS/Android): 確認ツール: 設定 > 「バッテリー使用状況」 基準: 一度も開いていないアプリ(占い、写真加工、クリーナー系など)が上位なら、それが黒幕。**「ポケットの中での不自然な発熱」**は末期のサインです。 ステルス対策(プロの視点): 監視画面を開いた瞬間だけ活動を隠す巧妙なウイルスも存在。画面を閉じた後の「ファンの音」の変化や、最小構成で起動する「セーフモード」との動作比較で、真実(外部プログラムの介在)を炙り出します。 【3. 結論:リテラシーは「関心」から】 「古いから」「寿命だから」という諦めは、ハッカーにとって最大の好機です。 デバイスの「平熱(正常な状態)」を日常的に把握し、微かなSOSを見逃さない感性こそが、最強のアンチウイルスとなります。

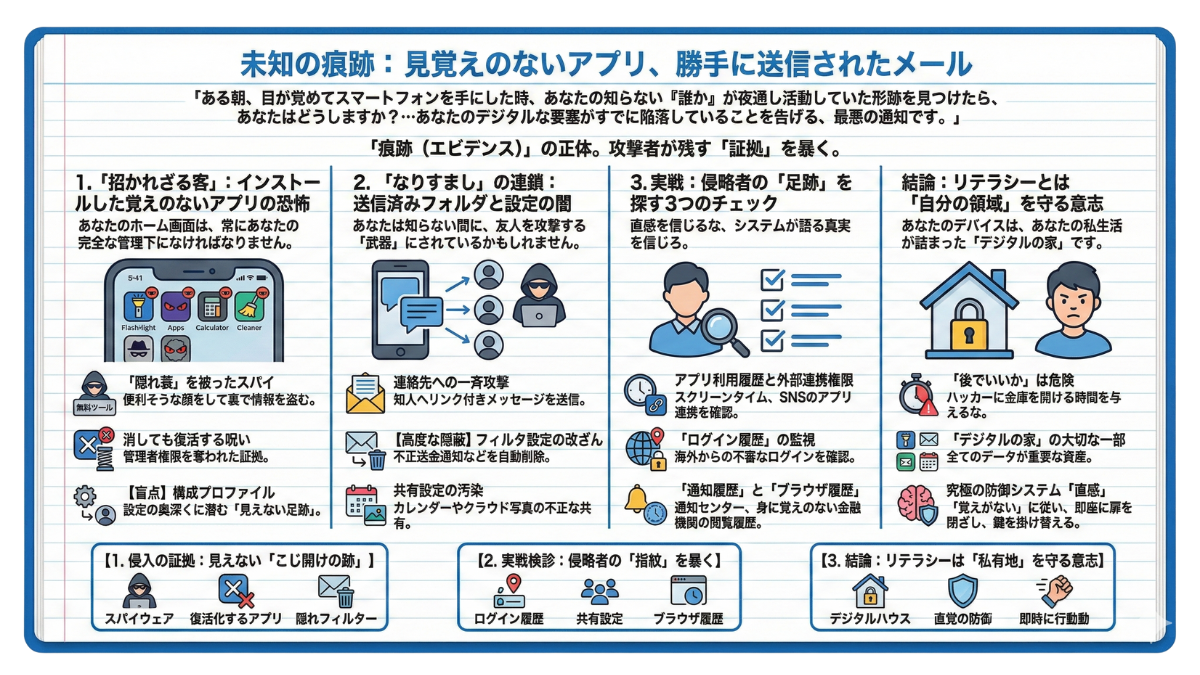

4-2. 未知の痕跡: 見覚えのないアプリ、勝手に送信されたメール

—— ある朝、目が覚めてスマートフォンを手にした時、あなたの知らない『誰か』が夜通し活動していた形跡を見つけたら、あなたはどうしますか?インストールした覚えのない不気味なアイコン、そして、あなたが送った覚えのない知人への『助けて』というメッセージ。それは単なる誤作動ではなく、あなたのデジタルな要塞がすでに陥落していることを告げる、最悪の通知です。

前節では「動作の重さ」という端末の悲鳴を扱いました。しかし、本節で扱うのは、より狡猾で、より実害に直結する「痕跡(エビデンス)」の正体です。

攻撃者は、あなたのデバイスを支配した後、しばらくは静かに潜伏します。しかし、目的を果たすために、必ずどこかで「証拠」を残します。その証拠こそが、ホーム画面の端に居座る見知らぬアプリであり、あなたの送信済みフォルダに並ぶ不審な履歴です。

「あれ、こんなの入れたっけ?」という小さな違和感を無視することは、泥棒が玄関に置き忘れたバールを見逃すのと同じです。この「侵略の痕跡」を徹底的に暴いていきましょう。

1. 「招かれざる客」:インストールした覚えのないアプリの恐怖

—— あなたのホーム画面は、常にあなたの完全な管理下になければなりません。

-

「隠れ蓑」を被ったスパイ: 懐中電灯、電卓、クリーナー。一見便利そうな「無料ツール」の顔をして、裏では連絡先を盗み、位置情報を送信し続けます。

-

消しても復活する呪い: アンインストールしても翌日には復活しているなら、それは「管理者権限(ルート)」を奪われているか、OS自体が改ざんされている動かぬ証拠です。

-

【盲点】構成プロファイル: 特にiPhoneの場合、アプリ一覧には出ず、「設定 > 一般 > VPNとデバイス管理」の奥深くに不審な設定が潜んでいることがあります。これがあなたの通信をすべて盗聴している「見えない足跡」です。

2. 「なりすまし」の連鎖:送信済みフォルダと設定の闇

—— あなたは知らない間に、友人を攻撃する「武器」にされているかもしれません。

ハッカーはあなたの「信用」を換金しようとします。

-

連絡先への一斉攻撃: あなたのアカウントから、知人へリンク付きメッセージを送りつけます。賢い攻撃者は送信履歴を消しますが、「ログイン済みデバイスの履歴」や「セキュリティ通知のゴミ箱」を確認すれば、消しきれなかった断片が見つかるはずです。

-

【高度な隠蔽】フィルタ設定の改ざん: あなたに気づかれないよう「銀行からの通知メールを即座に削除する」といった自動振り分け設定をメールアプリに仕込みます。これにより、不正送金の通知が届いてもあなたは一生気づけません。

-

共有設定の汚染: Googleカレンダーに身に覚えのない「当選通知」の予定が並んでいたり、クラウド写真(iCloudやGoogleフォト)に知らないユーザーとの共有設定が作られていたりする形跡も、現代の重要なアラートです。

3. 実戦:侵略者の「足跡」を探す3つのチェック

—— 直感を信じるな、システムが語る真実を信じろ。

-

「アプリの利用履歴」と「外部連携権限」: 設定の「スクリーンタイム」を確認し、一度も開いた記憶のないアプリが稼働していないかチェック。また、SNSの「アプリ連携設定(OAuth)」を確認し、古い外部サービスに権限を与えっぱなしにしていないか点検してください。

-

「ログイン履歴」の監視:GoogleアカウントやApple IDの設定から「ログイン済みのデバイス」を表示してください。東京にいるはずのあなたが「海外の不審な端末」からログインされていないか凝視します。

-

「通知履歴」と「ブラウザ履歴」を遡る: Androidの通知履歴やiOSの通知センターを確認。また、ブラウザの閲覧履歴に「自分では調べていない銀行や暗号資産取引所」のドメインがないか。それは、背後で情報収集が行われた生々しい「指紋」です。

結論:リテラシーとは「自分の領域」を守る意志

「後でいいか」という先延ばしは、ハッカーに金庫を開ける時間を与えるのと同じです。

あなたのデバイスは、あなたの私生活が詰まった「デジタルの家」です。玄関に見知らぬ靴が置いてあれば、誰だって震え上がるはず。アプリの一つ、メールの一通、カレンダーの予定一つも、その「家」の大切な一部です。

「覚えがない」という直感は、あなたの脳が発している究極の防御システム。その声に従い、即座に扉を閉ざし、鍵を掛け替える強さを持ってください。

【1. 侵入の証拠:見えない「こじ開けの跡」を探してください】 見覚えのないアプリ: 懐中電灯やクリーナー等の「便利ツール」に化けたスパイウェアに警戒が必要です。特にiPhoneの場合、設定の奥深く(一般 > VPNとデバイス管理)に潜む「構成プロファイル」による通信盗聴を疑ってください。 消しても復活する怪異: アンインストールしたはずのアプリが翌日に復活している場合、システム権限(ルート権限)を掌握されている末期症状の恐れがあります。 巧妙な隠蔽工作: ハッカーは「銀行からの通知メールをゴミ箱へ直行させるフィルタ」を設置します。不正送金などの通知がお客様の目に触れないよう、メール設定が書き換えられている可能性があります。 【2. 実戦検診:侵略者の「指紋」を暴きましょう】 ログイン・連携履歴: 海外端末からのログイン履歴や、数年前の古い診断アプリ等に与えっぱなしの「OAuth連携権限(アプリ連携)」を即座に遮断してください。これこそが、背後からアカウントを操作される「見えない操り糸」です。 共有設定の汚染: カレンダーに勝手に書き込まれた当選通知や、クラウド写真の「知らない人との共有アルバム」設定は、外部からプライベート領域に干渉されている決定的な証拠です。 ブラウザの沈黙: 閲覧履歴に「ご自身で調べていない金融機関や暗号資産取引所」のドメインがあれば、背後で資産調査が行われた動かぬ指紋といえます。 【3. 結論:リテラシーは「私有地」を守る意志です】 デバイスはお客様の私生活が詰まった「デジタルの家」です。玄関に見覚えのない靴があれば、本来は震え上がるべき事態なのです。 「覚えがない」という直感は、脳が発する究極の防御システムです。その声を信じ、即座に扉を閉ざして(通信遮断)、鍵を掛け替えて(パスワード変更)ください。

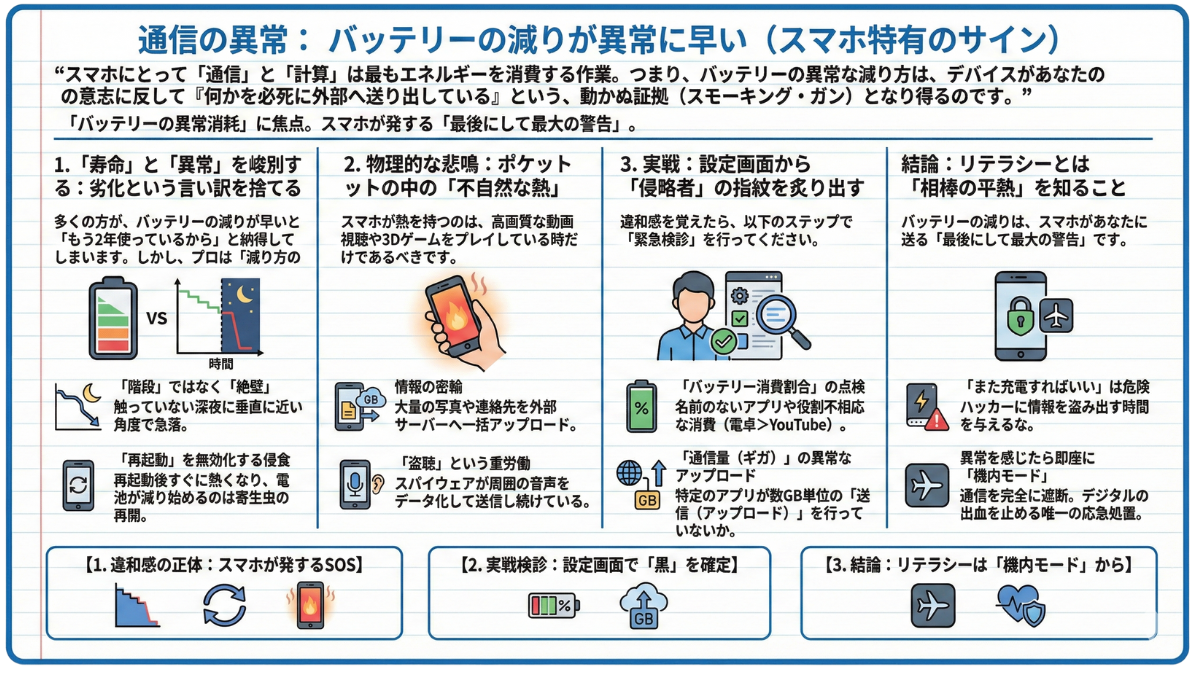

4-3. 通信の異常: バッテリーの減りが異常に早い(スマホ特有のサイン)

—— 朝、100%だったはずのバッテリーが、昼休みには赤く染まっている。ポケットの中で、何もしていないスマホがまるで生き物のように不気味な熱を帯びている。それは単なる電池の劣化ではなく、あなたのプライバシーが、今この瞬間も、あなたの知らない『誰か』の元へと送り届けられている『出血』のサインかもしれません。

私たちが日常で最も遭遇し、かつ「寿命かな?」と見過ごしてしまいがちな「バッテリーの異常消耗」に焦点を当てます。

スマホは、PC以上に私たちの生活に密着した「情報の塊」です。スマホにとって「通信」と「計算」は最もエネルギーを消費する作業。つまり、バッテリーの異常な減り方は、デバイスがあなたの意志に反して「何かを必死に外部へ送り出している」という、動かぬ証拠(スモーキング・ガン)となり得るのです。

1. 「寿命」と「異常」を峻別する:劣化という言い訳を捨てる

多くの方が、バッテリーの減りが早いと「もう2年使っているから」と納得してしまいます。しかし、プロは「減り方の角度」を注視します。

-

「階段」ではなく「絶壁」: 通常の劣化であれば、使用に応じて緩やかに減ります。しかし、マルウェアに感染している場合、あなたがスマホを触っていない深夜のスリープ時であっても、グラフが垂直に近い角度で急落します。

-

「再起動」を無効化する侵食: 一時的な不具合なら再起動で治ります。しかし、再起動して数分後には再び本体が熱くなり、電池が減り始めるなら、それはシステムに深く根を張った「寄生虫」が活動を再開した証拠です。

2. 物理的な悲鳴:ポケットの中の「不自然な熱」

スマホが熱を持つのは、高画質な動画視聴や3Dゲームをプレイしている時だけであるべきです。

-

情報の密輸: 攻撃者があなたの写真フォルダ(数GBのデータ)や連絡先を外部サーバーへ一括アップロードしている際、通信チップはフル稼働し、激しい熱を発します。

-

「盗聴」という重労働: スパイウェアが密かにマイクを起動し、周囲の音声をデータ化して送信し続けている場合、スマホは持ち主が気づかないところで「隠密活動」という激しい負荷に耐え続けています。

3. 実戦:設定画面から「侵略者」の指紋を炙り出す

違和感を覚えたら、以下のステップで「緊急検診」を行ってください。

-

「バッテリー消費割合」の点検: 設定 > バッテリー(Androidはバッテリー使用量)を確認。

-

名前のないアプリ: アイコンが空白、または不自然な名前のアプリが上位にいませんか?

-

役割不相応な消費: 単なる「電卓」や「時計」が、YouTubeより電池を食っていたら「黒」です。

-

-

「通信量(ギガ)」の異常なアップロード: 設定 > モバイル通信(モバイルデータ通信)を確認。特定のアプリが、あなたが使った記憶もないのに数GB単位の「送信(アップロード)」を行っていませんか?これこそが、情報の出血そのものです。

結論:リテラシーとは「相棒の平熱」を知ること

バッテリーの減りは、スマホがあなたに送る「最後にして最大の警告」です。

「また充電すればいい」という妥協は、ハッカーに情報を盗み出すための「追加時間」を与えているのと同じです。異常を感じたら、まずは「機内モード」に切り替えて通信を完全に遮断してください。それが、デジタルな出血を止めるための唯一の応急処置です。

デバイスの平熱を知り、異常を五感で察知する。その小さな関心が、あなたの大切な日常を脅威から守り抜くのです。

【1. 違和感の正体:スマホが発するSOS】 劣化か、侵食か: バッテリーの減りを「寿命」だけで片付けないでください。深夜、触れていないはずのスマホの電池残量が「垂直の絶壁」のように急落しているなら、それはバックグラウンドで悪意あるプログラムが全力疾走している証拠です。 不自然な発熱: 何もしていないのにポケットの中で熱を帯びるスマホは、情報の「密輸」を疑ってください。大量の写真や連絡先を外部へ一括送信する際、通信チップとプロセッサが発する激しい摩擦熱がその正体です。 再起動の無効化: 一時的なシステムエラーなら再起動で解消します。しかし、再起動して数分後にはまた本体が熱くなるなら、システムに根を張ったマルウェアが自動的に活動を再開しています。 【2. 実戦検診:設定画面で「黒」を確定させる】 バッテリーの内訳を確認: * 設定 > バッテリー > 「Appごとのバッテリー使用量」をチェック。 アイコンが空白のアプリや、電卓・時計といった単純なツールがYouTube並みの電力を消費していれば、十中八九「黒」です。 「アップロード量」の出血を暴く: * 設定 > モバイル通信 > 「現在の期間の合計」等を確認。 バッテリー消費が激しいアプリが、数GB単位の「送信(アップロード)」を行っていませんか?これこそがプライバシー流出の動かぬ指紋です。 【3. 結論:リテラシーは「機内モード」から】 バッテリーの異常な消耗は、デバイスからの「最後にして最大の警告」です。 異変を感じたら、即座に「機内モード」へ。物理的に通信を断つことが、デジタルの出血を止める唯一かつ最強の応急処置となります。

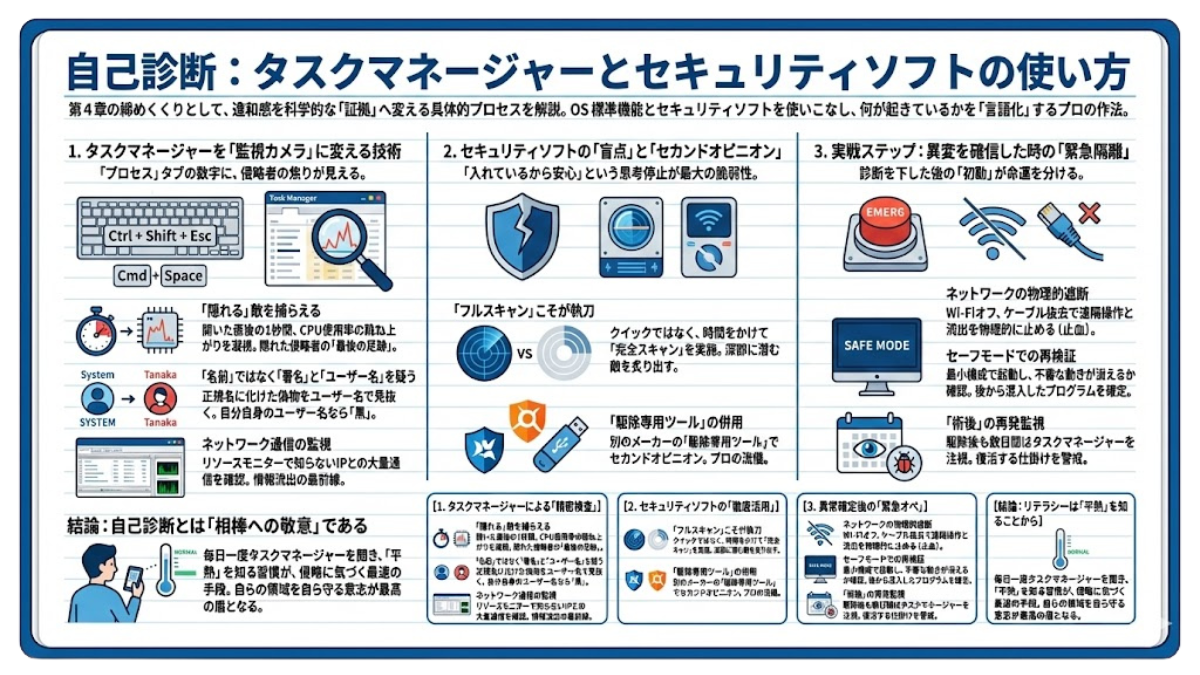

4-4. 自己診断: タスクマネージャーとセキュリティソフトの使い方

—— あなたのデバイスが吐き出している『違和感』という悲鳴を、ただの不調として聞き流していませんか? 熟練の外科医がメスを握る前に精緻な検査を行うように、私たちも自らの手で『システムの内側』を覗き見る術を知らなければなりません。タスクマネージャーは単なる強制終了のツールではなく、あなたの相棒に潜む『病巣』を暴き出す、最強のレントゲンなのです。

第4章の締めくくりとして、これまでに察知した「重さ」「熱」「痕跡」といった違和感を、科学的な「証拠」へと変えるための具体的プロセスを解説します。

本質的なリテラシーとは、今そこにある標準ツールを使いこなし、何が起きているのかを「言語化」できる能力のこと。本節では、OS標準の診断機能と、セキュリティソフトの真の実力を引き出す作法を伝授します。

1. タスクマネージャーを「監視カメラ」に変える技術

—— 「プロセス」タブの数字に、侵略者の焦りが見える。

Windowsなら Ctrl + Shift + Esc、Macなら Command + Space からの「アクティビティモニタ」。これを開いた瞬間、あなたはシステムの全権を握る観察者になります。

-

「隠れる」敵を捕らえる: 高度なマルウェアは監視ツールを検知すると活動を抑制します。そのため、「開いた直後の1秒間」にCPU使用率が跳ね上がっていないか凝視してください。それが、慌てて隠れた侵略者の「最後の足跡」です。

-

「名前」ではなく「署名」と「ユーザー名」を疑う: 敵は

Systemなどの正規名に化けます。詳細タブ(またはプロセス詳細)で「右クリック > 列の選択」から「コマンドライン」「発行元」「ユーザー名」を表示してください。-

正規のシステムプロセスなら、ユーザー名は

SYSTEMやNETWORK SERVICEです。 -

もし、システムを名乗るプロセスが「あなた自身のユーザー名(例:Tanaka)」で実行されているなら、それは「なりすまし」の偽物である確率が極めて高いです。

-

-

ネットワーク通信の監視: 「パフォーマンス」タブの最下部にある「リソース モニター」を開いてください。何もしていないのに、特定のプロセスが外部の「知らないIPアドレス」と大量に通信を続けているなら、それは情報の流出(データ漏洩)の最前線です。

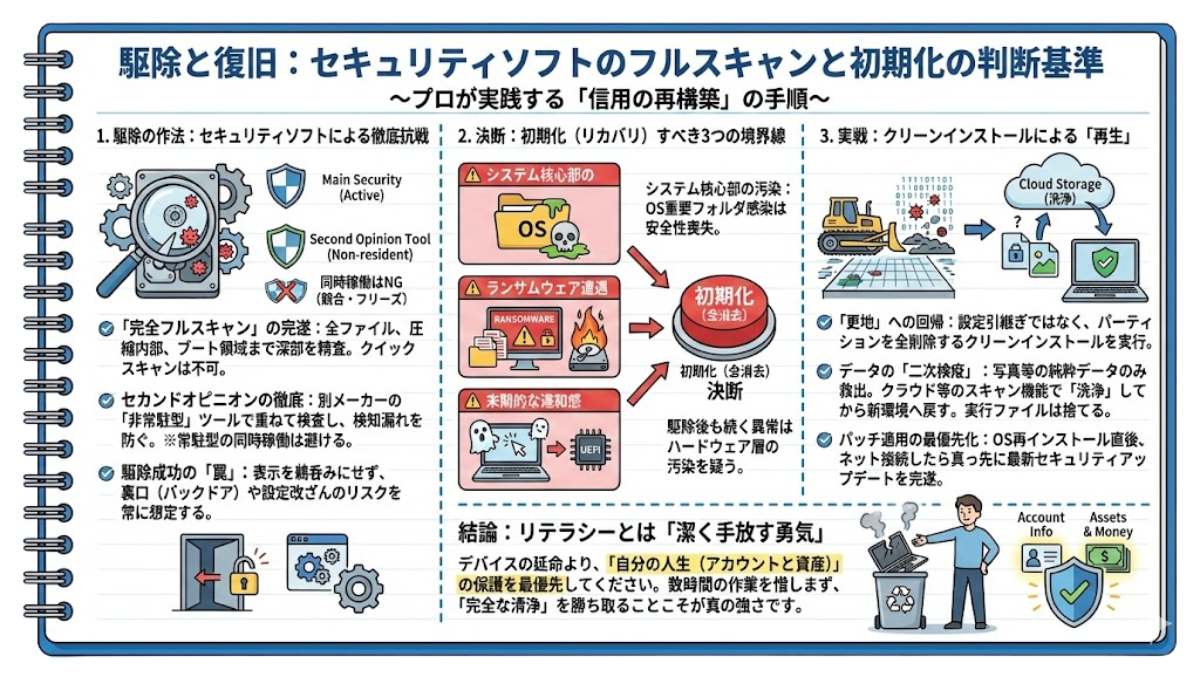

2. セキュリティソフトの「盲点」と「セカンドオピニオン」

—— 「入れているから安心」という思考停止が、最大の脆弱性である。

セキュリティソフトは万能ではありません。2026年現在、ハッカーは主要なソフトに検知されないことを確認してから攻撃を仕掛けてきます。

-

「フルスキャン」こそが執刀: 多くの人が行うクイックスキャンは、既知のウイルスの表面を撫でるだけです。違和感がある時は、数時間を要しても「フルスキャン(完全スキャン)」を選択してください。圧縮ファイルの中や、OSの起動領域(ブートセクター)に潜む敵を炙り出すにはこれしかありません。

-

「駆除専用ツール」の併用: 一つのソフトが「脅威なし」と言っても、別のエンジンでは検知されることがあります。メインソフトとは別のメーカーが提供する「インストール不要の駆除専用ツール(例:ESET Online Scanner等)」をセカンドオピニオンとして活用するのがプロの流儀です。

3. 実戦ステップ:異変を確信した時の「緊急隔離」

—— 診断を下した後の「初動」が、あなたの資産の命運を分ける。

もしタスクマネージャーで「黒」に近いプロセスを見つけたら、以下のステップで「止血」を行ってください。

-

ネットワークの物理的遮断: Wi-Fiをオフにし、可能ならLANケーブルを抜きます。これで遠隔操作とデータの流出を物理的に止められます。

-

セーフモードでの再検証: 最小限のシステムのみで起動する「セーフモード」で再度確認。通常起動時のみ現れる不審な動きがあれば、それは後から混入したプログラムで確定です。

-

「術後」の再発監視: セキュリティソフトで駆除した後も、数日間はタスクマネージャーを注視してください。高度なウイルスは「復活する仕掛け」をタスクスケジューラやレジストリに残している場合があるからです。

結論:自己診断とは「相棒への敬意」である

タスクマネージャーの数字は、デバイスがあなたに送っている「通信簿」です。

「難しそうだから」と目を背けるのは、愛機の体調変化を無視するのと同じです。毎日一度、タスクマネージャーを開いて「平熱(平常時の数値)」を知ってください。その習慣があれば、侵略者が忍び込んだ瞬間の「わずかな体温の上昇」に、あなたは誰よりも早く気づくことができるはずです。

デジタルの外科医として、自らの領域を自らで守る。その意志こそが、最高のセキュリティソフトに勝る盾となるのです。

【1. タスクマネージャーによる「精密検査」】 一瞬の隙を突く: 監視ツール起動直後の「最初の1秒間」を注視してください。監視を検知して隠れようとするマルウェアが、活動を停止する直前の「CPU跳ね上がり」という最後の足跡を捕らえます。 「偽物」のプロセスを見抜く: 名前が「System」や「Update」であっても、実行ユーザー名が「SYSTEM」権限ではなく「お客様ご自身の名前」であれば、なりすましの偽物です。また、実行ファイルの場所が 通信の「出血」を監視: 「リソース モニター」を開き、心当たりのないIPアドレスと大量のデータ通信を行っているプロセスを炙り出します。 【2. セキュリティソフトの「徹底活用」】 フルスキャンの執刀: クイックスキャンは表面的な検査に過ぎません。異常時は数時間を要してでも「完全(フル)スキャン」を行い、OSの深部や圧縮ファイルの奥底に潜む敵を根こそぎ探し出します。 セカンドオピニオンの確保: 特定のメーカーだけで安心せず、別のエンジンを持つ「インストール不要の駆除専用ツール」を併用してください。多角的な視点で検査を行うのがプロの流儀です。 【3. 異常確定後の「緊急オペ」】 物理的遮断(止血): 異常プロセスを確信したら、即座にWi-Fiを切り、LANケーブルを抜去してください。ハッカーからの遠隔操作とデータの流出を物理的に遮断することが最優先です。 セーフモードでの検証: 最小構成で起動する「セーフモード」と動作を比較し、不審な挙動が後発的な悪意あるプログラムによるものかを確定させます。 術後の再発監視: 駆除完了後も数日間はタスクマネージャーを警戒してください。高度なウイルスは、自動復活するための「種」をシステムに残している場合があるからです。 【結論:リテラシーは「平熱」を知ることから】 毎日一度タスクマネージャーを開き、正常時の数値(デバイスの平熱)を把握する習慣をつけましょう。そのわずかな関心こそが、侵略を許さない最大の盾となります。

System32以外の不自然なフォルダなら「黒」と判断してください。

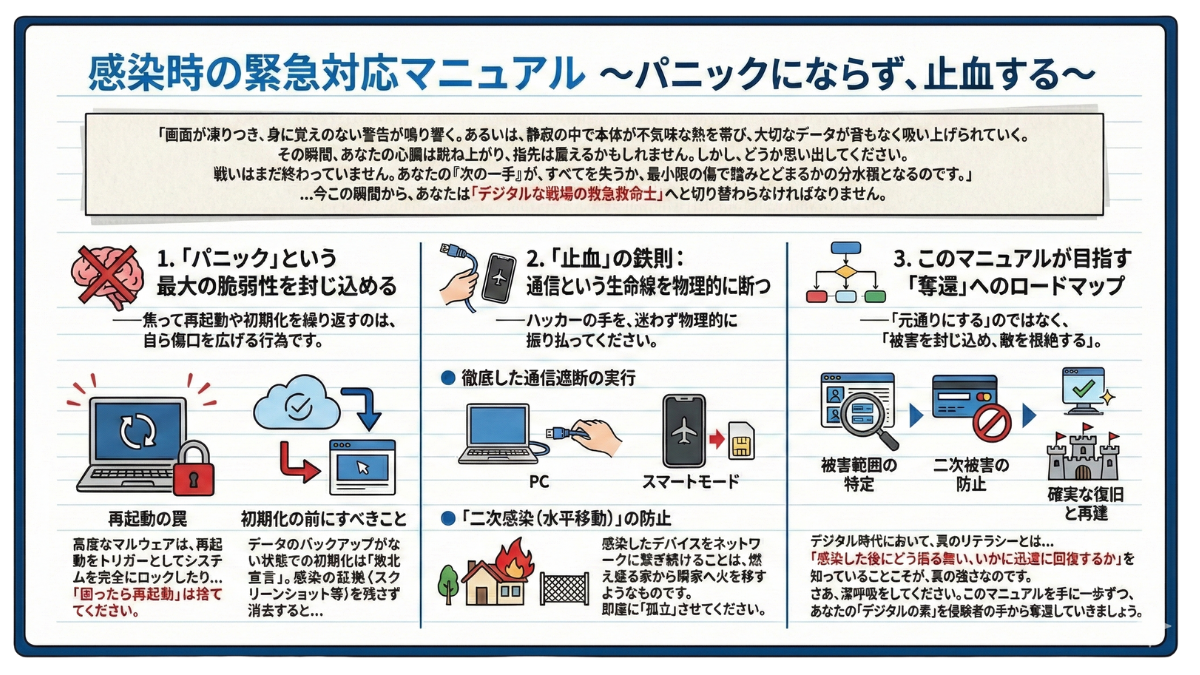

【第5章】 感染時の緊急対応マニュアル ~パニックにならず、止血する~

—— 画面が凍りつき、身に覚えのない警告が鳴り響く。あるいは、静寂の中で本体が不気味な熱を帯び、大切なデータが音もなく吸い上げられていく。その瞬間、あなたの心臓は跳ね上がり、指先は震えるかもしれません。しかし、どうか思い出してください。戦いはまだ終わっていません。あなたの『次の一手』が、すべてを失うか、最小限の傷で踏みとどまるかの分水嶺となるのです。

前章までで、私たちはデバイスが発する微かな悲鳴や、侵略者が残した足跡を見分ける「眼」を養ってきました。しかし、どれほど警戒していても、巧妙化する2026年のサイバー攻撃を100%回避することは不可能です。

もし、あなたが「侵入された」と確信したなら、あるいはその疑いが濃厚なら、もはや分析のフェーズは終了です。今この瞬間から、あなたは「デジタルな戦場の救急救命士」へと切り替わらなければなりません。

本章では、パニックに陥りやすい「感染発覚直後の数分間」に焦点を当て、被害を最小限に食い止めるための緊急対応マニュアルを解説します。

1. 「パニック」という最大の脆弱性を封じ込める

—— 焦って再起動や初期化を繰り返すのは、自ら傷口を広げる行為です。

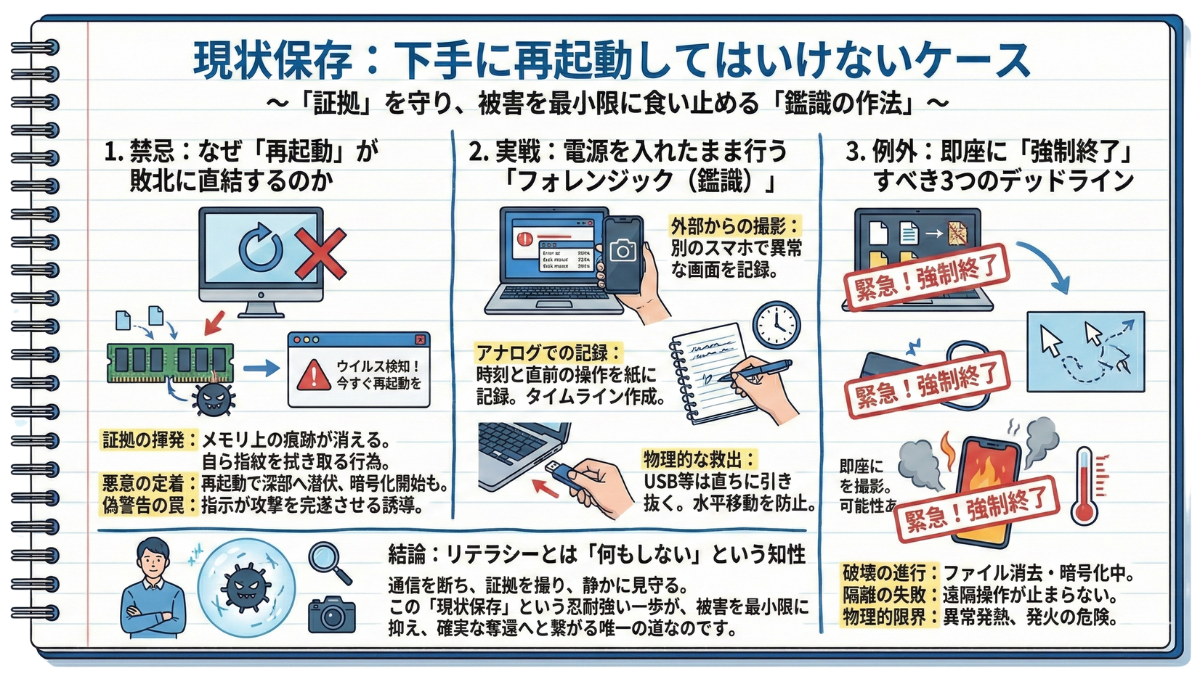

感染が発覚したとき、多くの人が陥る「誤った初動」があります。それは、闇雲に再起動を繰り返したり、根拠なく不審なファイルを削除したりすること。そして、絶望して即座に工場出荷状態へリセットしようとすることです。

-

再起動の罠: 高度なマルウェアは、再起動をトリガー(引き金)としてシステムを完全にロック(暗号化)したり、自らの侵入経路を隠滅するために内部ログを自動消去したりするように設計されています。「困ったら再起動」というこれまでの常識は、この瞬間に捨ててください。

-

初期化の前にすべきこと: データのバックアップがない状態での初期化は、大切な思い出や資産を自ら捨てる「敗北宣言」です。また、感染の証拠(画面のスクリーンショット等)を残さずに消去すると、後の被害特定や警察への相談が困難になります。

2. 「止血」の鉄則:通信という生命線を物理的に断つ

—— ハッカーの手を、迷わず物理的に振り払ってください。

サイバー攻撃において、敵があなたの情報を盗み、遠隔操作を続けるための唯一の経路は「ネットワーク」です。これを断つことは、医学における「止血」と同じ絶対的な重要性を持ちます。

-

徹底した通信遮断の実行:

-

PCの場合: Wi-Fiをオフにするだけでなく、LANケーブルを物理的に引き抜いてください。

-

スマホの場合: 即座に「機内モード」へ。さらに高度な警戒をするなら、SIMカードを物理的に抜き取り、外部との繋がりを完全にゼロにします。

-

-

「二次感染(水平移動)」の防止: 感染したデバイスをネットワークに繋ぎ続けることは、燃え盛る家から隣家へ火を移すようなものです。クラウド上のデータや、同じWi-Fiを使っている家族のデバイスを守るため、即座に「孤立(アイソレーション)」させてください。

3. このマニュアルが目指す「奪還」へのロードマップ

—— 「元通りにする」のではなく、「被害を封じ込め、敵を根絶する」。

本章で伝授するのは、単なる修理の方法ではありません。以下の3ステップを軸に、あなたのデジタル資産を再建します。

-

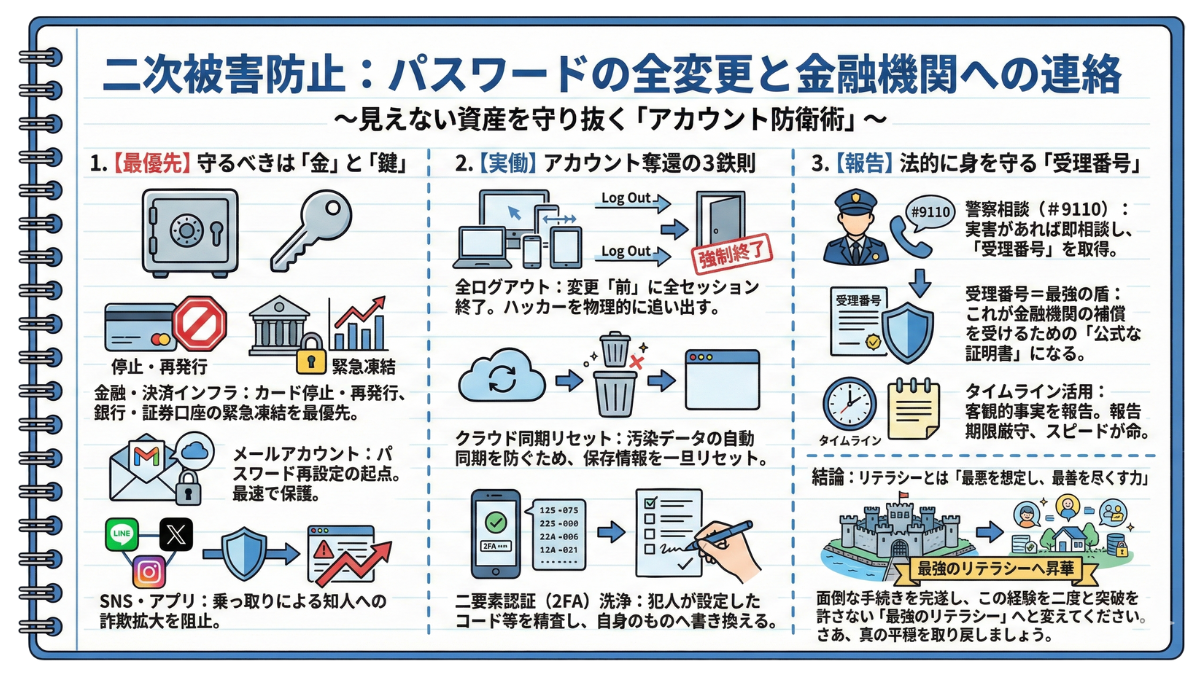

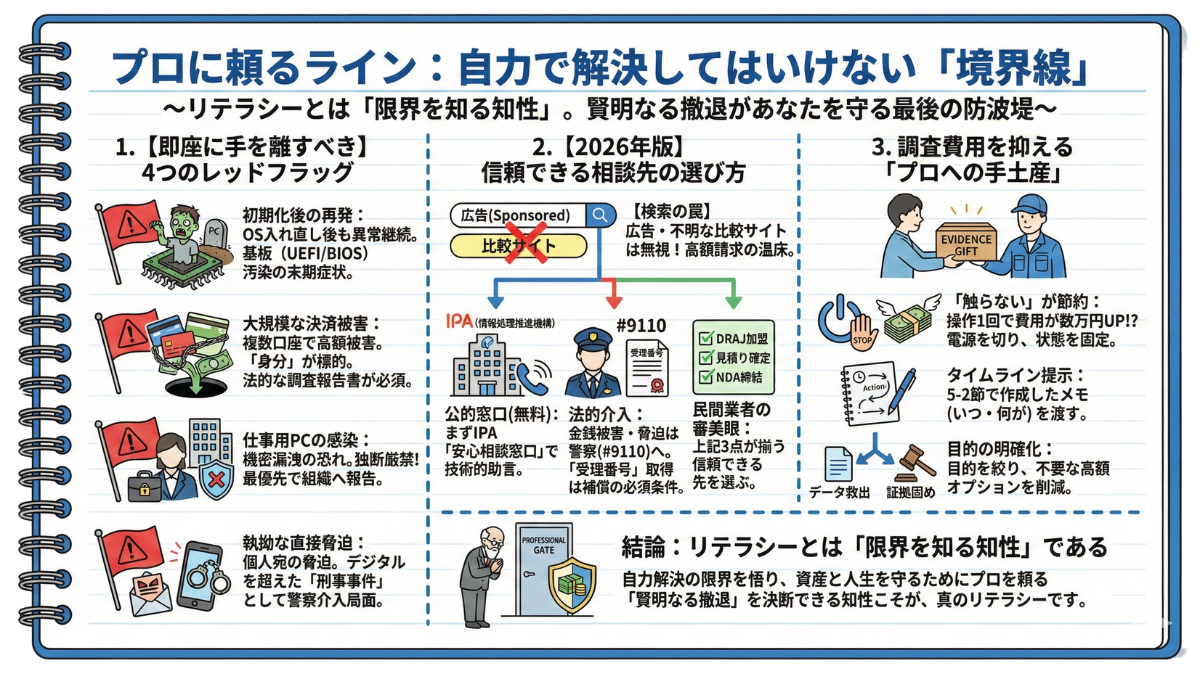

被害範囲の特定: どこまで盗まれ、どのアカウント(SNS・銀行・仕事)に危険が及んでいるのかを冷徹に見極める術。

-

二次被害の防止: クレジットカードの利用停止や、パスワード変更を「どの順番で、どの安全な端末から」行うべきかの優先順位。

-

確実な復旧と再建: 敵が二度と戻ってこれないよう、システムを完全にクリーンにし、防壁を再構築する手順。

デジタル時代において、真のリテラシーとは「感染しないこと」だけではありません。「感染した後にどう振る舞い、いかに迅速に回復するか」を知っていることこそが、真の強さなのです。

さあ、深呼吸をしてください。このマニュアルを手に一歩ずつ、あなたの「デジタルの家」を侵略者の手から奪還していきましょう。

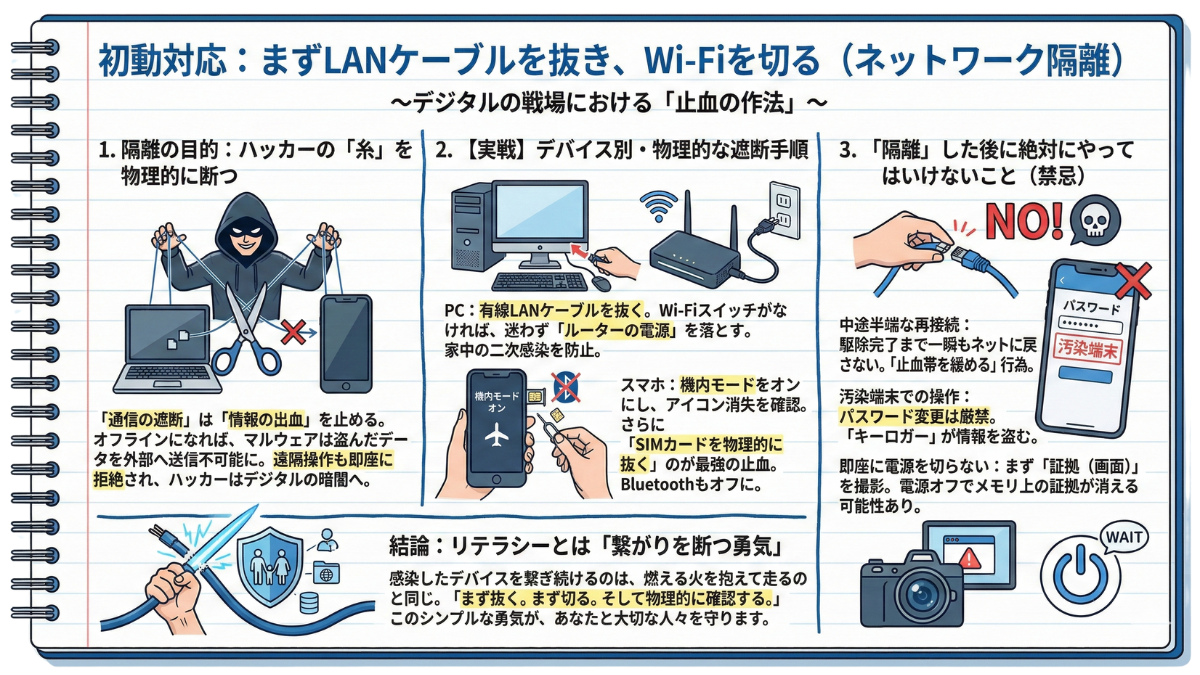

5-1. 初動対応: まずLANケーブルを抜き、Wi-Fiを切る(ネットワーク隔離)

—— その瞬間、あなたのデバイスはもはや『便利な道具』ではなく、侵略者の『手先』へと変わっています。大切な写真が、銀行のログイン情報が、光の速さで見知らぬ誰かのもとへ吸い上げられている。このデジタルの出血を止める方法は、高度なコマンドでも高価なソフトでもありません。あなたの目の前にあるその『線』を抜き、見えない『波』を断ち切る。その物理的な一手が、すべてを救う唯一の鍵となります。

感染の疑いを持ったとき、私たちの脳裏をよぎるのは「どうしよう」という困惑です。しかし、デジタルの戦場において、悩む時間はハッカーに与えられた「ボーナスタイム」に他なりません。

5章の最初のステップとして、あなたが真っ先に行うべきは、デバイスを世界から切り離す「ネットワーク隔離」です。2026年現在の最新の脅威を踏まえた「止血の作法」を徹底解説します。

1. なぜ「物理的な断絶」が最強の防御なのか

—— ハッカーは、ネットワークという「糸」がなければ、ただの操り人形師です。

マルウェアやハッカーは、インターネットという見えない糸を通じてあなたのデバイスを操ります。この糸さえ切ってしまえば、彼らはそれ以上の操作も、情報の持ち出しもできなくなります。

-

「通信の遮断」は「情報の出血」を止める: 傷口を縛って出血を止めるのと同じです。オフライン状態になれば、たとえウイルスが動いていても、その成果を外部へ送信することは不可能です。

-

遠隔操作(リモートアクセス)の拒絶: ハッカーがあなたのカメラやキーボードを操作している最中であっても、接続を切った瞬間に彼らは「デジタルの暗闇」に放り出されます。

2. 【実戦】デバイス別・ネットワーク隔離の3ステップ

—— 「ソフトウェア」のボタンではなく「物理」で断ち切ってください。

設定画面の「Wi-Fiオフ」ボタンは、攻撃者によって無効化されたり、オフに見えて裏で接続を維持する「偽装工作」が行われたりすることがあります。私たちは、より確実な方法を選びます。

① PC(デスクトップ・ノート)の場合

-

有線接続なら: 迷わずLANケーブルをポートから引き抜いてください。

-

無線(Wi-Fi)なら: キーボードの物理スイッチをオフにします。スイッチがない場合は、「Wi-Fiルーターの電源」を直接抜いてください。これにより家中の接続が断たれ、別のPCへの「二次感染(水平移動)」を確実に防げます。

② スマートフォンの場合

-